Цели:

· Аутентификация протоколов маршрутизации, настройка аутентификации MD5 для EIGRP.

· Фильтрация сетей в пакетах обновления маршрутизации, запрет обйявления маршрутов в обновлениях маршрутизации, запрет обработки маршрутов в обновлениях.

· Запрет прохождения обновлений через интерфейс, входные, выходные акцесс листы, управление доступом HTTP к устройству.

Введение:

Связь между маршрутизаторами нарушитель может использовать для прослушивания, манипуляции данными, воспроизведения сеансов связи, изменения параметров маршрутизации. Поэтому очень важно обеспечить защищенную связь между маршрутизаторами путём аутентификации протокола маршрутизации, управления потоком данных с помощью фильтров, запрета обработки обновлений маршрутизации, применения входных сетевых фильтров, управления доступом HTTP к маршрутизатору.

Оборудование:

Для выполнения понадобится три маршрутизатора серии 1700, 2600, 2690, 3600, 3700, 7200, также понадобится rollover кабель и хост для подключения к маршрутизатору через консольный порт, три serial или smart serial кабеля для соеденения маршрутизаторов между собой, и три crossover кабеля для подключения хостов к маршрутизаторам.

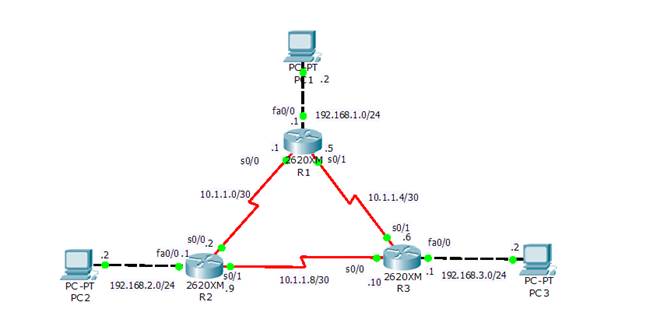

Топоплогия:

Задание 1. Настройка аутентификации MD5 для EIGRP.

Посторойте сеть показанную в топологии, задайте IP адреса интерфейсам как показано в топологии, настройте протокол маршрутизации EIGRP на маршрутизаторах с автономной системой 1, далее настроим аутентификацию MD5 для EIGRP, сначала активизируем аутентификацию MD5 для EIGRP с автономной системой 1 на интерфейсе s0/0 R1 :

R1(config)#int s0/0

R1(config-if)#ip authentication mode eigrp 1 md5

Далее создадим цепочку ключей с помощью крманд:

R1(config-if)# ip authentication key-chain eigrp 1 ourkeyhain

R1(config-if)#exit

R1(config)#key chain ourkeychain

Затем уникальным образом идентифицируем каждый ключ, сделаем два ключа:

R1(config-keychain)#key 1

R1(config-keychain-key)#key-string key1

R1(config-keychain)#key 2

R1(config-keychain-key)#key-string key2

Можно также задать время в течении которого можно отослать ключ для этого используем команду:

R1(config-keychain-key)#send-lifetime 23:59:59 jan 1 2009 infinite

Мы задали время начала отсылки ключа-1 января 2009 23:59:59 и его действие не истечет, так как указана опция infinite.

Можно также задать время в течении которого можно получить ключ, зададим бесконечность для обоих ключей:

R1(config-keychain-key)#accept-lifetime infinite

Настройте такие же ключи для интерфейса s0/0 маршрутизатора R2, теперь эти маршрутизаторы могут посылать друг другу пакеты обновлений маршрутизации. Маршрутизатор R1 получает пакет обновления маршрутизации на интерфейс s0/0 и проверяет его ключами по порядку, сначала первым потом вторым, если какой-то ключ подошел то пакет не отвергается, если нет то отвергается. Для остальных маршрутизаторов настройте такую же аутентификацию самостоятельно.

Задание 2. Настройка фильтрации пакетов в обновлениях маршрутизации.

Чтобы не дать возможности потенциальным нарушителям выяснить конфигурацию вашей сети, не следует "рекламировать" внутренние сети, которые должны быть доступны только внутренним пользователям. Запретить объявление соответствующих сетей в обновлениях маршрутизации можно с помощью списков доступа и команды distribute-list , запретим объвление сети 192.168.1.0 маршрутизатора R1 в обновлениях маршрутизации:

R1(config)#access-list 45 deny 192.168.1.0 0.0.0.255

R1 (config)#access-list 45 permit any any

R1(config)#router eigrp 1

R1(config-router)#distribute-list 45 out serial 0/0

Следует запретить использовать адреса сетей, указываемые в обновлениях маршрутизации. Запрет обработки таких сетей не дает возможности навязать системе маршруты, которые могут оказаться фиктивными. Фильтры списка доступа разрешают использовать обновления маршрутизации, исходящие только от маршрутизаторов сети, информация о которых имеется в таблице маршрутизации данного маршрутизатора. Эта возможность неприменима при работе с протоколами OSPF и IS-IS. Настроим только три сети от которых R1 может получать обновления маршрутизации:

R1(config)#access-list 46 permit 10.1.1.0 0.0.0.3

R1(config)#access-list 46 permit 10.1.1.4 0.0.0.3

R1(config)#access-list 46 permit 10.1.1.8 0.0.0.3

R1(config)#router eigrp 1

R1(config-router)#distribute-list 46 in serial 0/0

Чтобы исключить возможность получения динамической информации о маршрутах другими маршрутизаторами локальной сети, можно запретить движение сообщений маршрутизации через интерфейс fa0/0 маршрутизатора R1:

R1(config-router)# passive-interface fa 0/0

Задание 3. Настройка входных и выходных списков доступа, настройка HTTP доступа.

Для фильтрации траффика используются списки доступа как и в курсе CCNA, создайте на всех маршрутизаторах необходимые списки доступа которые будут фильтровать траффик, и пропускать только траффик от сетей, которые представлены в топологии.Например для маршрутизатора R1:

R1(config)#access-list 101 permit ip 10.1.1.0 0.0.0.3 any

R1(config)#access-list 101 permit ip 10.1.1.4 0.0.0.3 any

R1(config)#access-list 101 permit ip 10.1.1.8 0.0.0.3 any

R1(config)#access-list 101 permit ip 192.168.2.0 0.0.0.255 any

R1(config)#access-list 101 permit ip 192.168.3.0 0.0.0.255 any

R1(config)#int s0/0

R1(config-if)#ip access-group 101 in

R1(config)#int s0/1

Нужно настроить доступ к маршрутизатору посредством протокола HTTP:

R1 (config)# ip http server

Для включения протокола HTTPS:

R1(config)# ip http secure-server

Укажем базу данных для аутентификации, она у нас будет локальная:

R1 (config)# ip http authentication local

Для того чтобы доступ по HTTP или HTTPS был разрешен только заданным хостам используем списки доступа:

R1(config)#access-list 1 permit 192.168.1.2

R1 (config)# ip http acces-class 1

Контрольные вопросы:

1. Для чего нужно настраивать аутентификацию в пртоколах маршрутизации?

2. Как настроить аутентификацию MD5 в EIGRP?

3. Как настрить фильтрацию пакетов обновления маршрутизации и для чего это делается?

4. Для чего используются списки доступа?С помощью каких команд их можно создать и применять?

5. Как защитить HTTP доступ к маршрутизатору?

Лабороторная работа №6.

Дата: 2019-12-10, просмотров: 387.