Каждое предприятие должно разработать свою политику сетевой защиты, приспособленную к сетевой среде предприятия и имеющимся в ней приложениям. Вот некоторые из рекомендуемых ключевых разделов политики защиты.

· Распределение полномочий и сфер действий. В этом разделе указывается, кто организует политику защиты и какие области должна охватывать эта политика.

· Политика приемлемого использования. В этом разделе указывается, что позволено (и не позволено) делать в рамках информационной инфраструктуры компании.

· Политика идентификации и аутентификации. Здесь указываются технологии и оборудование, используемые компанией для обеспечения доступа к данным только тем пользователям, которые имеют на это право.

· Политика доступа к Internet. В этом разделе указывается, что компания считает нравственным и правильным при использовании возможностей доступа к Internet.

· Политика внутреннего доступа. В этом разделе указывается, как внутренние пользователи должны использовать инфраструктуру данных компании.

· Политика удаленного доступа. В этом разделе указывается, как пользователи, осуществляющие удаленный доступ к сети, могут использовать инфраструктуру данных компании.

· Процедура обработки инцидентов. В этом разделе указывается, какой должна быть структура группы реагирования на инциденты и какие процедуры будут использоваться во время и после таких инцидентов.

Уровни политики защиты

Следующие три примера иллюстрируют различные уровни политики сетевой защиты. Частью процесса разработки политики защиты является принятие решения о том, какой должна быть политика вашего предприятия — открытой, ограничивающей или закрытой.

Пример 1.Открытая политика защиты.

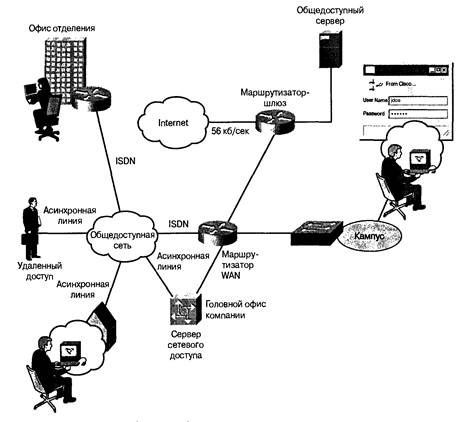

Рассматриваемые в этом примере компании имели сетевые соединения, показанные на рис. 4.3. Филиалы были связаны с предприятием линиями ISDN и лишь в нескольких случаях линиями, использующими технологию ретрансляции кадров. На концах всех линий использовались маршрутизаторы. (На схеме, показанной на рис.4.3., маршрутизатор головного офиса обозначен как маршрутизатор WAN.)

Рис.4.3.

Служащие, находящиеся в пути, малых удаленных офисах или дома, используют общедоступную телефонную сеть для удаленного доступа к сети предприятия по асинхронным линиям удаленного доступа. Для того чтобы связать эти линии с головным офисом компании, используется сервер сетевого доступа.

Соединение с Internet допускает как поток данных, исходящих от предприятия, так и поток данных, направленных к общедоступному серверу предприятия. Весь трафик Internet должен проходить через шлюзовой маршрутизатор — единственную точку доступа, связывающую сеть предприятия с Internet. Удаленные пользователи, чтобы подключиться через это соединение к Internet, должны получить доступ к предприятию.

Напомним, что компании этой группы находятся на нижнем уровне шкалы защиты и несут наименьшие расходы на поддержку средств защиты. Чтобы распознать своих пользователей, эти компании полагаются исключительно на учетные имена и пароли. В рамках территориальной сети предприятия паролями управляет сервер службы каталогов. Только одна из компаний этой группы использовала DHCP (Dynamic Host Configuration Protocol — протокол динамической конфигурации хоста) для динамического выбора IP-адресов.

Чтобы идентифицировать удаленных пользователей, все компании полагались на значение, введенное пользователем в поле пароля диалогового окна программы входа в сеть, начинающей выполняться после того, как сервер сетевого доступа регистрировал удаленное соединение. В некоторых случаях пользователю было необходимо ввести отдельный пароль для создания соединения. Этот пароль передавался серверу сетевого доступа с использованием протокола PAP (Password Authentication Protocol — протокол аутентификации паролей) и проверялся этим сервером. Удаленные пользователи в офисах филиалов при подключении к территориальной сети тоже идентифицировались с помощью паролей. Удаленные маршрутизаторы для соединения с маршрутизатором, находящимся в головном офисе, использовали маршрутизацию с предоставлением канала ISDN по требованию. Для связи между маршрутизаторами использовался протокол РРР (Point-to-Point Protocol — протокол двухточечных или сквозных соединений), а для их аутентификации применялись средства РАР с фиксированными паролями, программно назначенными маршрутизаторам.

Чтобы обеспечить целостность сети, в маршрутизаторе WAN и маршрутизаторе шлюза Internet использовались программируемые списки доступа, ограничивающие доступ к сети предприятия на основе IP-адресов удаленных узлов. Эти списки доступа использовались входным интерфейсом маршрутизатора WAN и выходным интерфейсом маршрутизатора шлюза. Списки доступа были исключительно простыми и поддерживались теми же специалистами, которые управляли сетью маршрутизатора. В этих компаниях достаточно редко применялись отдельно размещенные брандмауэры, а если и использовались, то создавали границу защиты только вокруг особо важных сегментов сети, например вокруг сети финансового отдела. Шифрование для защиты каких-либо частей сети не применялось.

Для аутентификации пользователей территориальной сети и удаленных пользователей использовались пароли. Для аутентификации связей с филиалами применялись средства РАР в рамках протокола РРР, и только несколько компаний использовали РАР для идентификации удаленных клиентов. Протокол РАР относительно легко обмануть, поскольку он предполагает пересылку пароля в открытом виде.

При управлении доступом эти компании полагались исключительно на списки доступа, программируемые в маршрутизаторах. Списки доступа ограничивали внешний доступ из Internet к сети предприятия. Доступ к Internet в этих компаниях был, в основном, неограниченным.

Ввиду того, что компании не испытывали значительных финансовых потерь из-за нарушений системы защиты, они, как правило, не тратили средства на создание отдельно размещенных брандмауэров или шифрование.

Пример 2.Ограничивающая политика защиты.

Рассматриваемые в этом примере компании использовали подход, при котором устанавливался баланс между свободой действий пользователей (в смысле доступности соединений и простоты их использования) и степенью защиты сети. При такой политике защиты наблюдается баланс между прозрачностью пользовательского доступа и требованием максимальной надежности защиты.

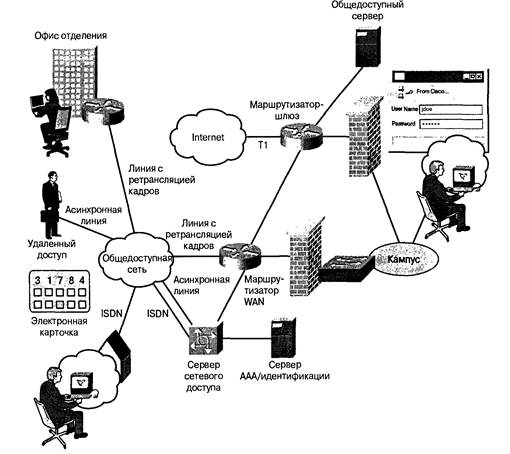

Компании данной группы имели различные типы соединений и топологии сетей. На рис. 4.4. показана схема, отражающая характерные особенности сети и демонстрирующая используемое в данном случае оборудование сетей.

Филиалы связывались с предприятием линиями, используюшими технологию ретрансляции кадров, и лишь в нескольких случаях выделенными линиями. На концах линий использовались маршрутизаторы.

Удаленные пользователи, включая служащих, находящихся в пути, удаленных офисах или дома, для подключения к сети предприятия по асинхронным линиям и линиям ISDN использовали обычную телефонную сеть. Для того чтобы связать эти линии с головным офисом компании, использовался сервер сетевого доступа.

Соединение с Internet допускало как поток данных, исходящих от предприятия, так и поток данных, направленных к общедоступному серверу предприятия.

Рис 4.4.

Как и в первом случае, весь этот поток данных был сосредоточен в одной точке входа, хотя обычной практикой было использование резервных маршрутизаторов шлюза. Как правило, поддерживались связи с несколькими поставщиками услуг Internet. Удаленные пользователи, чтобы получить доступ к Internet, по-прежнему должны были соединяться с сетью предприятия.

Чтобы идентифицировать своих пользователей, эти компании в рамках территориальной сети предприятия использовали учетные имена и пароли. Для удаленных пользователей из филиалов компании применялся сервер каталогов, размещенный в рамках территориальной сети предприятия. Многие из компаний, о которых идет речь, применяли протокол DHCP для динамического выбора IP-адресов узлов территориальной сети.

Чтобы идентифицировать удаленного пользователя, все компании, кроме одной, полагались на одноразовый пароль, который требовалось ввести во время обращения пользователя к серверу сетевого доступа перед установкой соединения. При передаче такого пароля серверу сетевого доступа использовались протоколы РРР и РАР. Одноразовый пароль проверялся сервером AAA или сервером идентификационных карт.

Чтобы обеспечить целостность сети, маршрутизатор WAN и маршрутизатор шлюза Internet использовали программируемые списки доступа, разрешающие доступ к сети предприятия только узлам с определенными сетевыми адресами. Отдельно размещенный брандмауэр канального уровня позволял доступ в Internet только тем соединениям, которые исходили из области, ограниченной брандмауэром.

Для связей между филиалами и маршрутизатором WAN головного офиса, как правило, использовалась аутентификация маршрутов. Некоторые компании этой группы, чтобы гарантировать целостность данных, передаваемых по каналам связи, уже начали применять шифрование.

Для аутентификации пользователей как территориальной сети, так и удаленных филиалов использовались пароли. Для идентификации пользователей, использующих удаленный доступ, применялись одноразовые пароли, генерируемые идентификационными картами. Один из клиентов этой группы пробовал вариант доступа удаленных пользователей к предприятию через Internet. Соответствующее приложение использовало встроенные в брандмауэр средства аутентификации пользователей на основе одноразовых паролей.

Для контроля доступа компании этой группы применяли широкий спектр технологий, начиная от списков доступа для маршрутизаторов и заканчивая отдельно размещенными брандмауэрами для выхода в Internet, аутентификацией маршрутов и шифрованием связей с филиалами.

Выходной поток в Internet был ограничен в небольшом числе компаний, для чего использовались брандмауэры канального уровня.

Некоторые компании этой группы пытались с помощью Internet создать виртуальную частную сеть (Virtual Private Network — сеть VPN).

Итак, стратегия компаний, обеспечивающих более высокий уровень безопасности, чем компании первой группы, заключается в следующем.

Пример 3.Закртыая политика защиты.

В этом случае компании предпочитали вводить дополнительные ограничения. Они желали иметь политику, которая по умолчанию обеспечивала бы более сильную защиту, даже если это означало ограничение пользователей, замедление работы и усложнение использования системы. Эти компании относятся к группе с закрытой политикой защиты.

Рассматриваемые в этом примере компании стремятся запретить все сетевые соединения, которые не были разрешены явно, что требует выработки исключительно подробной политики защиты и определения полного набора привилегий для каждого пользователя.

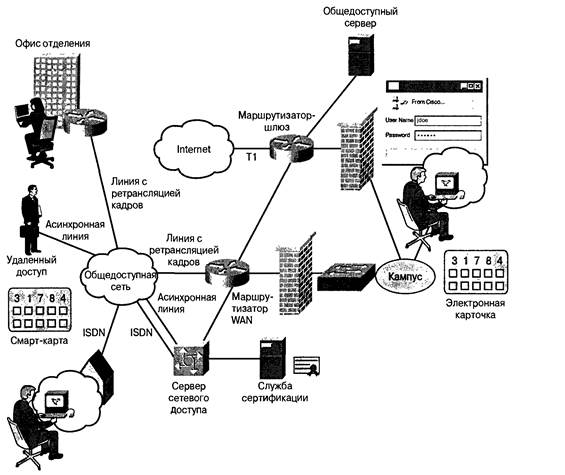

Компании этой группы имели линии связи, аналогичные линиям связи компаний из других групп, но число разрешенных соединений было значительно меньшим и пользователи имели существенно меньшую свободу действий при использовании этих соединений, чем пользователи других групп. На рис. 4.5. показана схема сети, которая отражает характерные особенности топологии сетей и демонстрирует используемое в данном случае сетевое оборудование.

Филиалы связывались с предприятием выделенными линиями связи, если требовался интенсивный трафик SNA (Systems Network Architecture — системная сетевая архитектура; общее описание структуры, форматов, протоколов, используемых для передачи информации между программами IBM и оборудованием), или линиями с ретрансляцией кадров, если использовалась комбинация IP и SNA. На концах линий применялись самые разные типы сетевых устройств — маршрутизаторы, устройства FRAD (Frame Relay access device - устройство доступа с ретрансляцией кадров) или CSU/DSU (модуль обслуживания канала и данных). На рис. 2.10 указаны маршрутизаторы, поскольку другие устройства не имеют интересующих нас встроенных средств защиты.

Удаленные пользователи, включая служащих, находящихся в пути, удаленных офисах или дома, для подключения к сети предприятия по асинхронным линиям и линиям ISDN применяли обычную телефонную сеть. Для того чтобы связать эти линии с головным офисом компании, использовался сервер сетевого доступа.

Соединение с Internet допускало как поток данных, исходящих от предприятия, так и поток данных, направленных к общедоступному серверу предприятия. Как и в первых двух случаях, весь поток данных был сосредоточен в одной точке входа, хотя обычной практикой было использование резервных маршрутизаторов шлюза и поддержка связей с несколькими поставщиками услуг Internet. Удаленные пользователи, чтобы получить доступ к Internet, по-прежнему должны были соединяться с сетью предприятия.

Чтобы идентифицировать своих пользователей, компании в рамках территориальной сети предприятия использовали учетные имена и пароли. Для удаленных пользователей из филиалов компании применяли сервер каталогов, размещенный в рамках территориальной сети. Многие компании использовали протокол DHCP (Dynamic Host Configuration Protocol — протокол динамической конфигурации хоста) для динамического выбора IP-адресов узлов территориальной сети.

Рис.4.5.

Для идентификации удаленных пользователей все компании применяли одноразовые пароли, но планировали перейти к использованию цифровых сертификатов (см. рис, 4.5.) в течение ближайших шести месяцев. Цифровые сертификаты должны обрабатываться службой сертификации.

Целостность сети обеспечивалась методами, подобными тем, которые применялись компаниями с ограничивающей политикой защиты. Маршрутизаторы WAN и маршрутизаторы шлюза Internet использовали программируемые списки доступа, разрешающие доступ к сети предприятия только узлам с определенными сетевыми адресами. Отдельно размещенный брандмауэр с фильтрацией пакетов позволял доступ в Internet только тем соединениям, которые исходили из области, ограниченной брандмауэром.

Для связи между филиалами и маршрутизатором WAN головного офиса аутентификация маршрутов была правилом. Для соответствующих каналов связи компании этой группы использовали отдельно размещенные устройства канального шифрования (на схеме не показаны), чтобы таким образом гарантировать секретность своей информации.

Для аутентификации пользователей как территориальной сети, так и удаленных филиалов использовались пароли. Для аутентификации удаленных пользователей применялись одноразовые пароли, генерируемые идентификационными картами, хотя планировался переход к цифровым сертификатам и смарт-картам, поскольку они обеспечивают лучшую защиту и гибкость.

Для контроля доступа эти компании использовали широкий спектр технологий, начиная от списков доступа для маршрутизаторов и заканчивая отдельно размещенными брандмауэрами для выхода в Internet, аутентификацией маршрутов, шифрованием всех исходящих из узлов внутренней сети связей (и даже некоторых внутренних связей). Выход в Internet был разрешен только ограниченной группе пользователей сети.

Ни одна из компаний не собиралась предоставлять возможность доступа к сети пользователям из Internet, поскольку соответствующие средства защиты пока недоступны.

Как показывает проведенный выше анализ, решение проблемы защиты для каждой компании будет своим, и даже для одной и той же компании оно может меняться со временем. Подробный анализ, планирование и использование средств типа CiscoSecure Scanner позволят реализовать подходящее решение наиболее экономичным и эффективным способом.

Лабороторная работа №1.

Дата: 2019-12-10, просмотров: 323.