Для большинства сегодняшних корпаративных сетей, электронная коммерция и контакты с клиентами требуют соеденения между внутренней корпоративной сетью и внешним миром. С точки зрения безопасности, следуют два основных заключения о современных корпоротивных сетях:

· Сегодняшние корпоротивные сети большие, соединенные с другими сетями, и используют как стандартизированные протоколы так и частные протоколы.

· Устройства и приложения использующиеся в корпоротивных сетях постоянно развиваются и становятся сложнее.

Так как почти все(если не все) корпоративные сети нуждаются в сетевой безопасности, нужно понимать три основные цели сетевой безопасности:

· Конфеденциальность

· Целостность

· Доступность

Конфеденциальность

Конфеденциальная информация подразумевает сохранение информации секретной. Эта секретность должна достигаться физическим или логическим разграничением доступа к чувствительной информации или шифрование траффика идущего через сеть. Сеть которая предоставляет конфеденциальность должна применять некотороые механизмы защиты, например:

· Использование механизмов безопасности сети(например, брандмауэры, брандмауэры и Списки Контроля Доступа[ACL]) для предотвращения неавторизированного доступа к сетевым ресурсам.

· Использование подходящей авторизации(например, имена пользователей и пароли) для доступа к разным ресурсам сети.

· Шифрование траффика, для того чтобы нарушитель не мог дешифровать прехватываемую им информацию.

Целостность

Целостность информации это уверенность, что информация не была изменена в ходе транзакции. Также, решения предоставляющие целостность информации могут выполнять аутентификацию для того, чтобы удостоверится, что информация пришла из правильного источника.

Примеры угроз целостности включают:

· Изменение внешнего вида веб-сайта.

· Проникновение и внесение изменение в транзакцию электронной коммерции.

· Изменение финансовых записей, которые хранятся в электронном виде.

Доступность

Доступность информации это значит возможность получить доступ к информации.Например, если сервер недоступен всего пять минут в год, он будет иметь доступность 99.999 процентов (это «пять девяток» доступности).

Вот пара примеров как нарушитель может попытаться подорвать доступность сети:

· Он может послать специальным образом измененную информацию сетевому устройству, в результате возникнет необрабатываемая ошибка.

· Он может наводнить сеть огромным количеством траффика или запросов. Это заставит системные ресурсы обрабатывать эти запросы, и мешает обрабатывать лигитимные запросы.Эти атаки называются Атаки на Блокировку Сервиса(DoS attacks).

Типы атак

В зависимости от цели атаки, всевозможные атаки разделяют на три вида:

· Атаки на конфеденциальность

· Атаки на целостность

· Атаки на доступность

Атаки на конфеденциальность

С помощью атак на конфеденциальность нарушитель пытается просмотреть конфеденциальную информацию такую как персональные записи, логины, пароли, номера кредитных карточек, адреса электронной почты и т.д. Так как во время этих атак нарушитель часто предпочитает просто скопировать нужную инфоормацию, а не нарушать работу системы, атаки на конфеденциальность часто бывают незамечены. Даже если программные средства аудита засекли работу с файлами, никто не заподозрит проблемы.

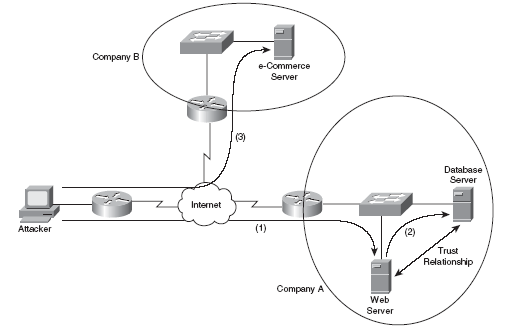

Рис.3.1.

На рис. 3.1. Database Server и Web Server компании А имеют доверительные отношения. Database Server содержит конфеденциальную информацию о покупателях, такую как номера кредитных карт, имена и т.д. Поэтому Компания А решила защитить Database Server (например пропатчили известные уязвимости операционной системы) лучше чем Web Server. Однако используя доверительные отношения между Database Server и Web Server нарушитель получает конфеденциальную информацию о покупателях, например, номера кредитных карт, затем осуществляет покупку в Компании В.

Процедура такая:

1. Нарушитель используя уязвимости веб-сервера компании А получает полный контроль над этим сервером.

2. Нарушитель используя доверительные отношения между Database Server и Web Server получает информацию о номерах кредитных карт с Database Server`a.

3. Нарушитель, используя украденную кредитную карту совершает покупку в компании В.

Некоторые методы используемы нарушителями для атак на конфеденциальность:

· Packet capture. Утилита для просмотра пакетов (такая как Wireshark) может ловить пакеты которые видит сетевая карта компьютера. Некоторые протоколы, например, HTTP и Telnet, посылают пакеты с открытым, незашифрованным текстом. Поэтому нарушитель может просматривать эти пакеты и получает возможность доступа к некоторым конфеденциальным данным.

· Ping sweep and port scan. Атаки на конфеденциальность могут начинаться со сканирования ресурсов сети, для определения цели атаки. Ping sweep может быть использован для пинга серии IP адресов. Сообщения echo-reply говорят нарушителю что ресурс с данным адресом достижим. Как только все IP адреса ресурсов сети будут определены, нарушитель может начать сканировать TCP и UDP порты для того, чтобы определить какие приложения доступны на каждом из хостов с заданным IP адресом.Также сканирование портов помогает нарушителю узнать какая операционная система запущена на каждом хосте.

· Dumpster diving. Так как многие компании не уничтожают должным образом конфеденциальную информацию, нарушитель может “покопаться в мусорной корзине” с надеждой найти информацию способную скомпрометировать компанию.

· Electromagnetic interference (EMI) interception. Так как информация часто передается по проводам (например, неэкранированная витая пара), нарушитель может перехватить электромагнитное излучение от этих проводов, тем самым перехватывая информацию.

· Wiretapping. Если у нарушителя имеется доступ к коммутирующему центру он может подключить сетевой концентратор к нужному проводу и получать копии пакетов.

· Social engineerin g . Нарушители часто используют социальную технику для получения конфеденциальной информации. Например, нарушитель может представиться как член Информационного Отдела и спросить у работника его логин и пароль для “проверки соеденения”.

· Sending information over overt channels. Нарушитель может получать и отправлять конфеденциальную информацию через открытые каналы. Пример использования открытого канала это использование одного протокола внутри другого (например, пресылка траффика мгновенных сообщений через HTTP). Стеганография – другой пример использования открытых каналов. Пример стеганографии это отправка файла изображения с миллионами пикселов с секретной текстовой информацией зашифрованной в некоторых пикселах. Только отправитель и получатель знают в каких пикселах представлена секретная информация.

· Sending information over covert channels. Нарушитель может получать и отправлять конфеденциальную информацию через сеть используя скрытые каналы. Например двоичная информация может быть представлена последовательностью пингов, один пинг в течении определенного периода времени представляет двоичный ноль, два таких пинга за этот же период двоичную еденицу.

Атаки на целостность

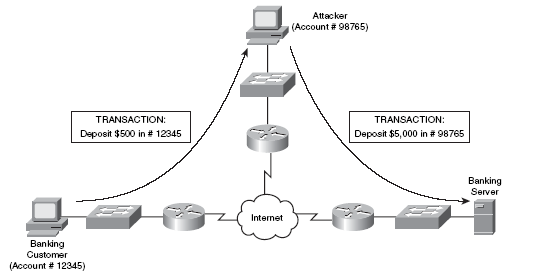

Используя атаки на целостность нарушитель пытается изменить информацию, то есть подорвать ее целостность, рис.3.2. показывает атаку на целостность.

Рис.3.2.

На рис 3.2. нарушитель использует атаку man-in-the-middle. Эта атака заставляет проходить проходить поток траффика между клиентом банка и банковским сервером через компьютер нарушителя. Теперь нарушитель не только может вмешаться в транзакцию, но и манипулировать информацией. На рисунке показано, что клиент банка хочет положить на свой аккаунт 5000 долларов, но нарушитель, манипулируя информацией, меняет номер аккаунта, таким образом у нарушителя +5000 долларов на счете.

Некоторые методы используемы нарушителями для атак на целостность:

· Salami attack . Это набор маленьких атак, которые при соеденении превращаются в большую атаку. Например, если нарушитель имеет набор украденных номеров кредитных карточек, он может снять небольшое количество средств с каждой карты (владельцы, возможно даже не заметят этого). Хотя средства снятые с каждой карты малы, соедененные вместе они представляют неплохую сумму для нарушителя.

· Data diddling . Процесс data diddling`a изменяет информацию перед тем как она сохраняется в компьютерной системе. Вредоносный код внутри приложения, или вирус могут выполнять data diddling. Например вирус, Троянский конь, или червь может быть написан для перехватасобытия нажатия клавиш на клавиатуре. Пользователь начинает печатать пароль или логин и не замечает как печатаемый текст отправляется через сеть к нарушителю, или сохраняется где-то в системе.

· Trust relationship exploitation . Различные устройства в сети могут иметь доверительные отношения между собой. Например, некий хост может доверятельно общаться с брэндмауэром, используя определенный порт, в то время как остальные хосты не могут передавать информацию через брэндмауэр используя этот же порт. Если нарушитель сможет скомпромитировать хост, который имеет доверительные отношения с брэндмауэром, нарушитель может использовать скомпрометированный хост для того чтобы посылать траффик через брэндмауэр, который в другой ситуации был бы заблокирован.

· Password attack. Парольная атака, как видно из названия, пытается определить пользовательские пароли. Как только нарушитель узнал пароль и логин пользователя, он может войти в систему как данный пользователь, затем унаследовать пользовательские разрешения. Различные подходы используются для определения паролей:

o Trojan horse. Программа которая используется для записывания пользовательских паролей и затем делает их доступными для нарушителя.

o Packet capture. Программа ловли пакетов может ловить пакеты, которые видит сетевая карта компьютера. Поэтому, если пароль посылается открытым текстом, эти программы могут прочитать пароль.

o Keylogger. Keylogger это программа которая запускается в фоновом режиме на компьютере. После того как пользователь вводит свои логин и пароль, она хранит их в логах, нарушитель затем копирует этои логи и узнает пароль.

o Brute force. Brute-force атака подразумевает перебор всевозможных паролей пока совпадение не будет найдено. Например, brute-force атака может начинаться с буквы a и заканчиваться буквой z. Использование паролей со специальными символами и цифрами могут избежать взлома пароля brute-force атакой.

o Dictionary attack. Dictionary attack похожа на атаку brute-force, но здесь для перебора используются часто употребляемые слова из словаря.

· Botnet. Программный “робот” на машине, которая может контролироваться удаленно (например, Троянский конь, или задняя дверь в системе). Если набор компьютеров инфицирован этими программным роботами, называемыми “bots”, этот набор компьютеров (каждый из кторых называется зомби) известен как “botnet”. Из за потенциального большого размера такой сети, может быть подорвана целостность большого количества информации.

· Hijacking a session. Перехват сессии (например, завершение третьего шага процесса three-way TCP handshake между авторизированным клиентом и защищенным сервером) . Если нарушитель перехватил сессию авторизирующего устройства, он может манипулировать информацией защищеного сервера.

Атаки на доступность

Атаки на доступность пытаются ограничить доступность и функционирование системы. Например, если нарушитель займет процессорные ресурсы или ресурсы памяти на целевой системе, эта система будет недоступна для лигитимных пользователей.

Атаки на доступность различны, от занятие ресурсов системы, до приченения физического вреда системе. Нарушители могут использовать следующие атаки на доступность:

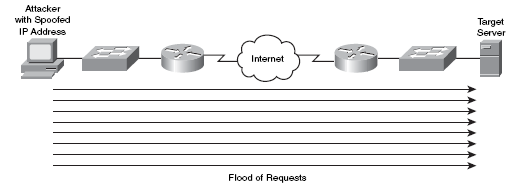

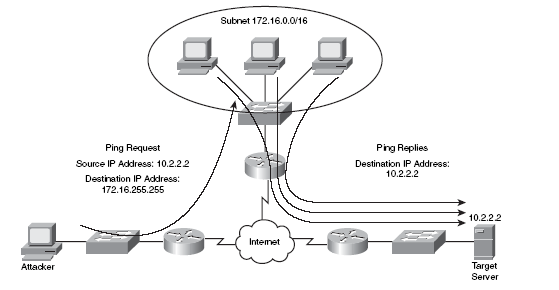

· Denial of service (DoS) . Нарушитель может начать атаку блокирования сервиса на систему с помощью отправления этой системе множество запросов, которые займут ресурсы этой системы. Еще некоторые операционные системы и приложения могут рушиться, если получат специфическую строку, нарушитель может использовать данные уязвимости для нарушения работы всей системы. Нарушиители часто используют IP spoofing чтобы спрятать свой IP адресс при проведении DoS атаки как показано на рис.3.3.

Рис.3.3.

· Distributed denial of service (DDoS) . DDoS атаки могут увеличить количество траффика, наводняющего целевую систему. В особенности, если нарушитель скомпрометировал несколько систем. Нарушитель может заставить эти скомпрометированные системы, называемые “зомби” одновременно начать DDoS атаку на целевую систему.

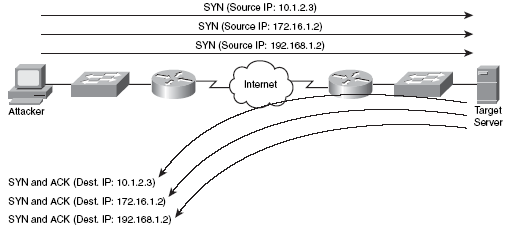

· TCP SYN flood. Инициализация большого числа ТСР-соединений с ложным IP адресом с некоторым портом без завершения процесса инициализации, в результате чего легальные пользователи не имеют возможности открыть новое соединение. Такая атака изображена на рис.3.4.

Рис.3.4.

· ICMP attacks. Многие сети разрешают ICMP траффик, потому что это полезно для устранения неполадок в сети (например, комнда ping), но нарушители могут использовать это для проведения DoS атак. Один из вариантов ICMP DoS атаки называется “ping of death”, она использует пакеты слишком большого размера. Другой вариант это посылать ICMP траффик фрагментарно, чтобы переполнить фрагментарные буферы на целевой системе. Также существует “smurf” атака она посылает большое число запросов ICMP Echo Request по широковещательному адресу, указывая в качестве адреса отправителя адрес "узла-жертвы". Когда пакет с запросом отклика достигает сети назначения, все узлы сети посылают пакеты ICMP Echo Reply (ответ на запрос отклика ICMP) no фальсифицированному адресу. При этом каждый запрос порождает множество ответов. Генерируемый поток сообщений в адрес соответствующего узла создает перегрузку вычислительных ресурсов и может вызвать прекращение работы всей системы. На рис.3.5. показана “smurf” атака.

Рис 3.5.

· Electrical disturbances . На физическом уровне нарушитель может начать атаку на доступность с помощью прерывания или нарушения електроснабжения системы. Например, если нарушитель получил физический доступ к дата-центру, он может сделать следующие действия, нарушающие электорснабжение.

o Power spike. Нарушение питания системы на короткий промежуток времени.

o Electrical surge. Нарушение питания системы на продолжительный промежуток времени.

o Power fault. Кратковременная утечка энергии.

o Blackout. Продолжительная утечка энергии.

o Power sag. Кратковременное падение напряжения.

o Brownout. Продолжительное падение напряжения.

Для противостаяния этим электрическим угрозам Cisco рекомендует подключать ваши стратегически важные устройства к блокам бесперебойного питания (UPS) и проводить тесты этих блоков.

· Attacks on a system’s physical environment . Нарушитель также может намеренно испортитьоборудованя, с помощью условий внешней среды. Например, нарушитель может манипулировать такими факторами внешней среды как:

o Temperature. Из-за того, что компьютерное оборудование вырабатывает тепло, нарушитель может вмешаться в систему кондиционирования, и оборудование может перегреться.

o Humidity. Нарушитель может причинить ущерб компьютерному оборудованию, повысив влажность в помещении.

o Gas. Так как газ может легко воспламенятся, нарушитель может использовать газ для возникновения пожара в помещении с оборудованием.

Некоторые рекомендации для предотвращения такого вида угроз:

o Помещения с оборудованием должны быть закрыты.

o Доступ должен быть по вверительным данным (например магнитыне карты, сканирование отпечатков пальцев)

o Точка доступа должна визуально наблюдаться(например видео-камерой)

o Климат-контроль должен наблюдать за состоянием температуры и влажности и подавать сигнал тревоги при изменениях режима.

o Должна присутствовать пожарная сигнализация.

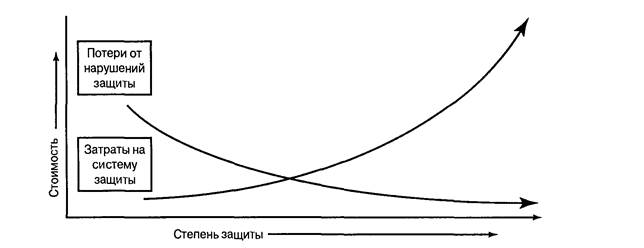

Политика защиты

При анализе политики зашиты сети и средств реализации ее директив, необходимо выяснить стоимость ее реализации и поддержки, а затем сравнить планируемые расходы с потенциальными преимуществами, получаемыми в результате внедрения такой политики. Нужно оценить объем ресурсов, как человеческих, так и денежных, необходимых для реализации политики защиты, и сравнить их с риском нарушения системы защиты, как схематически показано на рис. 4.1. Инвестиции в дело защиты сети должны быть оправданы в сравнении с потенциальными экономическими потерями из-за возможных брешей в системе защиты.

Рис.4.1.Сравнение потерь от нарушений защиты с затратами на построение и содержание системы защиты

Вот некоторые рекомендации, которые могут оказаться полезными для оценки стоимости и преимуществ политики сетевой защиты:

· Определите стоимость каждого элемента системы управления защитой сети и затраты на его обслуживание. Жизненный цикл большинства компьютерных аппаратных компонентов составляет от трех до пяти лет.

· Оцените экономию от снижения потерь в результате внедрения соответствующих средств управления защитой.

· Оцените максимум возможных потерь в случае отказа от средств управления защитой.

· Определите объем сэкономленных средств за все время использования средств управления защитой.

· Определите выгоду от применения средств управления зашитой.

· Выясните, какие средства управления защитой оказываются для вас наиболее выгодными и экономичными.

Цикл защиты

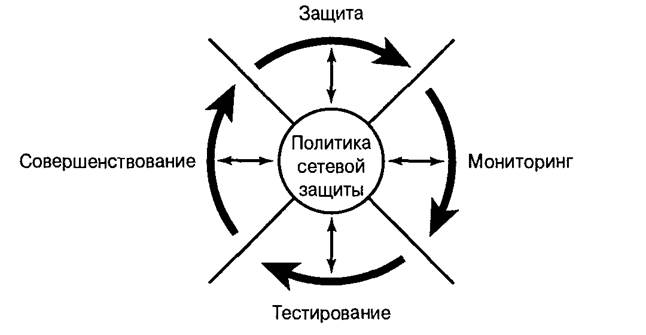

Специалисты Cisco разработали цикл защиты (соответствующая диаграмма показана на рис. 4.2.), чтобы формализовать процесс внедрения и использования средств защиты сети. Процесс, изображаемый диаграммой, называется оценкой состояния защиты. Он представляет собой постоянные циклично повторяющиеся мероприятия компании, направленные на защиту ее жизненно важных активов при наименьших затратах, позволяющих снизить риск потерь до приемлемого уровня.

Рис.4.2.Цикл защиты, иллюстрирующий процесс, который должен поддерживаться предприятием в рамках реализации системы защиты.

Ввиду сложной итерационной природы задачи обеспечения безопасности предприятия, чтобы предприятие оставалось защищенным от самых новых угроз, процесс не должен останавливаться никогда. Указанный цикл включает следующие четыре фазы.

· Защита. Необходимая защита корпоративных данных. На этой стадии организации обычно начинают применение технологий защиты (например, брандмауэров и систем аутентификации), повышающих степень защиты сети.

· Мониторинг. Наблюдение за активностью (как внешней, так и внутренней) в критических точках доступа к сети. Кроме того, следует постоянно проводить мониторинг сетей на предмет выявления вторжений и фактов недопустимого использования, а также иметь механизмы автоматизированного подавления несанкционированной активности, работающие в реальном масштабе времени.

· Тестирование. Проверка того, что меры защиты являются достаточными для успешного противостояния различным хакерским атакам. Кроме того, поскольку сети динамично развиваются и часто меняют свою конфигурацию, необходимо постоянно проверять состояние системы защиты и давать соответствующую оценку ее уязвимости.

· Совершенствование. Внедрение новых и обновление имеющихся средств защиты. Необходимо централизованное управление всеми средствами и политиками защиты с целью достижения максимума эффективности и быстрого внедрения усовершенствований.

Дата: 2019-12-10, просмотров: 320.