МИНИСТЕРСТВО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ

ТЮМЕНСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ

ИНСТИТУТ МАТЕМАТИКИ И КОМПЬЮТЕРНЫХ НАУК

КАФЕДРА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Курсовая работа

на тему:

«Организация безопасных сетей Cisco».

Выполнил:

Студент группы № 357

Даханов А.В.

Научный руководитель:

Зав.кафедрой, профессор, д.т.н

Захаров А.А.

Дата сдачи: ______________

Оценка: ______________

Тюмень 2009 г.

Введение

Распространение Internet быстро меняет наши представления о том, как следует вести дела, учиться, жить, отдыхать. Особое влияние это оказывает на способы ведения бизнеса и управления на глобальном уровне. Лидеры мирового бизнеса бесспорно признают стратегическую роль Internet в деле сохранения жизнеспособности и конкурентоспособности их компаний в XXI веке. Потребители и конечные пользователи хотят иметь надежно защищенные средства коммуникаций и ведения электронной торговли. К сожалению, из-за того, что Internet изначально была основана на открытых стандартах, обеспечивающих простоту связи, были упущены некоторые ключевые компоненты зашиты, к которым, например, можно отнести контроль удаленного доступа, тайну коммуникаций и защиту от помех в предоставлении сервиса. Необходимость зашиты коммуникаций в Internet вызвала бурное развитие технологий защиты сетей вообще.

Перед деловыми кругами встала пугающая проблема: как реализовать и совершенствовать средства и методы защиты, чтобы уменьшить уязвимость бизнеса в условиях постоянного роста угрозы нарушения защиты, вызванного развитием хакерских методов.

Подходящее для всех решение проблемы сетевой безопасности предложить трудно, поскольку для локальной сети учебного заведения эффективными могут оказаться одни решения, а для глобальной сети — совсем другие. Некоторые решения защиты хороши для малых предприятий, но оказываются неприемлемыми для крупных организаций по причине трудоемкости, слишком высокой стоимости или чрезмерных затрат времени, требуемых на реализацию таких решений в больших сетях. Выход в Internet создает дополнительную угрозу безопасности в связи с тем, что сетевой злоумышленник получает потенциальную возможность доступа к инфраструктуре данных компании.

Проблема защиты, стоящая перед современным бизнесом, сводится к задаче рассмотрения всего спектра имеющихся решений и выбора правильной их комбинации. Сегодня предлагается немало технологий и соответствующих средств защиты. Трудность реализации защиты сети заключается не в отсутствии подходящей технологии защиты, а в выборе из множества решений такого, которое лучше всего подойдет для вашей конкретной сети и требований вашего бизнеса и при котором затраты на поддержку и сопровождение средств защиты, предлагаемых соответствующим поставщиком, окажутся минимальными.

После того как сетевой инженер или администратор выберет подходящий набор средств защиты для сетевой среды, потребуются также и средства, интегрирующие все это в рамках соответствующего предприятия и обеспечивающие осуществление целостной и согласованной политики защиты, что в сегодняшних условиях является совсем непростым делом. Компания Cisco уже сегодня предлагает широкий спектр средств сетевой защиты, а еще больше аппаратных и программных средств находится в процессе разработки и должны появиться в недалеком будущем. Средства защиты Cisco разрабатываются в рамках архитектуры Cisco SAFE, представляющей собой динамический каркас защиты для сетей электронного бизнеса.

Технологические недостатки

Архивы CERT (Computer Emergency Response Team — группа компьютерной "скорой помощи") на странице www.cert.org документируют многочисленные технологические недостатки защиты самых разных протоколов, операционных систем и сетевого оборудования. Экспертные рекомендации CERT касаются проблем защиты Internet-технологий. Они объясняют суть проблемы, помогают выяснить, имеет ли проблема отношение к вашей конкретной сети, предлагают возможные пути ее решения, а также предоставляют информацию о поставщике соответствующего оборудования.

Недостатки TCP/IP

Протокол TCP/IP разрабатывался как открытый стандарт, чтобы упростить связь в сети. Службы, средства и утилиты, построенные на его основе, тоже разрабатывались с целью поддержки открытых коммуникаций. Рассмотрим некоторые особенности TCP/IP и соответствующих сервисов, характеризующие их внутреннюю уязвимость.

• Заголовки пакетов IP, TCP и UDP и их содержимое могут быть прочитаны, изменены и посланы повторно так, чтобы это не было обнаружено.

• Сетевая файловая система (NFS) позволяет получить незащищенный доверительный доступ к хостам. NFS не обеспечивает аутентификацию пользователей и использует случайные номера портов UDP для сеансов связи, что практически не дает возможности ограничить протокольный и пользовательский доступ.

• Telnet является мощным средством, предоставляющим пользователю возможность доступа ко многим утилитам и службам Internet, которые иначе оказываются недоступными. Используя Telnet и указывая номер порта вместе с именем хоста или IP-адресом, хакеры могут начать интерактивный диалог с сервисами, которые считаются недостаточно защищенными.

• В системе UNIX демон sendmail может позволить доступ к корневому уровню UNIX, в результате чего возможен нежелательный доступ ко всей системе. Сервис sendmail представляет собой программу, используемую для обмена электронной почтой в UNIX. Эта сложная программа имеет длинную историю проблем защиты. Вот некоторые из них:

• sendmail можно использовать для получения доступа к корневому уровню UNIX путем внедрения соответствующих команд в фальсифицированные сообщения электронной почты;

• sendmail позволяет выяснить тип операционной системы, в которой выполняется эта программа (по номеру версии, возвращаемой фальсифицированными сообщениями); эта информация может использоваться для того, чтобы начать атаку точек уязвимости конкретной операционной системы;

• sendmail можно использовать для того, чтобы выяснить, какие узлы принадлежат домену с данным именем;

Недостатки сетевого оборудования

Сетевое оборудование любого производителя имеет свои недостатки защиты, которые тоже должны быть выяснены и в отношении которых должны быть приняты соответствующие меры. Примерами таких недостатков являются ненадежная защита пароля, отсутствие средств аутентификации, незащищенность протоколов маршрутизации и брещи брандмауэров. Выявленные недостатки защиты сетевого оборудования большинство производителей исправляют достаточно быстро. Обычно такие недостатки исправляются с помощью программной "заплаты" или путем обновления операционной системы оборудования.

Бреши позволяют неуполномоченным пользователям получить несанкционированный доступ или повышенные привилегии доступа к системе. Причиной может оказаться дефект аппаратных средств или программного обеспечения. Большинство брешей в сетевом оборудовании и сетевых устройствах хорошо известны и документированы, например, на страницах консультационного центра CERT. Компания Cisco извещает пользователей и сообщество Internet о потенциальных проблемах защиты в продуктах Cisco через консультационный центр защиты Internet (Internet Security Advisories, www.cisco.com/warp/customer/707/advisory.htmf ). Для доступа к этому ресурсу требуется пароль ССО. Соответствующие материалы, публикуемые Cisco, обычно в реферативном виде можно найти и на Web-странице CERT.

Обратите внимание на то, что предварительные и ограниченные версии программного обеспечения Cisco IOS чаще содержат неизвестные бреши, в отличие от полных и окончательных версий, которые тестируются более тщательно.

Недостатки конфигурации

Недостатки конфигурации возникают вследствие неправильной конфигурации сетевого оборудования, используемого для решения выявленных или потенциальных проблем защиты. Следует заметить, что если недостатки конфигурации известны, их обычно можно легко исправить с минимальными затратами. Вот несколько примеров недостатков конфигурации:

• Недостаточная защита, обеспечиваемая установками по умолчанию. Установки по умолчанию многих продуктов оставляют открытыми бреши в системе защиты. Пользователи должны проконсультироваться с фирмой-производителем или сообществом пользователей о том, какие установки по умолчанию порождают слабость защиты и как их следует изменить.

• Неправильная конфигурация сетевого оборудования. Неправильная конфигурация оборудования может вызывать серьезные проблемы защиты. Например, неправильная структура списков доступа, протоколов маршрутизации или групповых строк SNMP может открывать широкие бреши в системе защиты.

• Незащищенные учетные записи пользователей.Если информация об учетных записях пользователей передается по сети открыто, это дает возможность использовать имена пользователей и пароли злоумышленникам.

• Учетные записи пользователей, использующих слишком простые пароли . Эта широко распространенная проблема возникает в результате выбора пользователями легко угадываемых паролей из ограниченного множества вариантов. Например, системы NetWare, UNIX и Windows NT могут содержать учетные записи с именем пользователя guest и паролем guest.

• Неправильная настройка служб Internet. Общей проблемой является применение Java и JavaScript в обозревателях Web, что открывает возможности для атак внедрения вредоносных аплстов Java. Сетевое оборудование или операционная система компьютера могут допускать использование незащищенных служб TCP/IP, позволяющих удаленный доступ к сети.

Типы атак

В зависимости от цели атаки, всевозможные атаки разделяют на три вида:

· Атаки на конфеденциальность

· Атаки на целостность

· Атаки на доступность

Атаки на конфеденциальность

С помощью атак на конфеденциальность нарушитель пытается просмотреть конфеденциальную информацию такую как персональные записи, логины, пароли, номера кредитных карточек, адреса электронной почты и т.д. Так как во время этих атак нарушитель часто предпочитает просто скопировать нужную инфоормацию, а не нарушать работу системы, атаки на конфеденциальность часто бывают незамечены. Даже если программные средства аудита засекли работу с файлами, никто не заподозрит проблемы.

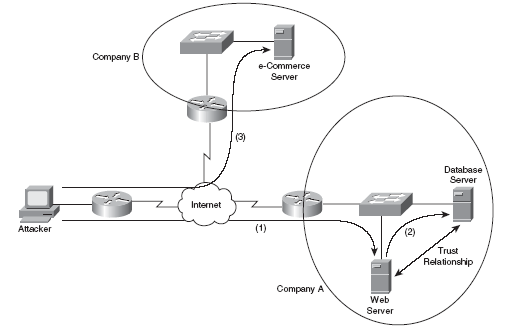

Рис.3.1.

На рис. 3.1. Database Server и Web Server компании А имеют доверительные отношения. Database Server содержит конфеденциальную информацию о покупателях, такую как номера кредитных карт, имена и т.д. Поэтому Компания А решила защитить Database Server (например пропатчили известные уязвимости операционной системы) лучше чем Web Server. Однако используя доверительные отношения между Database Server и Web Server нарушитель получает конфеденциальную информацию о покупателях, например, номера кредитных карт, затем осуществляет покупку в Компании В.

Процедура такая:

1. Нарушитель используя уязвимости веб-сервера компании А получает полный контроль над этим сервером.

2. Нарушитель используя доверительные отношения между Database Server и Web Server получает информацию о номерах кредитных карт с Database Server`a.

3. Нарушитель, используя украденную кредитную карту совершает покупку в компании В.

Некоторые методы используемы нарушителями для атак на конфеденциальность:

· Packet capture. Утилита для просмотра пакетов (такая как Wireshark) может ловить пакеты которые видит сетевая карта компьютера. Некоторые протоколы, например, HTTP и Telnet, посылают пакеты с открытым, незашифрованным текстом. Поэтому нарушитель может просматривать эти пакеты и получает возможность доступа к некоторым конфеденциальным данным.

· Ping sweep and port scan. Атаки на конфеденциальность могут начинаться со сканирования ресурсов сети, для определения цели атаки. Ping sweep может быть использован для пинга серии IP адресов. Сообщения echo-reply говорят нарушителю что ресурс с данным адресом достижим. Как только все IP адреса ресурсов сети будут определены, нарушитель может начать сканировать TCP и UDP порты для того, чтобы определить какие приложения доступны на каждом из хостов с заданным IP адресом.Также сканирование портов помогает нарушителю узнать какая операционная система запущена на каждом хосте.

· Dumpster diving. Так как многие компании не уничтожают должным образом конфеденциальную информацию, нарушитель может “покопаться в мусорной корзине” с надеждой найти информацию способную скомпрометировать компанию.

· Electromagnetic interference (EMI) interception. Так как информация часто передается по проводам (например, неэкранированная витая пара), нарушитель может перехватить электромагнитное излучение от этих проводов, тем самым перехватывая информацию.

· Wiretapping. Если у нарушителя имеется доступ к коммутирующему центру он может подключить сетевой концентратор к нужному проводу и получать копии пакетов.

· Social engineerin g . Нарушители часто используют социальную технику для получения конфеденциальной информации. Например, нарушитель может представиться как член Информационного Отдела и спросить у работника его логин и пароль для “проверки соеденения”.

· Sending information over overt channels. Нарушитель может получать и отправлять конфеденциальную информацию через открытые каналы. Пример использования открытого канала это использование одного протокола внутри другого (например, пресылка траффика мгновенных сообщений через HTTP). Стеганография – другой пример использования открытых каналов. Пример стеганографии это отправка файла изображения с миллионами пикселов с секретной текстовой информацией зашифрованной в некоторых пикселах. Только отправитель и получатель знают в каких пикселах представлена секретная информация.

· Sending information over covert channels. Нарушитель может получать и отправлять конфеденциальную информацию через сеть используя скрытые каналы. Например двоичная информация может быть представлена последовательностью пингов, один пинг в течении определенного периода времени представляет двоичный ноль, два таких пинга за этот же период двоичную еденицу.

Атаки на целостность

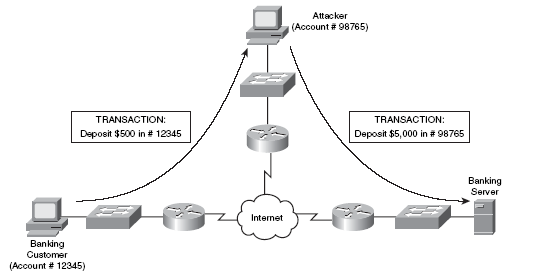

Используя атаки на целостность нарушитель пытается изменить информацию, то есть подорвать ее целостность, рис.3.2. показывает атаку на целостность.

Рис.3.2.

На рис 3.2. нарушитель использует атаку man-in-the-middle. Эта атака заставляет проходить проходить поток траффика между клиентом банка и банковским сервером через компьютер нарушителя. Теперь нарушитель не только может вмешаться в транзакцию, но и манипулировать информацией. На рисунке показано, что клиент банка хочет положить на свой аккаунт 5000 долларов, но нарушитель, манипулируя информацией, меняет номер аккаунта, таким образом у нарушителя +5000 долларов на счете.

Некоторые методы используемы нарушителями для атак на целостность:

· Salami attack . Это набор маленьких атак, которые при соеденении превращаются в большую атаку. Например, если нарушитель имеет набор украденных номеров кредитных карточек, он может снять небольшое количество средств с каждой карты (владельцы, возможно даже не заметят этого). Хотя средства снятые с каждой карты малы, соедененные вместе они представляют неплохую сумму для нарушителя.

· Data diddling . Процесс data diddling`a изменяет информацию перед тем как она сохраняется в компьютерной системе. Вредоносный код внутри приложения, или вирус могут выполнять data diddling. Например вирус, Троянский конь, или червь может быть написан для перехватасобытия нажатия клавиш на клавиатуре. Пользователь начинает печатать пароль или логин и не замечает как печатаемый текст отправляется через сеть к нарушителю, или сохраняется где-то в системе.

· Trust relationship exploitation . Различные устройства в сети могут иметь доверительные отношения между собой. Например, некий хост может доверятельно общаться с брэндмауэром, используя определенный порт, в то время как остальные хосты не могут передавать информацию через брэндмауэр используя этот же порт. Если нарушитель сможет скомпромитировать хост, который имеет доверительные отношения с брэндмауэром, нарушитель может использовать скомпрометированный хост для того чтобы посылать траффик через брэндмауэр, который в другой ситуации был бы заблокирован.

· Password attack. Парольная атака, как видно из названия, пытается определить пользовательские пароли. Как только нарушитель узнал пароль и логин пользователя, он может войти в систему как данный пользователь, затем унаследовать пользовательские разрешения. Различные подходы используются для определения паролей:

o Trojan horse. Программа которая используется для записывания пользовательских паролей и затем делает их доступными для нарушителя.

o Packet capture. Программа ловли пакетов может ловить пакеты, которые видит сетевая карта компьютера. Поэтому, если пароль посылается открытым текстом, эти программы могут прочитать пароль.

o Keylogger. Keylogger это программа которая запускается в фоновом режиме на компьютере. После того как пользователь вводит свои логин и пароль, она хранит их в логах, нарушитель затем копирует этои логи и узнает пароль.

o Brute force. Brute-force атака подразумевает перебор всевозможных паролей пока совпадение не будет найдено. Например, brute-force атака может начинаться с буквы a и заканчиваться буквой z. Использование паролей со специальными символами и цифрами могут избежать взлома пароля brute-force атакой.

o Dictionary attack. Dictionary attack похожа на атаку brute-force, но здесь для перебора используются часто употребляемые слова из словаря.

· Botnet. Программный “робот” на машине, которая может контролироваться удаленно (например, Троянский конь, или задняя дверь в системе). Если набор компьютеров инфицирован этими программным роботами, называемыми “bots”, этот набор компьютеров (каждый из кторых называется зомби) известен как “botnet”. Из за потенциального большого размера такой сети, может быть подорвана целостность большого количества информации.

· Hijacking a session. Перехват сессии (например, завершение третьего шага процесса three-way TCP handshake между авторизированным клиентом и защищенным сервером) . Если нарушитель перехватил сессию авторизирующего устройства, он может манипулировать информацией защищеного сервера.

Атаки на доступность

Атаки на доступность пытаются ограничить доступность и функционирование системы. Например, если нарушитель займет процессорные ресурсы или ресурсы памяти на целевой системе, эта система будет недоступна для лигитимных пользователей.

Атаки на доступность различны, от занятие ресурсов системы, до приченения физического вреда системе. Нарушители могут использовать следующие атаки на доступность:

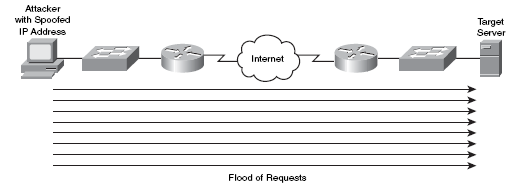

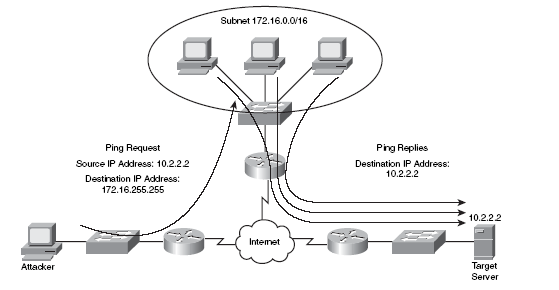

· Denial of service (DoS) . Нарушитель может начать атаку блокирования сервиса на систему с помощью отправления этой системе множество запросов, которые займут ресурсы этой системы. Еще некоторые операционные системы и приложения могут рушиться, если получат специфическую строку, нарушитель может использовать данные уязвимости для нарушения работы всей системы. Нарушиители часто используют IP spoofing чтобы спрятать свой IP адресс при проведении DoS атаки как показано на рис.3.3.

Рис.3.3.

· Distributed denial of service (DDoS) . DDoS атаки могут увеличить количество траффика, наводняющего целевую систему. В особенности, если нарушитель скомпрометировал несколько систем. Нарушитель может заставить эти скомпрометированные системы, называемые “зомби” одновременно начать DDoS атаку на целевую систему.

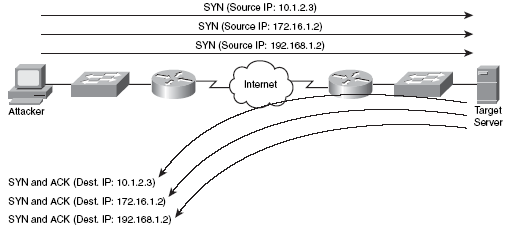

· TCP SYN flood. Инициализация большого числа ТСР-соединений с ложным IP адресом с некоторым портом без завершения процесса инициализации, в результате чего легальные пользователи не имеют возможности открыть новое соединение. Такая атака изображена на рис.3.4.

Рис.3.4.

· ICMP attacks. Многие сети разрешают ICMP траффик, потому что это полезно для устранения неполадок в сети (например, комнда ping), но нарушители могут использовать это для проведения DoS атак. Один из вариантов ICMP DoS атаки называется “ping of death”, она использует пакеты слишком большого размера. Другой вариант это посылать ICMP траффик фрагментарно, чтобы переполнить фрагментарные буферы на целевой системе. Также существует “smurf” атака она посылает большое число запросов ICMP Echo Request по широковещательному адресу, указывая в качестве адреса отправителя адрес "узла-жертвы". Когда пакет с запросом отклика достигает сети назначения, все узлы сети посылают пакеты ICMP Echo Reply (ответ на запрос отклика ICMP) no фальсифицированному адресу. При этом каждый запрос порождает множество ответов. Генерируемый поток сообщений в адрес соответствующего узла создает перегрузку вычислительных ресурсов и может вызвать прекращение работы всей системы. На рис.3.5. показана “smurf” атака.

Рис 3.5.

· Electrical disturbances . На физическом уровне нарушитель может начать атаку на доступность с помощью прерывания или нарушения електроснабжения системы. Например, если нарушитель получил физический доступ к дата-центру, он может сделать следующие действия, нарушающие электорснабжение.

o Power spike. Нарушение питания системы на короткий промежуток времени.

o Electrical surge. Нарушение питания системы на продолжительный промежуток времени.

o Power fault. Кратковременная утечка энергии.

o Blackout. Продолжительная утечка энергии.

o Power sag. Кратковременное падение напряжения.

o Brownout. Продолжительное падение напряжения.

Для противостаяния этим электрическим угрозам Cisco рекомендует подключать ваши стратегически важные устройства к блокам бесперебойного питания (UPS) и проводить тесты этих блоков.

· Attacks on a system’s physical environment . Нарушитель также может намеренно испортитьоборудованя, с помощью условий внешней среды. Например, нарушитель может манипулировать такими факторами внешней среды как:

o Temperature. Из-за того, что компьютерное оборудование вырабатывает тепло, нарушитель может вмешаться в систему кондиционирования, и оборудование может перегреться.

o Humidity. Нарушитель может причинить ущерб компьютерному оборудованию, повысив влажность в помещении.

o Gas. Так как газ может легко воспламенятся, нарушитель может использовать газ для возникновения пожара в помещении с оборудованием.

Некоторые рекомендации для предотвращения такого вида угроз:

o Помещения с оборудованием должны быть закрыты.

o Доступ должен быть по вверительным данным (например магнитыне карты, сканирование отпечатков пальцев)

o Точка доступа должна визуально наблюдаться(например видео-камерой)

o Климат-контроль должен наблюдать за состоянием температуры и влажности и подавать сигнал тревоги при изменениях режима.

o Должна присутствовать пожарная сигнализация.

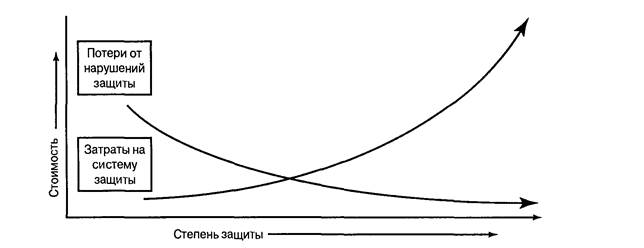

Политика защиты

При анализе политики зашиты сети и средств реализации ее директив, необходимо выяснить стоимость ее реализации и поддержки, а затем сравнить планируемые расходы с потенциальными преимуществами, получаемыми в результате внедрения такой политики. Нужно оценить объем ресурсов, как человеческих, так и денежных, необходимых для реализации политики защиты, и сравнить их с риском нарушения системы защиты, как схематически показано на рис. 4.1. Инвестиции в дело защиты сети должны быть оправданы в сравнении с потенциальными экономическими потерями из-за возможных брешей в системе защиты.

Рис.4.1.Сравнение потерь от нарушений защиты с затратами на построение и содержание системы защиты

Вот некоторые рекомендации, которые могут оказаться полезными для оценки стоимости и преимуществ политики сетевой защиты:

· Определите стоимость каждого элемента системы управления защитой сети и затраты на его обслуживание. Жизненный цикл большинства компьютерных аппаратных компонентов составляет от трех до пяти лет.

· Оцените экономию от снижения потерь в результате внедрения соответствующих средств управления защитой.

· Оцените максимум возможных потерь в случае отказа от средств управления защитой.

· Определите объем сэкономленных средств за все время использования средств управления защитой.

· Определите выгоду от применения средств управления зашитой.

· Выясните, какие средства управления защитой оказываются для вас наиболее выгодными и экономичными.

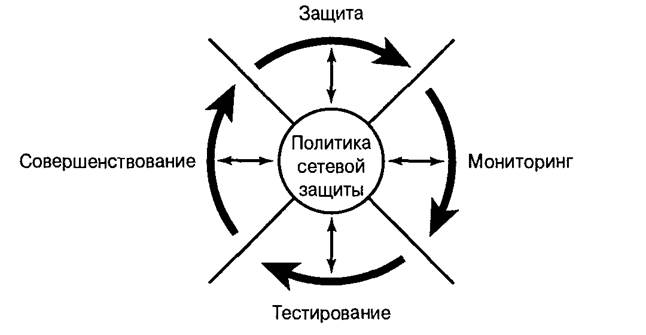

Цикл защиты

Специалисты Cisco разработали цикл защиты (соответствующая диаграмма показана на рис. 4.2.), чтобы формализовать процесс внедрения и использования средств защиты сети. Процесс, изображаемый диаграммой, называется оценкой состояния защиты. Он представляет собой постоянные циклично повторяющиеся мероприятия компании, направленные на защиту ее жизненно важных активов при наименьших затратах, позволяющих снизить риск потерь до приемлемого уровня.

Рис.4.2.Цикл защиты, иллюстрирующий процесс, который должен поддерживаться предприятием в рамках реализации системы защиты.

Ввиду сложной итерационной природы задачи обеспечения безопасности предприятия, чтобы предприятие оставалось защищенным от самых новых угроз, процесс не должен останавливаться никогда. Указанный цикл включает следующие четыре фазы.

· Защита. Необходимая защита корпоративных данных. На этой стадии организации обычно начинают применение технологий защиты (например, брандмауэров и систем аутентификации), повышающих степень защиты сети.

· Мониторинг. Наблюдение за активностью (как внешней, так и внутренней) в критических точках доступа к сети. Кроме того, следует постоянно проводить мониторинг сетей на предмет выявления вторжений и фактов недопустимого использования, а также иметь механизмы автоматизированного подавления несанкционированной активности, работающие в реальном масштабе времени.

· Тестирование. Проверка того, что меры защиты являются достаточными для успешного противостояния различным хакерским атакам. Кроме того, поскольку сети динамично развиваются и часто меняют свою конфигурацию, необходимо постоянно проверять состояние системы защиты и давать соответствующую оценку ее уязвимости.

· Совершенствование. Внедрение новых и обновление имеющихся средств защиты. Необходимо централизованное управление всеми средствами и политиками защиты с целью достижения максимума эффективности и быстрого внедрения усовершенствований.

Уровни политики защиты

Следующие три примера иллюстрируют различные уровни политики сетевой защиты. Частью процесса разработки политики защиты является принятие решения о том, какой должна быть политика вашего предприятия — открытой, ограничивающей или закрытой.

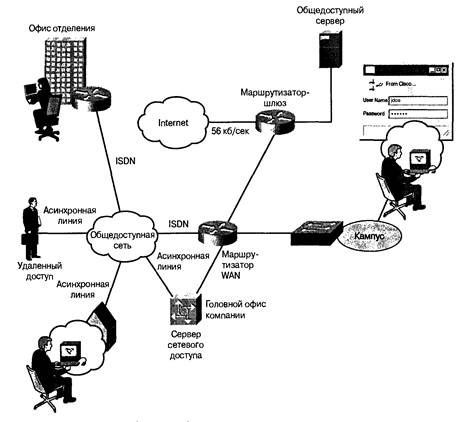

Пример 1.Открытая политика защиты.

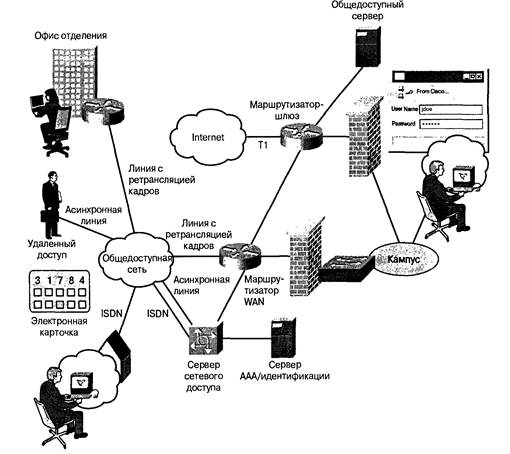

Рассматриваемые в этом примере компании имели сетевые соединения, показанные на рис. 4.3. Филиалы были связаны с предприятием линиями ISDN и лишь в нескольких случаях линиями, использующими технологию ретрансляции кадров. На концах всех линий использовались маршрутизаторы. (На схеме, показанной на рис.4.3., маршрутизатор головного офиса обозначен как маршрутизатор WAN.)

Рис.4.3.

Служащие, находящиеся в пути, малых удаленных офисах или дома, используют общедоступную телефонную сеть для удаленного доступа к сети предприятия по асинхронным линиям удаленного доступа. Для того чтобы связать эти линии с головным офисом компании, используется сервер сетевого доступа.

Соединение с Internet допускает как поток данных, исходящих от предприятия, так и поток данных, направленных к общедоступному серверу предприятия. Весь трафик Internet должен проходить через шлюзовой маршрутизатор — единственную точку доступа, связывающую сеть предприятия с Internet. Удаленные пользователи, чтобы подключиться через это соединение к Internet, должны получить доступ к предприятию.

Напомним, что компании этой группы находятся на нижнем уровне шкалы защиты и несут наименьшие расходы на поддержку средств защиты. Чтобы распознать своих пользователей, эти компании полагаются исключительно на учетные имена и пароли. В рамках территориальной сети предприятия паролями управляет сервер службы каталогов. Только одна из компаний этой группы использовала DHCP (Dynamic Host Configuration Protocol — протокол динамической конфигурации хоста) для динамического выбора IP-адресов.

Чтобы идентифицировать удаленных пользователей, все компании полагались на значение, введенное пользователем в поле пароля диалогового окна программы входа в сеть, начинающей выполняться после того, как сервер сетевого доступа регистрировал удаленное соединение. В некоторых случаях пользователю было необходимо ввести отдельный пароль для создания соединения. Этот пароль передавался серверу сетевого доступа с использованием протокола PAP (Password Authentication Protocol — протокол аутентификации паролей) и проверялся этим сервером. Удаленные пользователи в офисах филиалов при подключении к территориальной сети тоже идентифицировались с помощью паролей. Удаленные маршрутизаторы для соединения с маршрутизатором, находящимся в головном офисе, использовали маршрутизацию с предоставлением канала ISDN по требованию. Для связи между маршрутизаторами использовался протокол РРР (Point-to-Point Protocol — протокол двухточечных или сквозных соединений), а для их аутентификации применялись средства РАР с фиксированными паролями, программно назначенными маршрутизаторам.

Чтобы обеспечить целостность сети, в маршрутизаторе WAN и маршрутизаторе шлюза Internet использовались программируемые списки доступа, ограничивающие доступ к сети предприятия на основе IP-адресов удаленных узлов. Эти списки доступа использовались входным интерфейсом маршрутизатора WAN и выходным интерфейсом маршрутизатора шлюза. Списки доступа были исключительно простыми и поддерживались теми же специалистами, которые управляли сетью маршрутизатора. В этих компаниях достаточно редко применялись отдельно размещенные брандмауэры, а если и использовались, то создавали границу защиты только вокруг особо важных сегментов сети, например вокруг сети финансового отдела. Шифрование для защиты каких-либо частей сети не применялось.

Для аутентификации пользователей территориальной сети и удаленных пользователей использовались пароли. Для аутентификации связей с филиалами применялись средства РАР в рамках протокола РРР, и только несколько компаний использовали РАР для идентификации удаленных клиентов. Протокол РАР относительно легко обмануть, поскольку он предполагает пересылку пароля в открытом виде.

При управлении доступом эти компании полагались исключительно на списки доступа, программируемые в маршрутизаторах. Списки доступа ограничивали внешний доступ из Internet к сети предприятия. Доступ к Internet в этих компаниях был, в основном, неограниченным.

Ввиду того, что компании не испытывали значительных финансовых потерь из-за нарушений системы защиты, они, как правило, не тратили средства на создание отдельно размещенных брандмауэров или шифрование.

Пример 2.Ограничивающая политика защиты.

Рассматриваемые в этом примере компании использовали подход, при котором устанавливался баланс между свободой действий пользователей (в смысле доступности соединений и простоты их использования) и степенью защиты сети. При такой политике защиты наблюдается баланс между прозрачностью пользовательского доступа и требованием максимальной надежности защиты.

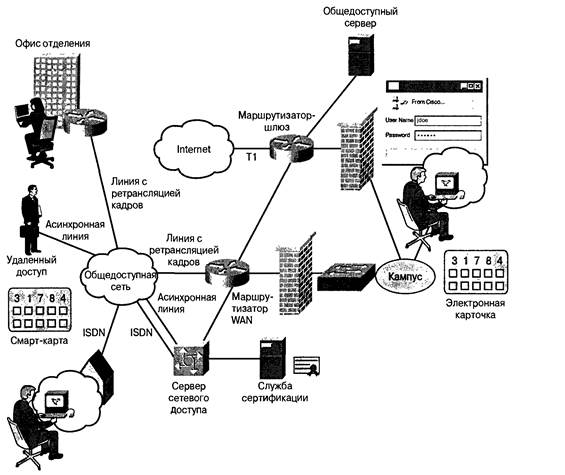

Компании данной группы имели различные типы соединений и топологии сетей. На рис. 4.4. показана схема, отражающая характерные особенности сети и демонстрирующая используемое в данном случае оборудование сетей.

Филиалы связывались с предприятием линиями, используюшими технологию ретрансляции кадров, и лишь в нескольких случаях выделенными линиями. На концах линий использовались маршрутизаторы.

Удаленные пользователи, включая служащих, находящихся в пути, удаленных офисах или дома, для подключения к сети предприятия по асинхронным линиям и линиям ISDN использовали обычную телефонную сеть. Для того чтобы связать эти линии с головным офисом компании, использовался сервер сетевого доступа.

Соединение с Internet допускало как поток данных, исходящих от предприятия, так и поток данных, направленных к общедоступному серверу предприятия.

Рис 4.4.

Как и в первом случае, весь этот поток данных был сосредоточен в одной точке входа, хотя обычной практикой было использование резервных маршрутизаторов шлюза. Как правило, поддерживались связи с несколькими поставщиками услуг Internet. Удаленные пользователи, чтобы получить доступ к Internet, по-прежнему должны были соединяться с сетью предприятия.

Чтобы идентифицировать своих пользователей, эти компании в рамках территориальной сети предприятия использовали учетные имена и пароли. Для удаленных пользователей из филиалов компании применялся сервер каталогов, размещенный в рамках территориальной сети предприятия. Многие из компаний, о которых идет речь, применяли протокол DHCP для динамического выбора IP-адресов узлов территориальной сети.

Чтобы идентифицировать удаленного пользователя, все компании, кроме одной, полагались на одноразовый пароль, который требовалось ввести во время обращения пользователя к серверу сетевого доступа перед установкой соединения. При передаче такого пароля серверу сетевого доступа использовались протоколы РРР и РАР. Одноразовый пароль проверялся сервером AAA или сервером идентификационных карт.

Чтобы обеспечить целостность сети, маршрутизатор WAN и маршрутизатор шлюза Internet использовали программируемые списки доступа, разрешающие доступ к сети предприятия только узлам с определенными сетевыми адресами. Отдельно размещенный брандмауэр канального уровня позволял доступ в Internet только тем соединениям, которые исходили из области, ограниченной брандмауэром.

Для связей между филиалами и маршрутизатором WAN головного офиса, как правило, использовалась аутентификация маршрутов. Некоторые компании этой группы, чтобы гарантировать целостность данных, передаваемых по каналам связи, уже начали применять шифрование.

Для аутентификации пользователей как территориальной сети, так и удаленных филиалов использовались пароли. Для идентификации пользователей, использующих удаленный доступ, применялись одноразовые пароли, генерируемые идентификационными картами. Один из клиентов этой группы пробовал вариант доступа удаленных пользователей к предприятию через Internet. Соответствующее приложение использовало встроенные в брандмауэр средства аутентификации пользователей на основе одноразовых паролей.

Для контроля доступа компании этой группы применяли широкий спектр технологий, начиная от списков доступа для маршрутизаторов и заканчивая отдельно размещенными брандмауэрами для выхода в Internet, аутентификацией маршрутов и шифрованием связей с филиалами.

Выходной поток в Internet был ограничен в небольшом числе компаний, для чего использовались брандмауэры канального уровня.

Некоторые компании этой группы пытались с помощью Internet создать виртуальную частную сеть (Virtual Private Network — сеть VPN).

Итак, стратегия компаний, обеспечивающих более высокий уровень безопасности, чем компании первой группы, заключается в следующем.

Пример 3.Закртыая политика защиты.

В этом случае компании предпочитали вводить дополнительные ограничения. Они желали иметь политику, которая по умолчанию обеспечивала бы более сильную защиту, даже если это означало ограничение пользователей, замедление работы и усложнение использования системы. Эти компании относятся к группе с закрытой политикой защиты.

Рассматриваемые в этом примере компании стремятся запретить все сетевые соединения, которые не были разрешены явно, что требует выработки исключительно подробной политики защиты и определения полного набора привилегий для каждого пользователя.

Компании этой группы имели линии связи, аналогичные линиям связи компаний из других групп, но число разрешенных соединений было значительно меньшим и пользователи имели существенно меньшую свободу действий при использовании этих соединений, чем пользователи других групп. На рис. 4.5. показана схема сети, которая отражает характерные особенности топологии сетей и демонстрирует используемое в данном случае сетевое оборудование.

Филиалы связывались с предприятием выделенными линиями связи, если требовался интенсивный трафик SNA (Systems Network Architecture — системная сетевая архитектура; общее описание структуры, форматов, протоколов, используемых для передачи информации между программами IBM и оборудованием), или линиями с ретрансляцией кадров, если использовалась комбинация IP и SNA. На концах линий применялись самые разные типы сетевых устройств — маршрутизаторы, устройства FRAD (Frame Relay access device - устройство доступа с ретрансляцией кадров) или CSU/DSU (модуль обслуживания канала и данных). На рис. 2.10 указаны маршрутизаторы, поскольку другие устройства не имеют интересующих нас встроенных средств защиты.

Удаленные пользователи, включая служащих, находящихся в пути, удаленных офисах или дома, для подключения к сети предприятия по асинхронным линиям и линиям ISDN применяли обычную телефонную сеть. Для того чтобы связать эти линии с головным офисом компании, использовался сервер сетевого доступа.

Соединение с Internet допускало как поток данных, исходящих от предприятия, так и поток данных, направленных к общедоступному серверу предприятия. Как и в первых двух случаях, весь поток данных был сосредоточен в одной точке входа, хотя обычной практикой было использование резервных маршрутизаторов шлюза и поддержка связей с несколькими поставщиками услуг Internet. Удаленные пользователи, чтобы получить доступ к Internet, по-прежнему должны были соединяться с сетью предприятия.

Чтобы идентифицировать своих пользователей, компании в рамках территориальной сети предприятия использовали учетные имена и пароли. Для удаленных пользователей из филиалов компании применяли сервер каталогов, размещенный в рамках территориальной сети. Многие компании использовали протокол DHCP (Dynamic Host Configuration Protocol — протокол динамической конфигурации хоста) для динамического выбора IP-адресов узлов территориальной сети.

Рис.4.5.

Для идентификации удаленных пользователей все компании применяли одноразовые пароли, но планировали перейти к использованию цифровых сертификатов (см. рис, 4.5.) в течение ближайших шести месяцев. Цифровые сертификаты должны обрабатываться службой сертификации.

Целостность сети обеспечивалась методами, подобными тем, которые применялись компаниями с ограничивающей политикой защиты. Маршрутизаторы WAN и маршрутизаторы шлюза Internet использовали программируемые списки доступа, разрешающие доступ к сети предприятия только узлам с определенными сетевыми адресами. Отдельно размещенный брандмауэр с фильтрацией пакетов позволял доступ в Internet только тем соединениям, которые исходили из области, ограниченной брандмауэром.

Для связи между филиалами и маршрутизатором WAN головного офиса аутентификация маршрутов была правилом. Для соответствующих каналов связи компании этой группы использовали отдельно размещенные устройства канального шифрования (на схеме не показаны), чтобы таким образом гарантировать секретность своей информации.

Для аутентификации пользователей как территориальной сети, так и удаленных филиалов использовались пароли. Для аутентификации удаленных пользователей применялись одноразовые пароли, генерируемые идентификационными картами, хотя планировался переход к цифровым сертификатам и смарт-картам, поскольку они обеспечивают лучшую защиту и гибкость.

Для контроля доступа эти компании использовали широкий спектр технологий, начиная от списков доступа для маршрутизаторов и заканчивая отдельно размещенными брандмауэрами для выхода в Internet, аутентификацией маршрутов, шифрованием всех исходящих из узлов внутренней сети связей (и даже некоторых внутренних связей). Выход в Internet был разрешен только ограниченной группе пользователей сети.

Ни одна из компаний не собиралась предоставлять возможность доступа к сети пользователям из Internet, поскольку соответствующие средства защиты пока недоступны.

Как показывает проведенный выше анализ, решение проблемы защиты для каждой компании будет своим, и даже для одной и той же компании оно может меняться со временем. Подробный анализ, планирование и использование средств типа CiscoSecure Scanner позволят реализовать подходящее решение наиболее экономичным и эффективным способом.

Лабороторная работа №1.

Лабороторная работа № 2 .

Лабороторная работа №3.

Защита коммутатора.

Цели:

· Отключенеие транкования на всех портах кроме необходимых, отключение DTP, создание native vlan.

· Использование root guard, bpdu guard.

· Использование dhcp snooping, Dynamic ARP Inspection.

· Статические записи в arp-таблицу, отключение портов при несанкционированном доступе. Защита портов коммутатора с помощью switchport port-security.

Оборудование:

Для выполнения понадобится коммутатор Catalyst 2960, 3550, 3750, 4500, также понадобится rollover кабель и хост для подключения к коммутатору через консольный порт.

Введение:

Для обеспечения безопасности сети очень важно обеспечить безопасность коммутаторов сети, необходимо обеспечить защиту коммутаторов сети на 2 уровне для противостояния таким атакам как: VLAN hopping, switch spoofing, double tagging, STP атаки, DHCP атаки, ARP атаки, атаки переполнения CAM – таблицы, атаки подмены MAC-адресов.

Задание 1. Отключенеие транкования на всех портах кроме необходимых, отключение DTP, создание native vlan.

Для того чтобы нарушитель не смог подключть свой коммутатор к коммутатору сети нужно на всех портах, кроме необходимых, отключить транкование, либо отключить порт, отключим транкование на всех портах:

Cat3550 (config)#interface range FastEthernet 0/1 - FastEthernet 0/24

Cat3550(config-if)# switchport mode access

Cat3550(config-if)# exit

Также следует отключить протокол DTP (Dynamic Trunking Protocol) на портах, которые используются как транки, настроим транк на порту и отключим DTP:

Cat3550(config)# interface gigabitethernet 0/4

Cat3550(config-if)# switchport trunk encapsulation dot1q

Cat3550(config-if)# switchport mode trunk

Cat3550(config-if)# switchport nonegotiate

Также не следует в качестве native vlan использовать vlan, которая назначена для пользователей, чтобы избежать атаки double tagging когда нарушитель может направлять траффик между vlan`ами, поэтому нужно создать отдельную native vlan для передачи информации между коммутаторами, укажем native vlan для :

Cat3550(config)# interface gigabitethernet 0/4

Cat3550(config-if)# switchport trunk native vlan 99

Задание 2. Использование root guard, bpdu guard.

Когда в вашей сети используется протокол STP (Spanning Tree Protocol), у нарушителя появляется возможность вмешаться в топологию сети. Нарушитель подключает свой коммутатор к сети и устанавливает ему самый низкий приоритет, его коммутатор становится root bridge, протокол STP перестраивает маршрут и весь траффик такой сети будет идти через коммутатор нарушителя, чтобы избежать этого используем следующую команду:

Cat3550(config)# interface gigabitethernet 0/1

Cat3550(config-if)# spanning-tree guard root

Теперь, если этот порт начинает получать BPDU с большим числом revision number, то он уйдет в состояние root-inconsistent и траффик через этот порт идти не будет, до того момента пока он не перестанет получать такие BPDU.

Когда вы используете PortFast для портов, к которым присоеденены конечные устройства сети, для усиления безопасности нужно использовать bpdu guard:

Cat3550(config)# interface gigabitethernet 0/2

Cat3550(config-if)# spanning-tree portfast bpduguard

Теперь, если нарушитель попытается подключить свой коммутатор к этому порту,и порт начнет получать BPDU порт отключится.

Задание 2. Использование dhcp snooping, Dynamic ARP Inspection.

Если в сети настроен DHCP сервер, и хосты получают адреса от него, нарушитель может вмешаться в этот процесс. Он перехватывает запрос хоста к DHCP серверу и посылает ответ быстрее, чем это сделает DHCP сервер, таким образом нарушитель может манипулировать IP адресами в сети, чтобы предотвратить это используем следующую команду:

Cat3550(config)# ip dhcp snooping

Теперь нужно настроить порты, которым мы доверяем, то есть с которых должны идти легальные сообщения DHCP, для этого на порту используем команду:

Cat3550(config)# interface gigabitethernet 0/4

Cat3550(config-if)# ip dhcp snooping trust

Еще одна атака на DHCP сервер, когда нарушитель посылает много запросов к DHCP серверу и таким образом расходуется весь пул адресов, следовательно лигиттимные пользователи не могут получить адреса, для защиты от этого используем команду:

Cat3550(config)# interface range FastEthernet 0/1 - FastEthernet 0/24

Cat3550(config-if)# ip dhcp snooping limit rate 3

Теперь максимальное число запросов к DHCP серверу в секунду равно 3.

Нарушитель может использовать протокол ARP для того,чтобы траффик шел через него, например он начинает отсылать ARP replies хосту, говорящие о том, что его MAC адресс соответствует IP адресу шлюза по умолчанию, таким образом этот хост думает что отправляет пакеты шлюзу по умолчанию, на самом деле отправляет пакеты нарушителю, для избежания таких атак используем команду :

Cat3550(config)# ip arp inspection vlan 1

Теперь указываем порты которым мы доверяем, то есть через которые могут идти ARP replies:

Cat3550(config)# interface gigabitethernet 0/6

Cat3550(config-if)# ip arp inspection trust

Для защиты от подмены MAC-адресов, переполненения CAM-таблицы используется команда switchport port-security, чтобы установить максимально разрешенное число MAC-адресов испоользуем команду:

Cat3550(config-if)# switchport port-security maximum 5

Для того чтобы указать действие при превышении макс. числа MAC-адресов существует три опции: protect – порт не пускает через себя трафик, restrict – тоже самое что и protect плюс генерируется лог-сообщение, shutdown – порт выключается:

Cat3550(config-if)# switchport port-security violation shutdown

Для того чтобы адреса динамически выучивались и не удалялись после перезагрузки используем команду:

Cat3550(config-if)# switchport port-security mac-address sticky

Существует также возможность задать MAC-адресс статически:

Cat3550(config-if)# switchport port-security mac-address 1234.1234.1234

Контрольные вопросы:

1. С помощью каких команд можно защитится от атак VLAN hopping?

2. Как защитить коммутаторы на которых работает протокол STP от атак с использованием слабостей этого протокола?

3. С помощью каких команд можно защитится от DHCP и ARP атак?

4. Объясните возможности защиты портов коммутатора.

5. От атак какого уровня мы защишались в этой лабороторной работе?

Лабороторная работа №4.

Настройка SNMP

Цели:

· Настройка агента SNMP на устройстве: управление доступом SNMP с помощью групповых строк, привелигированный, не привелигированный доступ SNMP.

· Доступ по спискам доступа, разрешение прерываний и запросов SNMP только заданным системам, настройка отсылки только заданным узлам. Ограничение использования SNMP с серверами TFTP.

Введение:

Протокол SNMP (Simple Network Managment Protocol) является протоколом с помощью которого можно получить информацию о сети, при неправильной настройке данного протокола в сети, нарушитель может получить информацию о сети, с целью последующих атак. Поэтому необходимо настроить безопасную работу SNMP агентов.

Оборудование:

Для выполнения понадобится маршрутизатор серии 1700, 2600, 2690, 3600, 3700, 7200, также понадобится rollover кабель и хост для подключения к маршрутизатору через консольный порт.

Задание 1 . Управление доступом SNMP с помощью групповых строк.

Существует возможность настройки групповых строк SNMP, определяющих связи между диспетчером SNMP и соответствующим агентом. Групповые строки подобны паролям, разрешающим доступ к агенту в маршрутизаторе.

Чтобы определить групповую строку, используйте следующую команду в режиме глобальной конфигурации.

router(config)tsnmp-server community строка [view имя-представления] [го | rw] [число]

Поле число должно содержать необязательный номер списка доступа.

Для непривилегированного доступа SNMP к маршрутизаторам используется параметр ro команды snmp-server community. Следующая команда конфигурации разрешает агенту в маршрутизаторе принимать только запросы get-request и get-next-request SNMP, посылаемые с помощью групповой строки secure:

Router (config)# snmp server community secure ro

Для привилегированного доступа SNMP к маршрутизаторам используется параметр rw команды snmp-server community. Следующая команда конфигурации разрешает агенту в маршрутизаторе использовать только сообщения set-request SNMP, посылаемые с помощью групповой строки semisecure:

Router (config)# snmp server community semisecure rw

Задание 2 . Доступ по спискам доступа, разрешение прерываний и запросов SNMP только заданным системам.

Можно указать список хостов с конкретными IP-адресами, которым разрешается посылать сообщения маршрутизатору. Для этого используется параметр асcess-list команды snmp-server community, который можно применять как в привилегированном, так и в непривилегированном режимах. Следующие команды конфигурации разрешают доступ к маршрутизатору в привилегированном режиме SNMP только узлам с адресами 10.1.1.4 и 10.1.1.5:

Router (config)#access-list 1 permit 10.1.1.4

Router (config)#access-list 1 permit 10.1.1.5

Router (config)# snmp server community private rw 1

Вы должны быть уверены, что конфигурация маршрутизатора позволит отсылать прерывания SNMP только узлам, которые назначены вами для выполнения функций NMS. Настройка маршрутизатора для отсылки прерываний SNMP только заданным узлам NMS осуществляется с помощью команды:

Router (config)# snmp-server host 10.1.1.4 trap

А настройка маршрутизатора для отсылки информационных запросов SNMP только заданным узлам NMS с помощью команды:

Router (config)# snmp-server host 10.1.1.4 informs

Команда snmp-server enable traps предназначена для того, чтобы дать общее разрешение использовать механизм генерирования прерываний и информационных запросов.

Для интерфейсов, которые часто открываются и закрываются (например, для интерфейса ISDN), генерирование соответствующих прерываний может оказаться нежелательным. Чтобы отменить генерирование прерываний, используйте команду в режиме конфигурации интерфейса:

Router (config-if)# no snmp trap link-status

Кроме того, можно указать значения, отличные от значений по умолчанию, для числа попыток, интервала ретрансмиссии:

Router(config)#snmp-server inform retries 3

максимального числа отложенных запросов:

Router(config)#snmp-server inform pending 3

Контрольные вопросы:

1. Для чего нужно настраивать SNMP агент на маршрутизаторе?

2. Что используется как пароль доступа между агентом SNMP на маршрутизаторе и диспетчером SNMP? С помощью каких команд это нстроить?

3. Для усиления защиты доступа что необходимо настроить на SNMP агенте?

Лабороторная работа №5.

Лабороторная работа №6.

МИНИСТЕРСТВО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ

ТЮМЕНСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ

ИНСТИТУТ МАТЕМАТИКИ И КОМПЬЮТЕРНЫХ НАУК

Дата: 2019-12-10, просмотров: 340.