Фирма понесет затраты на приобретение недостающего для организации локальной информационной сети оборудования и материалов, в таблицах 4 и 5 приведен расчет необходимых денежных средств.

Затраты на модернизацию системы защиты информации будут включать в себя:

1. Затраты на оборудование и материалы.

2. Затраты на проектирование и установку оборудования.

3. Затраты монтажника на установку и отладку локальной сети.

Определим затраты на обеспечение модернизации системы защиты информации. Результаты представим в таблице 4.

Оклад монтажника по статистическим данным сети Интернет – 20 000 руб.

Таблица 4 – Смета затрат на оборудование и материалы

| Оборудование | Цена (руб.) | Количество (шт.) | Сумма (руб.) |

| Сервер | 45833 | 1 | 45 833 |

| Коммутатор | 1146 | 1 | 1 146 |

| Адаптер для кассы | 688 | 1 | 688 |

| Сетевая плата | 275 | 4 | 1 100 |

| Сетевой кабель | 5 | 200 м.п. | 1 000 |

| Система СКАТ | 5730 | на 5 клиентов | 28 650 |

| Итого: | 78 417 | ||

Проектирование и установка оборудования производится силами подрядной организации. Расчёт затрат на услуги по данным видам работ представим в таблице 5.

Таблица 5 – Смета затрат на проектирование и установку оборудования

| Услуга | Стоимость (руб.) |

| Проектирование локальной сети | 4000 |

| Установка аппаратуры | 500 |

| Прокладка кабеля по кабель-каналу | 210 |

| Итого | 4 710 |

Определим затраты на оплату труда монтажника по установке и отладке локальной сети по формуле:

| ЗП = Ч * Тст, | (1.2) |

где: Ч – время работы, час

Тст – часовая тарифная ставка с учётом уральского коэффициента и страховых взносов.

ЗП = 6 * 200 = 1200 руб.

Определим общую сумму затрат на модернизацию системы защиты информации. Результаты представим в таблице 6.

Таблица 6 – Себестоимость модернизации системы защиты информации

| Статья затрат | Сумма (руб.) | Удельный вес (%) |

| Затраты на оборудование и материалы | 78 417 | 92,8 |

| Затраты на проектирование и установку оборудования | 4 710 | 5,5 |

| Затраты монтажных услуг | 1 200 | 1,7 |

| Итого: | 84 327 | 100 |

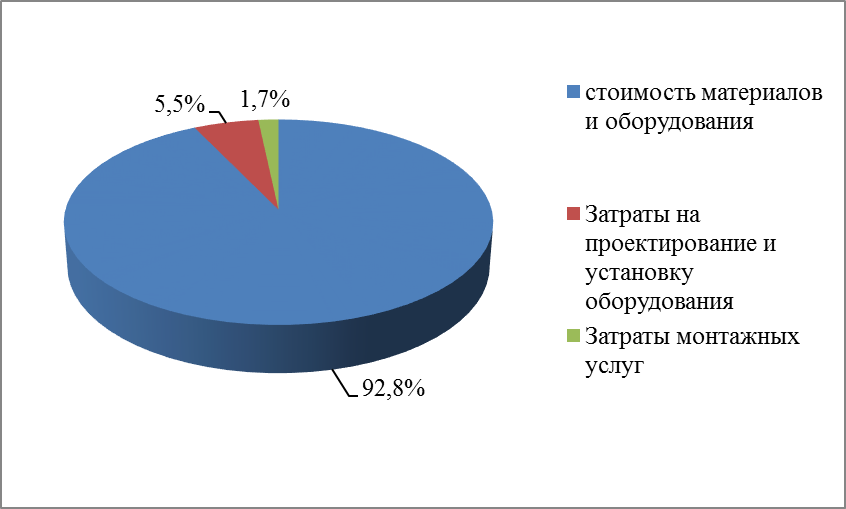

Для наглядности представлена структура затрат в виде диаграммы (рисунок 4.1).

Рисунок 3 – Структура затрат на модернизацию системы защиты информации в локальной сети

Таким образом, на основании произведенных расчетов можно сделать вывод, что модернизация системы защиты информации в локальной сети ООО «» составит 84 327 рублей, из них, наибольшие затраты приходятся на оборудование и материалы 92,8 %. Несмотря на затраты, это поможет компании более эффективно защитить информацию в локальной сети.

ЗАКЛЮЧЕНИЕ

Анализ и управление информационными рисками позволяет обеспечивать экономически оправданную информационную безопасность в любой отечественной компании. Для этого необходимо сначала определить, какие информационные активы компании нужно защищать, воздействию каких угроз эти активы подвержены, а затем выработать рекомендации по защите данных.

В любой методике управления рисками необходимо идентифицировать риски, как вариант – их составляющие (угрозы и уязвимости). Естественное требование к списку — его полнота. Сложность задачи составления списка и доказательство его полноты зависит от того, какие требования предъявляются к детализации списка. На базовом уровне безопасности, как правило, не предъявляется специальных требований к детализации классов и достаточно использовать какой-либо подходящий в данном случае стандартный список классов рисков. Оценка величины рисков не рассматривается, что приемлемо для отдельных методик базового уровня. Списки классов рисков содержатся в некоторых руководствах, в специализированном ПО анализа рисков. Примером является германский стандарт BSI (www.bsi.de, — в нем имеется каталог угроз применительно к различным элементам информационной технологии.)

При оценивании рисков рекомендуется рассматривать следующие аспекты:

- Шкалы и критерии, по которым можно измерять риски.

- Оценка вероятностей событий.

- Технологии измерения рисков.

Обеспечение безопасности сети требует постоянной работы и пристального внимания к деталям. Пока "в Багдаде все спокойно", эта работа заключается в предсказании возможных действий злоумышленников, планировании мер защиты и постоянном обучении пользователей. Если же вторжение состоялось, то администратор безопасности должен обнаружить брешь в системе защиты, ее причину и метод вторжения.

Формируя политику обеспечения безопасности, администратор прежде всего проводит инвентаризацию ресурсов, защита которых планируется; идентифицирует пользователей, которым требуется доступ к каждому из этих ресурсов, и выясняет наиболее вероятные источники опасности для каждого из этих ресурсов. Имея эту информацию, можно приступать к построению политики обеспечения безопасности, которую пользователи будут обязаны выполнять.

Политика обеспечения безопасности - это не обычные правила, которые и так всем понятны. Она должна быть представлена в форме серьезного печатного документа. А чтобы постоянно напоминать пользователям о важности обеспечения безопасности, можно разослать копии этого документа по всему офису, чтобы эти правила всегда были перед глазами сотрудников.

Хорошая политика обеспечения безопасности включает несколько элементов, в том числе следующие:

- Оценка риска. Что именно мы защищаем и от кого? Нужно идентифицировать ценности, находящиеся в сети, и возможные источники проблем.

- Ответственность. Необходимо указать ответственных за принятие тех или иных мер по обеспечению безопасности, начиная от утверждения новых учетных записей и заканчивая расследованием нарушений.

- Правила использования сетевых ресурсов. В политике должно быть прямо сказано, что пользователи не имеют права употреблять информацию не по назначению, использовать сеть в личных целях, а также намеренно причинять ущерб сети или размещенной в ней информации.

- Юридические аспекты. Необходимо проконсультироваться с юристом и выяснить все вопросы, которые могут иметь отношение к хранящейся или генерируемой в сети информации, и включить эти сведения в документы по обеспечению безопасности.

- Процедуры по восстановлению системы защиты. Следует указать, что должно быть сделано в случае нарушения системы защиты и какие действия будут предприняты против тех, кто стал причиной такого нарушения.

В данной работе были рассмотрены вопросы организации локальных информационных систем в разрезе деятельности коммерческого предприятия.

В частности были рассмотрены такие важные и интересные вопросы, как удаленный доступ к сети, подключение локальных информационных систем к глобальным сетям типа Internet, технология защиты сетей от несанкционированного использования информации и роль информационных сетей в процессе управления предприятием и повышения эффективности управленческого процесса.

Рассмотренные вопросы представляют большой интерес. На сегодняшний день разработка и внедрение локальных информационных систем является одной из самых интересных и важных задач в области информационных технологий. Все больше возрастает стоимость информации и зависимость предприятий от оперативной и достоверной информации. В связи с этим появляется потребность в использовании новейших технологии передачи информации. Сетевые технологии очень быстро развиваются, в связи с чем они начинают выделяться в отдельную информационную отрасль. Ученные прогнозируют, что ближайшим достижением этой отрасли будет полное вытеснение других средств передачи информации (телевидение, радио, печать, телефон и т.д.). На смену этим «устаревшим» технологиям придет компьютер, он будет подключен к некоему глобальному потоку информации, и из этого потока можно будет получить любую информацию в любом представлении.

Ведь интенсивное использование информационных технологий уже сейчас является сильнейшим аргументом в конкурентной борьбе развернувшейся на мировом рынке.

В качестве предложения по повышению политики корпоративной безопасности можем предложить следующий образец.

Дата: 2019-03-05, просмотров: 420.