ОС UNIX

FreeBSD — бесплатная UNIX-подобная операционная система, потомок AT&T UNIX по линии BSD, созданной в университете Беркли. FreeBSD работает на PC-совместимых системах семейства Intel x86, а также на DEC Alpha, Sun UltraSPARC, IA-64, AMD64, PowerPC и NEC PC-98.

FreeBSD разрабатывается как целостная операционная система. Исходный код ядра, драйверов устройств и базовых пользовательских программ, таких как командные оболочки и т. п., содержится в одном дереве системы управления версиями. Это отличает FreeBSD от Linux — похожей, но более известной операционной системы, в которой ядро разрабатывается одной группой разработчиков, а набор пользовательских программ — другими (например, проект GNU), а многочисленные группы собирают это все в единое целое и выпускают в виде различных дистрибутивов Linux[2].

FreeBSD хорошо зарекомендовала себя как система для построения интернет- и интранет-серверов. Она предоставляет достаточно надёжные сетевые службы и эффективное управление памятью. FreeBSD широко представлена в списке веб-серверов с наименьшим количеством отказов в обслуживании (согласно исследованию компании Netcraft)[3].

Подобная ориентированность на надежность, безопасность и эффективность позволяет применять данную ОС в ИС ФНС РФ.

Обзор существующих решений

Для реализации возможности практических занятий с ОС UNIX на данный момент существует несколько решений, такие как:

1. Использование тестового стенда

2. Учебные стенды с использованием незадействованного оборудования

3. Установка ОС UNIX на рабочий компьютер

4. Установка ОС UNIX на виртуальную машину

Однако при рассмотрении данных вариантов были выявлены недостатки этих решений.

Использование тестового стенда не всегда возможно организовать, так как это связано с дополнительными техническими и организационными сложностями — требуется дополнительное оборудование для его организации, что не всегда приемлемо в экономическом плане.

Учебные стенды с использование незадействованного оборудования так же не всегда являются подходящим решением, т.к. в любой момент данное оборудование может понадобиться в работе и стенд придется демонтировать, а также не всегда есть возможность использования незанятого оборудования для стенда вообще, что делает создание подобного стенда невозможным в принципе.

Установка ОС UNIX на рабочий компьютер хотя и является довольно логичным выходом, но также имеет существенные недостатки, такие как возможность потери данных с рабочего компьютера вследствие неправильной установки ОС, не всегда квалификация администратора позволяет установить ОС без посторонней помощи. Кроме того существует вероятность, что установленная ОС может повлиять на существующую сетевую инфраструктуру, что может привести к серьезным последствиям

Установка ОС UNIX на виртуальную машину лишена некоторых недостатков, присущих установке на рабочий компьютер, но также обладает некоторыми недостатками - такими, как довольно большая ресурсоемкость (занимаемое место на жестком диске, потребление оперативной памяти), а также сложность настройки программ виртуализации, т.к. требуется дополнительная квалификация администратора. Кроме того, не всегда обучаемый администратор обладает достаточными знаниями для установки операционной системы.

Роль ОС UNIX в ФНС РФ

При анализе информационной системы Федеральной Налоговой службы были выявлены основные роли, для которых применяется операционная система UNIX:

· Обеспечение защиты сети (брандмауэр)

· Обеспечение работы электронной почты

· Файловый сервер

· Маршрутизация

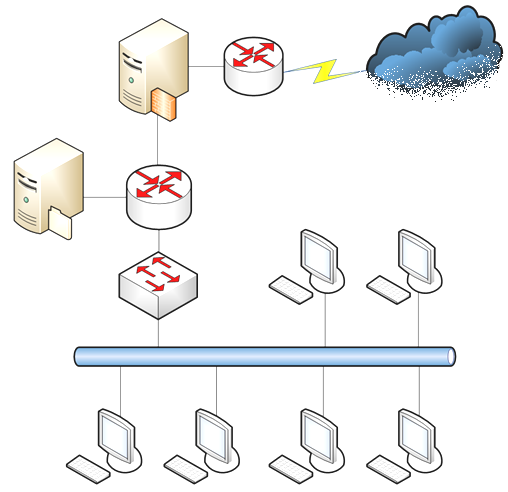

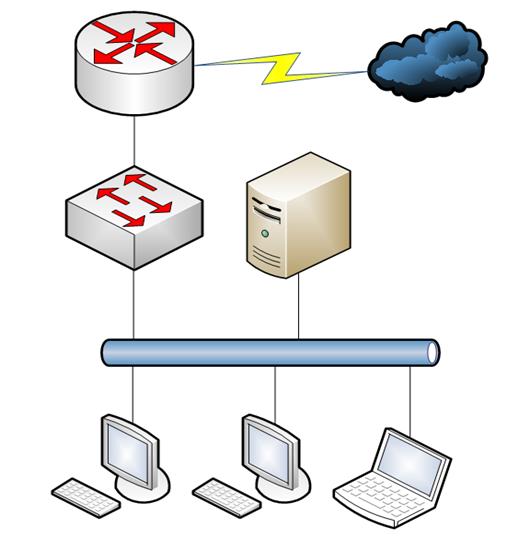

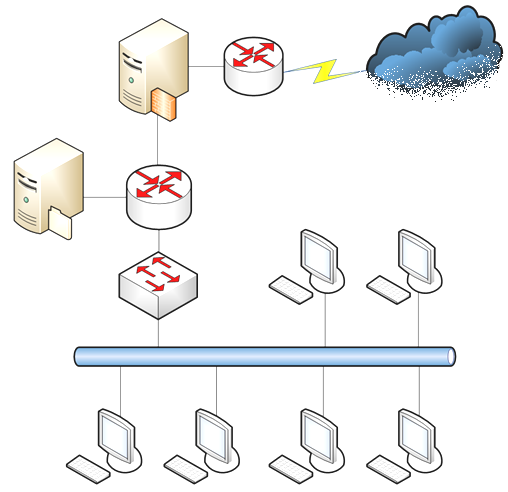

Рассмотрим каждую из них более детально. Схематичное изображение информационной системы представлено на рисунке 1.1.

Рисунок 1.1 Схематичное изображение информационной системы

Из данного рисунка можно заметить, что роли маршрутизации и обеспечения защиты сети выполняются сервером №1, в то время как обеспечение работы электронной почты и файлового сервера - сервером №2.

Задачи, выполняемые администраторами для обеспечения бесперебойной работы данных сервисов были проанализированы ранее в пункте 1.1.

Частые ошибки

При работе администраторов зачастую случаются ошибки, которые могут привести к серьезным последствиям с точки зрения безопасности информационной системы. Проанализировав работу администраторов информационной системы, с точки зрения безопасности были выявлены следующие наиболее часто встречающиеся ошибки:

1. Отключено автоматическое обновление ОС

2. Отсутствие резервных копий

3. Запуск серверов с привилегиями администратора

4. Отсутствие документирования изменений конфигураций сервера

5. Отсутствие аудита событий, происходящих на сервере

Подобные ошибки являются довольно опасными с точки зрения безопасности. Рассмотрим каждую из них.

Отключенное автоматическое обновление операционной системы может привести к тому, что на сервере возможно наличие уязвимости, которой может воспользоваться злоумышленник. Несмотря на то, что обновление ОС является довольно рискованной задачей, в связи с изменением системных файлов, однако в отличие от действий злоумышленника риск привести систему в неработоспособное состояние крайне мал, вместе с тем возможные последствия вторжения злоумышленника могут быть катастрофичными.

Отсутствие резервных копий является проявлением халатности с точки зрения администратора. В случае сбоя программной или аппаратной составляющей системы либо действий злоумышленника резервная копия является зачастую единственным способом восстановить работоспособность информационной системы. Следует отметить, что существует несколько стратегий при создании резервных копий- так, например, может создаваться резервная копия, содержащая все требуемые данные- так называемое полное резервное копирование. В то же время в организации возможна другая стратегия использования резервных копий- с использованием лишь измененных версий файлов- так называемое дифференциальное резервное копирование. В случае с ФНС РФ данные стратегии четко регламентируются, что упрощает создание симулятора. В то же время, структура симулятора позволяет реализовать все основные стратегии резервного копирования.

Запуск серверов с привилегиями администратора - частая ошибка, которая в случае уязвимости приложения, запущенного с высокими привилегиями может привести к тому, что злоумышленник, воспользовавшись уязвимостью, получит доступ к системе с администраторскими полномочиями.

Отсутствие документирования изменений конфигурации сервера зачастую приводит к тому, что в системе могут образоваться уязвимые места- например, неучтенное программное обеспечение может не обновляться администратором, что приводит к возможности обнаружения в нем уязвимостей злоумышленником.

Отсутствие аудита событий, происходящих на сервере- это ошибка, приводящая к тому, что в случае сбоя или вторжения администратор не сможет контролировать причину возникновения проблемы, и соответственно решить ее в кратчайшие сроки, что критично в случае работы ФНС в связи с важностью ее работы.

Выводы

Проанализировав объект, можно сделать следующие выводы:

Необходимо разработать задачи для лабораторных работ, исходя из выявленных задач, выполняемых администраторами ИС ФНС РФ при работе по обеспечению сетевой безопасности ОС UNIX. Так как ОС UNIX достаточно сложна, а попрактиковаться для закрепления знаний на реальном оборудовании зачастую невозможно, следовательно, необходимо создать симулятор работы администратора сетевой безопасности ОС UNIX для ИС ФНС РФ. При разработке следует учесть роли, которые выполняет ОС UNIX в ФНС РФ, выявленные при анализе информационной системы, т.к. это может повлиять на задания, реализуемые симулятором. Также следует учесть в разрабатываемом симуляторе сетевую конфигурацию серверов в зависимости от выполняемых ими назначений, что позволит приблизить использование симулятора к использованию реально операционной системы в данной информационной системе. Выявленные особенности следует учесть при разработке тестового стенда для разработки симулятора.

2 Выбор среды разработки

Требования к симулятору

Исходя из анализа объекта, можно выявить следующие общие требования к симулятору:

· Симулятор должен реализовывать задачи, выполняемые администратором;

· Простота в освоении обучаемым;

· Содержать достаточную для понимания теоретическую часть по выполняемым операциям.

Требования к системе разработки симулятора

· Симулятор не должен вносить изменений в программную конфигурацию рабочей станции;

· Минимизация объёма загружаемых данных;

· Минимизация нагрузки на вычислительные ресурсы;

· Симулятор должен легко интегрироваться в мультимедийное учебное пособие;

· Поддержка дистанционной работы через Интернет;

· Возможность использования симулятора как инструмента контроля знаний.

На основании выделенных требований необходимо выбрать инструментарий разработки симулятора работы администратора.

Исходя из выявленных требований к эмулятору, в частности – минимизации объёма, минимизации нагрузки на вычислительные ресурсы, интеграции в мультимедийное учебное пособие, поддержки удалённой работы через Интернет, можно выявить три подходящих продукта для разработки:

- Adobe Flash

- Adobe Captivate

- Язык программирования JavaScript

Сравнение выбранных решений

Adobe Flash

Пакет Adobe Flash - это среда разработки приложений и средства отладки.

Достоинства:

- программа, разработанная на языке flash, занимает мало места на жёстком диске;

- не требует большого количества системных ресурсов;

- разработанные во flash приложения легко интегрируются на web-сайт;

Недостатки:

- код уже скомпилированной какой-либо программы является закрытым;

- пакет приложений Adobe Flash достаточно дорогой продукт;

- высокая сложность разработки.

Adobe Captivate

Специализированный продукт Adobe Captivate предназначен для создания профессиональных учебных материалов и курсов.

Достоинства:

- позволяет создавать симуляторы;

- разработанные c помощью Adobe Captivate приложения легко интегрируются на web-сайт;

- не требует большого количества системных ресурсов;

- занимает мало места на жестком диске

Недостатки:

- продукт Adobe Captivate достаточно дорогой;

Таблица сравнения

Рассмотрим таблицу сравнения сред разработки. Для оценки используется бальная система, диапазон значений 1-3 (по числу решений), также каждому критерию присвоен вес от одного до трех, большая оценка- лучше. Результаты сравнения представлены в таблице 2.1.

Таблица 2.1 Сравнение сред разработки

| Технология разработки | Adobe Flash | Adobe Captivate | JavaScript |

| Обьем передаваемых данных | 1 | 1 | 2 |

| Нагрузка на вычислительные ресурсы | 1 | 1 | 2 |

| Интеграция в мультимедийное пособие | 2 | 2 | 1 |

| Возможность использования для контроля знаний | 2 | 2 | 0 |

| Легкость разработки | 1 | 2 | 0 |

| Итого | 7 | 8 | 5 |

Вывод

Исходя из сравнения выбранных решений, самым подходящим решением, в соответствии с требованиями к симулятору, является разработка симулятора работы администратора при помощи пакета Adobe Captivate 4. Реализованный в данном программном продукте симулятор будет соответствовать всем требованиям, выявленным в ходе анализа объекта.

Реализация

Общие сведения

Для разработки встраиваемого симулятора была выбрана среда разработки Adobe Captivate 4. Выбор данной среды был связан с тем, что программа, написанная на нём, легко интегрируется на web страницу, потребляет минимальное количество ресурсов, а также соответствует выдвинутым к симулятору требованиям. Разработанный симулятор для удобства работы имеет интерфейс в виде командной строки, полностью повторяющий ОС UNIX. В симуляторе предусмотрен режим тестирования со счетчиком ошибок, позволяющий фиксировать их количество, а так же суть ошибки.

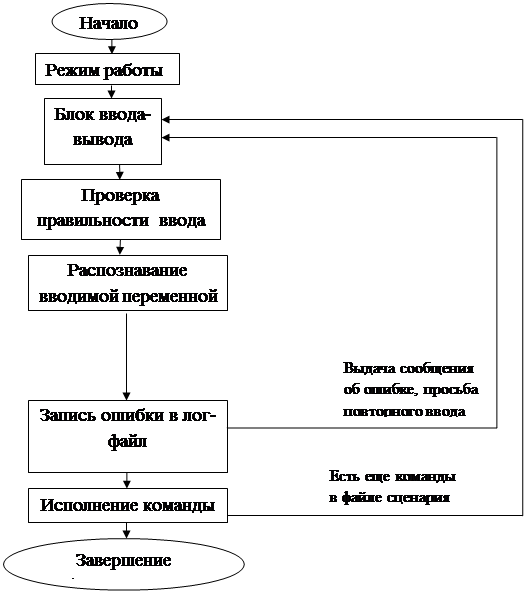

Блок-схема

Приведем блок-схему симулятора:

| |||

| |||

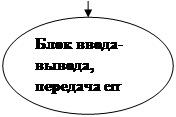

В блоке режим работы симулятора содержится код выбора режима симулятора – режим обучения или режим контроля знаний.

В блоке ввода-вывода производится ввод пользователем команд операционной системы, а также пользователю выводится требуемая информация - такая, как подсказки.

В блоке проверки правильности ввода ведется проверка команды на корректность

В блоке распознавание вводимой переменной из вводимой пользователем строки распознается аргумент-переменная

Блок запись ошибки в лог-файл отвечает за запись информации об ошибках, допущенных пользователем

Блок исполнения команд отвечает за исполнение команд, выводит на экран результат ввода команды

Рассмотрим каждый блок отдельно.

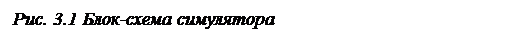

Режим работы

Блок выбора режима работы служит для определения требуемого режима работы симулятора - режим обучения или режим контроля знаний. В зависимости от режима работы меняется логика работы симулятора - так, например, в случае запуска симулятора в режиме контроля знаний пользователю не выдается сообщение об ошибке при некорректном вводе, однако данные о ней записываются в лог-файл. В случае работы симулятора в режиме обучения при некорректном вводе пользователю выводится сообщение об ошибке и предлагается ввести команду еще раз.

В данном блоке создается переменная M, которая является переменной булевого типа. В зависимости от значения данной переменной определяется режим работы симулятора: 0- обучение, 1-контроль знаний. Алгоритм работы данного блока приведен на рисунке 3.2.

|

|

Рисунок 3.2 Алгоритм работы блока режима работы.

Блок ввода-вывода

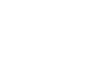

Данный блок отвечает за ввод данным пользователем, а также за симуляцию интерфейса командной строки операционной системы для максимальной схожести с симулируемой системой. Пользователю предоставляется интерфейс командной строки для ввода команд с клавиатуры, отправка команды на выполнение выполняется нажатием клавиши enter пользователем, что полностью соответствует поведению симулируемой системы. Также блок отвечает за вывод задания на экран. Алгоритм работы блока ввода-вывода приведен на рисунке 3.3. Переменная k отвечает за номер текущего кадра. Булевая переменная error может принимать два значения, соответственно при ошибке пользователя данная переменная принимает значение 1. Переменная input является переменной текстового типа и принимает значение строки, вводимой пользователем. Переменная S также является переменной текстового типа и является строкой стандартного приветствия. Переменная Fi также является текстовой, в зависимости от i она принимает значение текущего задания.

|

|

Рисунок 3.3 Алгоритм работы блока ввода-вывода.

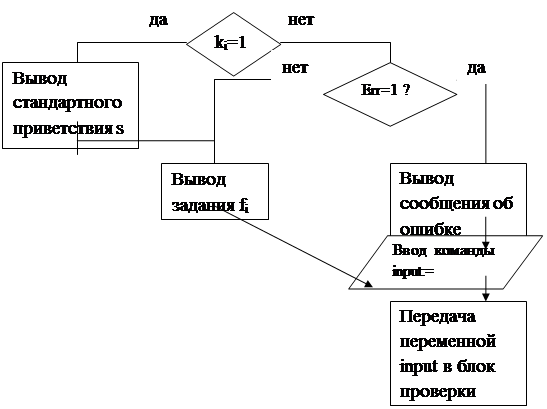

Проверки правильности ввода

В данном блоке производится проверка введенных пользователем данных на корректность, т.е. определяется, является ли введенная информация корректной командой симулируемой системы или нет. Подобная проверка происходит путем считывания ожидаемого корректного ввода из файла сценария и сравнения с данными, введенными пользователем. В случае корректности ввода управление передается в зависимости от режима работы симулятора, при работе в режиме обучения - блоку ввода, при работе в режиме контроля знаний – блоку распознавания введенной переменной.

Алгоритм работы блока проверки правильности ввода приведен на рисунке 3.4. Функция parse() является функцией, извлекающей из текстовой переменной ввода первый набор символов до пробела, т.е. команду.

Алгоритм работы блока проверки правильности ввода приведен на рисунке 3.4. Функция parse() является функцией, извлекающей из текстовой переменной ввода первый набор символов до пробела, т.е. команду.

| ||||

| ||||

|

В данном блоке переменная Pri является тестовой и представляет собой правильную команду для задания под номером i,

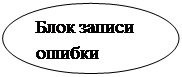

Запись ошибки в лог-файл

Данный блок отвечает за запись информации об ошибке в лог-файл. В данный файл записывается некорректная информация, введенная пользователем. При работе симулятора в режиме контроля знаний содержимое данного файла выводится по окончании упражнения на экран. Алгоритм работы данного блока приведен на рисунке 3.5

| |||

| |||

Переход на следующий блок.

Запись Fi, input в файл

Рисунок 3.5 Алгоритм работы блока записи ошибки

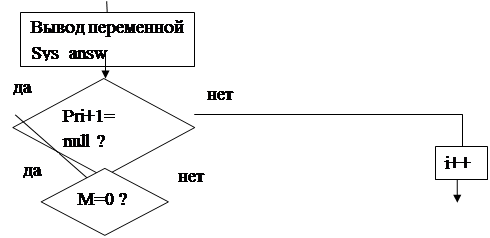

Исполнение команды

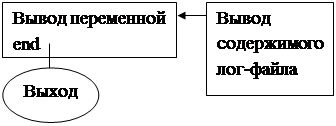

В блоке исполнения команды происходит вывод на экран информации, соответствующей корректному выполнению введенной команды на реальной операционной системе. После вывода на экран результатов производится проверка, выполнено ли поставленное в упражнении задание. Если в файле сценария дальнейшие команды отсутствуют, то выводится сообщение о том, что упражнение выполнено. Если симулятор работает в режиме контроля знаний, то на экран также выводится информация об ошибках, допущенных пользователем. Если же в файле сценария еще есть дальнейшие команды для ввода, т.е. поставленное в упражнении задние не выполнено, то управление передается блоку ввода для ввода новой команды пользователем. На рисунке 3.6 приведен алгоритм данного блока.

| |||

| |||

|

| |||

| |||

Рисунок 3.6 Алгоритм блока исполнения команд

сетевой безопасность симулятор файл

Тестовый стенд

Для разработки симулятора был создан тестовый стенд, приближенный по конфигурации к симулируемой системе. Однако так как полной идентичности добиться не удастся, то приведем схему стенда на рисунке 3.7.

Рисунок 3.7 Схема стенда

Как можно заметить, стенд отличается от реальной сети ФНС наличием лишь одного сервера, исполняющего все роли, выполняемые ОС UNIX в ФНС.

Примеры реализации задач для лабораторных работ

Настройка авторизации пользователей

Задача: Изменить информацию о пользователе, существующем в системе, заблокировать учетную запись

Реализация:

Вывод имен всех пользователей в системе

pw user show –a

Изменение требуемой информации у пользователя tuser

сhpass tuser

Блокировка учетной записи tuser

pw lock tuser

Выход из системы

exit

Попытка входа под заблокированной учетной записью:

tuser

test

Вход в систему под учетной записью root:

root

P@ssw0rd

Разблокировка учетной записи tuser

pw unlock tuser

Выход из системы

exit

Вход с учетной записью tuser, чтобы убедится в ее разблокировании

tuser

test

Внешний вид симулятора

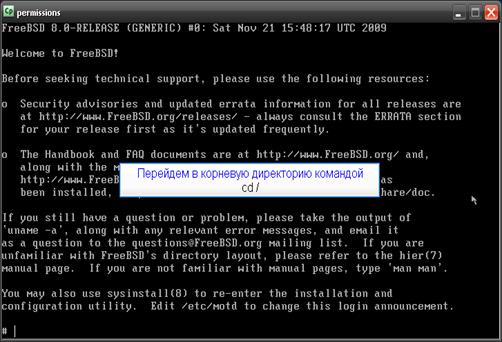

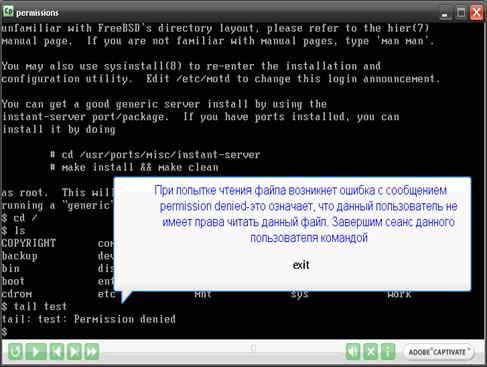

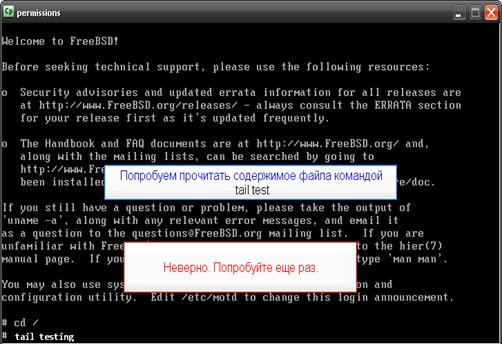

В результате разработки в среде Adobe Captivate был создан симулятор работы администратора. Одной из целей создания симулятора была попытка приблизить характеристики внешнего вида к симулируемой системе, что облегчило бы переход для обучаемого с симулятора на реальную ОС UNIX. Для этого интерфейс пользователя в симуляторе выполнен в виде командной строки, которая повторяет внешний вид ОС UNIX. Приведем снимок экрана при выполнении одного из заданий (рисунок 3.8).

Рисунок 3.8 Пример снимка экрана симулятора

На данном снимке экрана можно заметить курсор командной строки для ввода пользователем команд операционной системы, а также подсказку- задание, которое объясняет значение вводимой команды. Как можно заметить, интерфейс симулятора повторяет таковой у реальной операционной системы. Типичный сценарий работы симулятора и его внешний вид приведен в приложении А.

Результат разработки

В результате действий по разработке был создан симулятор, реализующий задания, выполняемые администратором сетевой безопасности ОС UNIX. Рассмотрим подробнее получившийся продукт. Симулятор представляет собой набор заданий, выполняемым администратором по обеспечению безопасности.

В зависимости от способа распространения симулятора (CD-ROM или интернет-сайт) симулятор реализован в двух видах: в виде исполняемых файлов *.exe для носителя на компакт- диске и в виде файлов Adobe Flash c расширением *.swf. Технически версия симулятора в виде *.exe файлов представляет собой Flash-приложение, идентичное версии, распространяемой через интернет-сайт, интегрированное в исполняемый файл вместе с приложением Adobe Flash Player. Подобная интеграция позволяет использовать версию, распространяемую на CD-ROM на компьютерах, не имеющих доступа в интернет или установленного плагина Adobe Flash в браузере. Однако следует отметить, что размер CD-ROM версии заметно больше, чем интернет – версии. Средний размер симулятора реализующего одно типовое задание в интернет -версии составляет примерно 300 килобайт. CD-ROM версия того же типового задания принимает размер в примерно 5 мегабайт. Учитывая, что носитель CD-ROM обладает достаточным размером для хранения всех типовых заданий, а также достаточной скоростью чтения, данное увеличение размера не составляет проблемы.

Для интернет - версии скорость доступа к симулятору ограничивается пропускной способностью соединения с сетью Интернет. Рассмотрим таблицу 3.1, в которой отображено время загрузки типичного задания в зависимости от пропускной способности канала ФНС.

Таблица 3.1 Соответствие времени загрузки симулятора от пропускной способности канала

| Пропускная способность канала, Кбит/с | Время загрузки одного типового задания, с. |

| 128 Кбит/с | 20с |

| 512 Кбит/с | 5 |

| 1024 Кбит/с | 3 |

| 2048 Кбит/с | 1 |

Как можно заметить, среднее время загрузки одного типичного задания остается на приемлемом уровне даже при использовании низкоскоростных каналов связи.

В результате разработки основные требования, предъявляемые к симулятору были выполнены, т.е. поставленная задача разработки симулятора успешно реализована.

4 ЭКОЛОГИЯ И БЕЗОПАСНОСТЬ

В данной дипломной работе ведется разработка симулятора работы администратора сетевой безопасности ОС UNIX в Федеральной Налоговой Службе России. Разрабатываемый симулятор выполняется налоговыми инспекторами (администраторами) на своих рабочих местах с использованием персонального компьютера.

Таким образом, задачами данного раздела является эргономический анализ и выдача рекомендаций по организации рабочего места сотрудника Федеральной Налоговой Службы, а также анализ основных опасных и вредных факторов, которые могут возникнуть при выполнении сотрудниками типового симулятора.

Поскольку разрабатываемое решение в рамках дипломного проекта (симулятор) это приложение, запускаемое на компьютерах пользователей, то необходимо рассмотреть вредные и опасные факторы, возникающие при работе с компьютером.

Эргономический анализ рабочего места сотрудника Федеральной Налоговой Службы

Поскольку разрабатываемое решение в рамках дипломного проекта выполняется для сотрудников Федеральной Налоговой Службы и предназначено для работы с ним непосредственно на рабочих местах налоговых инспекторов, то необходимо проанализировать рабочее место сотрудника Федеральной Налоговой Службы на предмет соответствия нормативным требованиям. Помещение для администраторов Федеральной Налоговой Службы по площади занимает 45 м2 , что приблизительно на 8-10 человек. Места оборудованы настольными лампами, а само помещение - лампами дневного света. В Федеральной Налоговой Службе на рабочих местах установлены преимущественно мониторы Prowiew 786N 17" с разрешением 1024x768 пикселей, а так же сами рабочие станции Intel Pentium 4 с операционной системой XPSP2, 1 GB RAM, 120GB HDD.

Требования к рабочему креслу

Согласно требованиям СанПин 2.2.2/2.4.1340-03, а также СанПин 2.2.2.542-96 рабочее кресло должен:

1. Рабочий кресло должено быть подъемно-поворотным и регулируемым по высоте и углам наклона сиденья и спинки, а также расстоянию спинки от переднего края сиденья, при этом регулировка каждого параметра должна быть независимой, легко осуществляемой и иметь надежную фиксацию.

2. Поверхность сиденья, спинки и других элементов кресла должна быть полумягкой, с нескользящим, неэлектризующимся и воздухопроницаемым покрытием, обеспечивающим легкую очистку от загрязнений.

3. ширина и глубина поверхности сиденья должна быть не менее 400 мм;

4. поверхность сиденья - с закругленным передним краем;

5. регулировку высоты поверхности сиденья в пределах 400 - 550 мм и углам наклона вперед до 15 град., и назад до 5 град.;

6. высоту опорной поверхности спинки 300 ± 20 мм, ширину - не менее 380 мм и радиус кривизны горизонтальной плоскости - 400 мм;

7. угол наклона спинки в вертикальной плоскости в пределах ±30 градусов;

8. регулировку расстояния спинки от переднего края сиденья в пределах 260 - 400 мм;

9. стационарные или съемные подлокотники длиной не менее 250 мм и шириной 50 — 70 мм;

На рабочих местах сотрудников Федеральной Налоговой Службы используются стандартные офисные кресла с подъемным механизмом (регулировка высоты), полностью отвечающие требованиям описанным выше. Габариты кресел 630x630x1210 (ШхГхВ).

Требования к монитору

Согласно требованиям СанПин 2.2.2.542-96 "Гигиенические требования к видеодисплейным терминалам, персональным электронно-вычислительным машинам и организации работы"

1. Конструкция монитора должна обеспечивать возможность фронтального наблюдения экрана путем поворота корпуса в горизонтальной плоскости вокруг вертикальной оси в пределах ±30 градусов и в вертикальной плоскости вокруг горизонтальной оси в пределах ±30 градусов с фиксацией в заданном положении. Дизайн монитора должен предусматривать окраску корпуса в спокойные мягкие тона с диффузным рассеиванием света.

2. Корпус монитора должен иметь матовую поверхность одного цвета с коэффициентом отражения 0,4 - 0,6 и не иметь блестящих деталей, способных создавать блики. На лицевой стороне корпуса ВДТ не рекомендуется располагать органы управления, маркировку, какие-либо вспомогательные надписи и обозначения. При необходимости расположения органов управления на лицевой панели они должны закрываться крышкой или быть утоплены в корпусе.

3. Конструкция ВДТ должна предусматривать наличие ручек регулировки яркости и контраста, обеспечивающие возможность регулировки этих параметров от минимальных до максимальных значений.

4. Монитор должен располагаться от глаз пользователя на расстоянии 600 - 700 мм, но не ближе 500 мм.

5. Оптимальные значения разрешающей способности экрана монитора:

a. Для 15" - 800x600 пикселей;

b. Для 17" — 1024x768 пикселей;

c. Для 19" - 1280x1024 пикселей.

6. Частота развертки для ЭЛТ мониторов должна составлять не менее 75 Гц, для ЖК мониторов - не менее 60 Гц.

В Федеральной Налоговой Службы на рабочих местах налоговых инспекторов установлены преимущественно мониторы Proview 786N 17" с разрешением 1024x768 пикселей. Данные мониторы полностью отвечают требованиям, перечисленным выше.

Анализ микроклимата

В соответствии с СанПиН 2.2.4.548-96 «Гигиенические требования к микроклимату производственных помещений», а также СанПиН 2.2.2/2.4.1340-03 в производственных помещениях, в которых работа с использованием ПЭВМ является основной (диспетчерские, операторские, расчетные, кабины и посты управления, залы вычислительной техники и др.) и связана с нервно-эмоциональным напряжением, должны обеспечиваться оптимальные параметры микроклимата для категории работ 1а и 16 (таблица 4.1).

Таблица 4.1 Категории работ (СанПин 2.2.2.542-96)

| Категории работ: | Обозначения |

| 1 | Оптимальный (совокупность факторов позволяет сохранять здоровье, поддерживать высокую работоспособность, соответствует безопасным условиям труда) |

| А | Работа по считыванию информации с экрана ПЭВМ по предварительному запросу (работа пользователя программных комплексов, операторы технологических процессов) - по максимальному количеству считываемых знаков: не более 60000 знаков за смену |

| Б | Работа по вводу информации (работа секретаря, наборщика издательства, программиста при наборе текста программы, студента при оформлении расчетно-пояснительной записки) - по суммарному количеству вводимых знаков: не более 40000 в смену |

При работе с симулятором характер работы сотрудника Федеральной Налоговой Службы относится к категории и объему работ 1а, поэтому выполнение требований к микроклимату помещения следует рассматривать именно для этой категории.

Таким образом, оптимальные показатели микроклимата для данной категории работ представлены в таблице 4.2

Таблица 4.2 Требования к микроклимату для категории работ 1а

| Период года | Категория работ | Температура воздуха, С0 | Относительная влажность | Скорость движения воздуха. м/с. |

| Холодный | 1а | 22-24 | 60-40 | 0,1 |

| Теплый | 1а | 23-25 | 60-40 | 0,1 |

В помещениях сотрудников Федеральной Налоговой Службы поддерживается оптимальная температура (в теплое время года порядка 240 С, в холодное - 230 С). Данные температурные показатели обеспечиваются соответственно системой вентиляции и проветриванием помещения и отоплением. Для поддержания оптимального уровня влажности в помещениях имеются увлажнители воздуха.

Рынок электронного обучения

При разработке симулятора был произведен анализ технических возможностей существующих симуляторов, однако в результате было выявлено, что данные продукты не соответствуют требованиям, предъявляемым ФНС РФ. В связи с этим анализ рынка данных продуктов нецелесообразен, в связи с отсутствием прямых аналогов разрабатываемому симулятору. Несомненно, анализ рынка всего дистанционного обучения - сложная задача, выходящая за пределы данной дипломной работы. Тем не менее, можно с уверенностью сказать, что рынок дистанционного обучения будет расти в ближайшее время. Так, по результатам исследования Ambient Insight мировой рынок дистанционного обучения в 2009 году достиг размера в 27.1 миллиарда долларов США. Предполагается, что объем рынка дистанционного обучения в 2014 составит 49,6 миллиарда долларов США.[5]

Т.к. созданный симулятор разрабатывался как средство, позволяющее удаленное обучение, то его можно отнести к данному рынку.

Нормативы для расчетов

В качестве нормативов для расчетов в настоящей работе используются утвержденные нормативы ООО «АРОМА-ЛЭСК» на 2010 г. (табл.5.1).

Таблица 5.1 Расчетные нормативы

| № п/п | Наименование затрат | Сумма затрат |

| 1 | Средняя заработная плата | 30000 руб./мес. |

| 2 | Отчисления на социальные нужды | 26 % от основной заработной платы |

| 3 | Накладные расходы | 120 % от основной заработной платы |

| 4 | Прибыль | Не более 10 % от стоимости собственных работ |

Рассчитаем стоимость одного чел.-дня.

Цена одного чел.-мес. в ОАО «АРОМА-ЛЭСК» на 2010 г. составляет 30000,00 руб.

Цена одного чел.-дн. вычисляется по формуле:

Зчел.-день =

Цена одного чел.-дн. составляет 1363,60 руб.

Затраты на материалы

Расшифровка затрат на материалы приведена в таблице 5.2.

Таблица 5.2 Материалы, используемые при разработке симулятора

| № | Наименование и марка материала | Единицы измерения | Расход материала | Цена за ед., руб. | Затраты, руб. |

| 1 | Бумага | пачка | 1 | 200,00 | 200,00 |

| 2 | Картридж для лазерного принтера Samsung ML-1640 | штука | 1 | 2000,00 | 2000,00 |

| 3 | Канцелярские принадлежности | штука | 1 | 120,00 | 120 |

| Итого | 2320,00 | ||||

Змат. = 2320,00 руб.

Затраты на оборудование

Расшифровка затрат на оборудование приведена в таблице 5.3

Таблица 5.3 Затраты на оборудование при разработке симулятора

| № | Наименование оборудования | Единицы измерения | Цена, руб. | Затраты, руб. |

| 1 | Компьютер (системный блок) | штука | 25000,00 | 828,00 |

| 2 | Монитор LG W2343 | штука | 7000,00 | 228,00 |

| 3 | Мышь Logitech | штука | 350,00 | 11,60 |

| 4 | Клавиатура Genius | штука | 250,00 | 8,30 |

| 5 | Принтер Samsung ML1640 | штука | 3500,00 | 5,80 |

| Итого | 1081,70 руб. | |||

Ззатр = 1081,70 руб.

Формула для расчёта затрат на оборудование

Ззатр =

Фоб = 1800 ч/г

Затраты на системный блок

Ззатр = (25000,00 / 1800) · 60 = 828.00

Затраты на монитор

Ззатр = (7000,00 / 1800) · 60 = 228.00

Затраты на мышь

Ззатр = (350,00 / 1800) · 60 = 11.60

Затраты на клавиатуру

Ззатр = (250,00 / 1800) · 60 = 8.30

Затраты на принтер

Ззатр = (3500,00 / 1800) · 3 = 5.80

Накладные расходы

Накладные расходы составят:

Знакл = 1,2 · Зосн

Знакл. = 1,2 · 36817,20

Знакл. = 44180,64 руб.

Прибыль

Величина прибыли составляет не более 10% от общей стоимости работ:

Зприб. = 0,1 · (Змат. + Зосн.+ Зотч. + Знакл. + Ззатр)

Зприб. = 0,1 · (495,00 + 36817,20 + 9572,48 + 44180,64 + 1081,70)

Зприб. = 9214,70

Общая смета затрат

Результаты расчетов по всем статьям затрат приведены в сводной таблице 5.5.

Таблица 5.5 Смета затрат на проведение проектного исследования

| № | Наименование статей затрат | Затраты, руб. | % к итогу |

| 1 | Материалы | 495,00 | 0,5 |

| 2 | Основная заработная плата исполнителей | 36817,20 | 36,3 |

| 3 | Отчисления на социальные нужды | 9572,48 | 9,4 |

| 4 | Накладные расходы | 44180,64 | 43,6 |

| 5 | Затраты на оборудование | 1081,70 | 1,1 |

| 6 | Прибыль | 9214,70 | 9,1 |

| Итого | 101361,72 | 100 | |

Следует отметить, что все работы, выполняемые, на территории собственных зданий организаций, дополнительных средств для аренды помещений не требуют.

Выводы

В данном разделе был рассмотрен рынок электронного обучения, обозначена важность дистанционного обучения. Были произведены расчеты по затратам на проект, составлена смета затрат, трудоемкости разработки. Разработанный симулятор позволит сократить расходы на обучение администраторов сетевой безопасности ФНС РФ.

Из-за того, что для проведения обучения на симуляторе не требуется дополнительное оборудование (сервера, сетевая инфраструктура) и дополнительного программного обеспечения (операционные системы, прикладное программное обеспечение, базы данных) затраты на ее использование будут минимальными. Поэтому с экономической точки зрения данный симулятор выгоден для использования в Федеральной Налоговой Службе вместо использования стендов на реальном оборудовании.

Заключение

В рамках дипломной работы производилась разработка симулятора работы администратора сетевой безопасности ОС UNIX в ИС ФНС РФ. В процессе работы над дипломом были выполнены следующие задачи:

1) Проведен анализ объекта.

2) По итогам анализа сформулированы требования к симулятору.

3) Проанализировано наличие на рынке готовых программных продуктов, на соответствие выдвигаемым требованиям.

4) Выявлены недостатки имеющихся решений.

5) Разработаны задания лабораторных работ для курса обеспечения сетевой безопасности ОС UNIX администраторов ИС ФНС РФ

6) Разработан симулятор работы администратора сетевой безопасности ОС UNIX.

На первом этапе был проанализирован объект, которым являлась ОС UNIX в среде ИС ФНС РФ. Так же были проанализированы задачи выполняемые администраторами при работе с данной ОС в ФНС РФ.

Затем по итогам анализа были сформулированы требования к симулятору работы.

Далее были разработаны задания лабораторных работ, основываясь на задачах, выполняемых администраторами ИС ФНС РФ при работе по обеспечению сетевой безопасности ОС UNIX.

На следующем этапе работы был произведен поиск готовых программных средств, позволяющих симулировать ОС UNIX. Проанализировав имеющиеся симуляторы, предоставляемые на рынке, были сделаны выводы, что они не могут полностью отвечать всем требованиям в силу специфики ИС ФНС РФ. Анализируя каждый предлагаемый программный продукт, были найдены такие несоответствия требованиям, как:

- нет возможности встроить симулятор на Web страницу;

- большая потребность в ресурсах (в частности оперативной памяти и памяти жёсткого диска);

- практически все рассматриваемые симуляторы являются программами, которые требуют первоначальных настроек;

- содержат лишнюю информацию, которая не отвечает желаемым требованиям и тем самым влечёт за собой дополнительную трату ресурсов.

На следующем этапе встала задача создания симулятора, который отвечал бы требованиям администраторов ФНС РФ.

Результатом создания разработанного симулятора стало:

· возможность отработать на симуляторе задачи лабораторных работ;

· получить практические навыки;

· экономия времени и простота в работе, так как программа не требует первоначальных установок;

· возможность работать удалённо через сеть интернет;

· возможность контроля ошибок.

Список литературы

1. http://www.ve-group.ru/use77.html

2. http://www.freebsd.org/doc/ru_RU.KOI8-R/books/handbook/

3. http://uptime.netcraft.com/perf/reports/Hosters

4. тСанПин 2.2.2/2.4.1340-03 «Гигиенические требования к персональным электронно-вычислительным машинам и организации работы»

5. СанПиН 2.2.4 1294-03.

6. СН 2.2.4/2.1.8.562-96.

7. СНиП 23-05-95.

8. СанПиН 2.2.4.1191-03.

9. http://www.ambientinsight.com/Resources/Documents/AmbientInsight_2009_2014_Global_Online_English_Language_Education_Market_ExecOverview.pdf

Приложение А “Интерфейс симулятора при выполнении типичного задания пользователем”

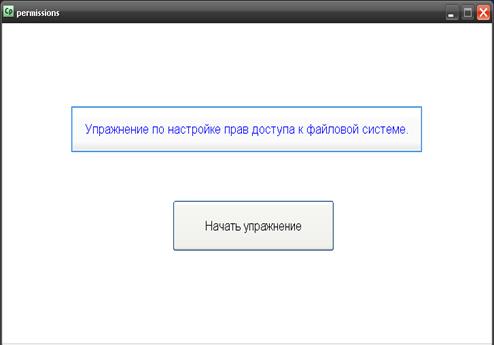

Рисунок А.1 Интерфейс симулятора после загрузки

Рисунок А.2 Объяснение пользователю типичного сообщения ОС

Рисунок А.3 Интерфейс при ошибочном вводе пользователя.

Типовые задачи, выполняемые администраторами ИС ФНС РФ по обеспечению сетевой безопасности ОС UNIX

Обеспечение сетевой безопасности ФНС РФ – процесс, имеющий свои особенности из-за действующих регламентов, особой конфигурации сети, оборудования и программ, использующихся в информационной системе. Несмотря на то, что в целом обеспечение сетевой безопасности ОС UNIX – достаточно широко освещенная тема, обучение по ней в контексте ФНС имеет ряд особенностей, т.к. работа администратора сетевой безопасности имеет ряд отличий в связи с действующими регламентами.

Список задач, решаемых администратором:

· Настройка firewall

· Настройка обновления ОС

· Управление параметрами запуска служб и компонентов

· Настройка и конфигурация маршрутизации и удаленного доступа

· Настройка прав доступа к файловой системе

· Настройка шифрования данных

· Настройка авторизации пользователей

· Управление учетными данными пользователей

· Проверка целостности данных

· Безвозвратное удаление данных

· Настройка контроля событий безопасности внутри системы

· Просмотр журналов системных событий

· Анализ журналов контроля событий безопасности

· Работа с программой net monitor

· Резервное копирование

· Командные скрипты

Проанализировав задачи, выполняемые администратором ФНС для обеспечения сетевой безопасности, были выявлены следующие направления:

· Предотвращение несанкционированного доступа

· Устранение внутренних угроз

· Контроль событий в системе

· Восстановление работоспособности системы

В частности, для предотвращения несанкционированного доступа к системе извне администратором ФНС выполняются следующие задачи:

· Настройка firewall

· Настройка обновления ОС

· Управление параметрами запуска служб и компонентов

· Настройка и конфигурация маршрутизации и удаленного доступа

Наиболее часто выполняемыми задачами по устранению внутренних угроз являются:

· Настройка прав доступа к файловой системе

· Шифрование данных

· Настройка авторизации пользователей

· Управление учетными данными пользователей

· Проверка целостности данных

· Безвозвратное удаление данных

Для выполнения настройки аудита событий, происходящих в системе, перед администратором ставятся следующие задачи:

· Настройка контроля событий безопасности внутри системы

· Просмотр журналов системных событий

· Анализ журналов контроля событий безопасности

· Работа с программой net monitor

Для восстановления работоспособности системы администратором выполняются следующие задачи:

· Резервное копирование

· Командные скрипты

Каждая отдельная задача, по сути, является совокупностью операций, направленных на какой-либо конечный результат. Совокупность данных операций позволяет организовывать сетевую безопасность ОС UNIX на уровне, соответствующем распорядку, установленному в ФНС.

Рассмотрим каждую задачу детально. В органах ФНС РФ используется ОС FreeBSD версии 8. Данная операционная система относится к ветке BSD, версии UNIX, разработанной в Университете Калифорнии, Беркли. Является одной из наиболее распространенных UNIX-систем. Соответственно, набор операций симулятора копирует поведение данной операционной системы.

Одной из наиболее часто выполняемых задач по предотвращению несанкционированного доступа является настройка межсетевого экрана. Поскольку для обучения используется ОС FreeBSD 8.0, то используемым межсетевым экраном является ipfw — межсетевой экран, который встроен во FreeBSD начиная с версии 2.0. Кроме ipfw в данной ОС есть возможность использования других межсетевых экранов, в частности packet filter и ipfilter. Однако, они не являются приложениями, изначально созданными для данной ОС, т.к. были перенесены в FreeBSD: пакетный фильтр PF из OpenBSD, а ipfilter из NetBSD. В симуляторе рассматриваются операции по запрету и разрешению сетевого обмена на определенных портах, по определенным протоколам и адресам. При работах по предотвращению несанкционированного доступа администратор выполняет следующие операции:

· Добавление правил обработки пакетов межсетевым экраном при помощи командной строки а также при помощи конфигурационных файлов

· Редактирование уже имеющихся правил обработки пакетов

· Блокировка сетевого обмена на определенных портах

· Блокировка сетевого обмена с определенными IP-адресами и сетями

· Разрешение сетевого обмена только с определенными IP-адресами и сетями

Задача по настройке обновления ОС – важное действие, позволяющее устранять уязвимости в программном обеспечении. Эта задача выполняется при помощи встроенного средства freebsd-update. Также в симуляторе рассматривается возможность автоматического обновления при помощи планировщика задач cron. Обновление ОС производится через интернет с серверов группы разработчиков FreeBSD. Администратором при настройке обновления выполняются следующие операции:

· Проверка наличия обновлений на серверах обновлений вручную

· Установка обновлений вручную при их наличии

· Конфигурирование планировщика cron для автоматической проверки на наличие обновлений

· Редактирование расписания проверки обновлений

Для того чтобы минимизировать возможность несанкционированного доступа, необходимо тщательно следить за сервисами, запускающимися вместе с операционной системой, а также уделять внимание правам, которыми обладают данные службы. В данном примере рассматривается запуск требуемых служб с определенным набором прав доступа, для исключения возможности несанкционированного доступа при возможной уязвимости службы. Администратором при настройке сервисов выполняются следующие операции:

· Редактирование конфигурационных файлов для добавления служб, автоматически запускаемых при старте системы

· Редактирование конфигурационных системных файлов для запуска служб с определенными параметрами

· Использование планировщика cron для автоматического запуска служб в различных случаях

· Конфигурация служб для запуска их от имени ограниченных учетных записей

Понятие сетевой безопасности тесно связано с маршрутизацией в сети. На данном примере в симуляторе рассматривается возможность работы системы как маршрутизатора между различными сетями, настройка сетевых интерфейсов при помощи ifconfig - присвоение ip-адреса, маски подсети, шлюза, DNS-сервера. Данные операции являются базовыми для администраторов, и поэтому важны для рассмотрения. Администратор для обеспечения работы маршрутизации выполняет следующие операции:

· Включение и выключение режима работы системы как маршрутизатора при помощи командной строки

· Включение и выключение режима работы системы как маршрутизатора при помощи редактирования конфигурационных файлов

· Инициализация сетевых интерфейсов- присвоение ip-адреса, маски подсети, шлюза, DNS-сервера.

· Настройка протоколов маршрутизации припомощи конфигурационных файлов

Однако кроме угроз, исходящих из-за пределов информационной системы следует также отметить возможность внутренних угроз – несанкционированный доступ или изменение данных легитимными пользователями информационной системы. Для минимизации подобных угроз также определен круг задач, решаемых администратором.

Одной из типовых задач по устранению внутренних угроз является настройка прав доступа к файловой системе пользователям и группам пользователей. Благодаря этому уменьшается возможность удаления или изменения данных пользователем, не имеющего на то права. Распределение прав - одно из ключевых моментов по устранению внутренних угроз. Для настройки прав доступа к файловой системе администратором выполняются следующие операции:

· Вывод и анализ прав доступа, установленных на файлы и директории

· Установка прав доступа на файлы и директории

· Изменение прав доступа на файлы и директории

Т.к. ФНС РФ часто имеет дело с информацией, являющейся конфиденциальной или секретной, то администратору приходится сталкиваться с ситуацией, когда данные требуют шифрования. В данном примере на симуляторе рассмотрена настройка шифрования и дешифрования данных при помощи симметричного алгоритма блочного шифрования AES с длиной ключа 256 бит, что обеспечивает нужную криптостойкость. При работе с шифрованием данных администратор выполняет следующие операции:

· Настройка шифрования данных при помощи open ssl из командной строки

· Настройка дешифрования данных при помощи open ssl из командной строки

Т.к. риск внутренних угроз исходит от легитимных пользователей, то одной из наиболее часто встречающихся задач является создание новых профилей пользователей с требуемыми параметрами. На симуляторе полностью смоделирован процесс создания профиля пользователя. Администратор при создании пользователей выполняет следующие операции:

· Создание нового профиля пользователя

· Создание нового профиля пользователя с определенными параметрами - группа, рабочая директория и т.д.

В процессе работы иногда перед администратором поднимается задача изменения параметров учетной записи пользователя, переноса профиля в другую группу, изменение пароля и т.д. Подобные задачи также были смоделированы на симуляторе. Администратор при изменении параметров учетных записей выполняет следующие операции:

· Перенос пользователя в другую группу

· Изменение пароля

· Изменение пути домашнего каталога пользователя

· Отключение и включение учетной записи

· Смена личных данных пользователя

Одной из важных задач для администратора является проверка данных на целостность. Для подобных случаев был рассмотрен пример проверки данных на изменение при помощи алгоритма md5. MD5 является 128-битным алгоритмом хэширования. Он используется для проверки подлинности данных путём сравнения дайджеста. Эту операцию называют «проверка хеша» Администратор при проверке данных на целостность выполняет следующие операции:

· Создание MD5 дайджеста требуемого файла

· Сравнение полученных дайджестов

Сталкиваясь с конфиденциальными и секретными данными, администратору приходится выполнять задачи по обеспечению их защиты от изменения и чтения. Важным шагом по обеспечению безопасности является безвозвратное удаление данных такого типа. На данном примере при помощи симулятора рассматривается удаление при помощи многократной перезаписи содержимого файла: сначала последовательностью 0xFF, затем 0x00 и снова 0xFF. Лишь после трехкратной перезаписи файл удаляется. Подобная практика исключает возможность восстановления исходного содержания файла, что крайне важно для секретных и конфиденциальных данных, обрабатываемых ФНС. Для удаления конфиденциальных данных администратор выполняет следующие операции:

· Выполнениие удаления данных из командной строки с импользованием дополнительных параметров.

Для анализа событий безопасности, происходящих в системе, администратор использует службы аудита. Благодаря ним он может идентифицировать источник и природу происхождения проблем.

Задача настройки внутреннего контроля событий безопасности сводится к включению службы аудита, а также определение типов событий, которые следует заносить в журнал, учетных записей пользователей, для которых включены отдельные параметры контроля событий безопасности. Благодаря этим действиям администратор может настроить систему в соответствии с требованиями. При этом администратор выполняет следующие типовые операции:

· Включение службы аудита при помощи редактирования системных конфигурационных файлов

· Настройка параметров службы аудита путем редактирования конфигурационных файлов

· Отключение контроля событий безопасности

Кроме журналов контроля событий безопасности также администратору следует обращать внимание на системные лог-файлы - в них заносится информация, относящаяся к работе системы и ПО. Благодаря этой информации есть возможность выявить аномальное поведение системы. Для анализа системных логов администратор выполняет следующие операции:

· Вывод содержания системных лог-файлов на экран

· Вывод содержания системных лог-файлов обновляющихся в реальном времени

· Вывод содержания системных лог-файлов в по заданному критерию

Т.к. журналы контроля событий безопасности могут огромного объема, часто администратору приходится использовать только ту информацию, которая требуется. Для этого существуют средства, позволяющие извлекать из журналов контроля событий безопасности информацию в соответствии с заданными параметрами - например, по конкретному имени пользователя, времени и т.д. Для этих целей служат программы auditreduce и praudit. Для анализа журналов контроля событий безопасности администратор выполняет следующие операции:

· Вывод содержимого журналов контроля событий безопасности

· Вывод содержимого, отвечающего определенным параметрам

· Вывод содержимого, отвечающего заданным временным рамкам

Так как задача обеспечения сетевой безопасности иногда требует анализа процессов, происходящих в сети, то администратору сетевой безопасности приходится выполнять работы по захвату и анализу сетевого трафика. Подобная операция может эффективно выполнятся при помощи программы tcpdump. Среди захваченных пакетов можно отследить пакеты с нужными параметрами - например, адресом, портом или протоколом, что может дать полезную информацию администратору о процессах, происходящих в сети. Для захвата и анализа трафика администратор выполняет следующие операции:

· Захват трафика с определенными параметрами на сетевом интерфейсе при помощи tcpdump

· Вывод сведений о захваченных пакетах

· Выборка пакетов с определенными параметрами из захваченных

Несмотря на работу, направленную на защиту информации, иногда случаются ситуации, при которых информационная система отказывает. Природа подобных ситуаций может быть различная – как несанкционированное вторжение, так и отказ аппаратного обеспечения. В любом случае, задача администратора - восстановить работоспособность в кратчайшие сроки. Для этого существует ряд операций, благодаря которым данную задачу можно упростить и ускорить.

Основной инструмент администратора для восстановления – резервные копии данных, причем как системных, так и пользовательских. Для резервного копирования предусмотрена утилита Tape Archiver (tar). Данная программа позволяет создавать резервные копии например, на ленту стримера, раздел жесткого диска и т.д. Также плюсом данного средства является встроенная возможность сжатия создаваемой резервной копии для экономии пространства. В симуляторе рассмотрен процесс создания резервной копии а также её развертывание в случае необходимости. Типичные операции, выполняемые администратором при восстановлении из резервных копий это:

· Создание резервной копии данных при помощи утилиты tar

· Восстановление утраченных данных из резервной копии

Неоценимой помощью администратору для ускорения работы, а также автоматизации некоторых действий служат командные скрипты. Благодаря им у администратора имеется возможность создать сценарий, не требующий вмешательства человека. Примером использования может служить, например, схема с ротацией резервных копий – командный скрипт в автоматическом режиме создает их в заданное время, перемещает в хранилище и при необходимости удаляет ставшие неактуальными старые резервные копии. Основные требования к синтаксису данных скриптов рассмотрены в симуляторе. Администратор выполняет следующие операции при использовании скриптов:

· Создание командного скрипта при помощи редактора vi

· Редактирование командного скрипта

· Запуска на выполнение скрипта из командной строки

· Запуск скрипта по расписанию планировщика cron

Данные операции охватывают основные задачи, которые возникают перед администратором сетевой безопасности ОС UNIX ФНС РФ, благодаря использованию симулятора у администраторов ФНС появляется возможность отработки практических навыков, встречающихся в их ежедневной работе без риска для состояния информационной системы, а также проверки собственных знаний и практических навыков.

ОС UNIX

FreeBSD — бесплатная UNIX-подобная операционная система, потомок AT&T UNIX по линии BSD, созданной в университете Беркли. FreeBSD работает на PC-совместимых системах семейства Intel x86, а также на DEC Alpha, Sun UltraSPARC, IA-64, AMD64, PowerPC и NEC PC-98.

FreeBSD разрабатывается как целостная операционная система. Исходный код ядра, драйверов устройств и базовых пользовательских программ, таких как командные оболочки и т. п., содержится в одном дереве системы управления версиями. Это отличает FreeBSD от Linux — похожей, но более известной операционной системы, в которой ядро разрабатывается одной группой разработчиков, а набор пользовательских программ — другими (например, проект GNU), а многочисленные группы собирают это все в единое целое и выпускают в виде различных дистрибутивов Linux[2].

FreeBSD хорошо зарекомендовала себя как система для построения интернет- и интранет-серверов. Она предоставляет достаточно надёжные сетевые службы и эффективное управление памятью. FreeBSD широко представлена в списке веб-серверов с наименьшим количеством отказов в обслуживании (согласно исследованию компании Netcraft)[3].

Подобная ориентированность на надежность, безопасность и эффективность позволяет применять данную ОС в ИС ФНС РФ.

Обзор существующих решений

Для реализации возможности практических занятий с ОС UNIX на данный момент существует несколько решений, такие как:

1. Использование тестового стенда

2. Учебные стенды с использованием незадействованного оборудования

3. Установка ОС UNIX на рабочий компьютер

4. Установка ОС UNIX на виртуальную машину

Однако при рассмотрении данных вариантов были выявлены недостатки этих решений.

Использование тестового стенда не всегда возможно организовать, так как это связано с дополнительными техническими и организационными сложностями — требуется дополнительное оборудование для его организации, что не всегда приемлемо в экономическом плане.

Учебные стенды с использование незадействованного оборудования так же не всегда являются подходящим решением, т.к. в любой момент данное оборудование может понадобиться в работе и стенд придется демонтировать, а также не всегда есть возможность использования незанятого оборудования для стенда вообще, что делает создание подобного стенда невозможным в принципе.

Установка ОС UNIX на рабочий компьютер хотя и является довольно логичным выходом, но также имеет существенные недостатки, такие как возможность потери данных с рабочего компьютера вследствие неправильной установки ОС, не всегда квалификация администратора позволяет установить ОС без посторонней помощи. Кроме того существует вероятность, что установленная ОС может повлиять на существующую сетевую инфраструктуру, что может привести к серьезным последствиям

Установка ОС UNIX на виртуальную машину лишена некоторых недостатков, присущих установке на рабочий компьютер, но также обладает некоторыми недостатками - такими, как довольно большая ресурсоемкость (занимаемое место на жестком диске, потребление оперативной памяти), а также сложность настройки программ виртуализации, т.к. требуется дополнительная квалификация администратора. Кроме того, не всегда обучаемый администратор обладает достаточными знаниями для установки операционной системы.

Роль ОС UNIX в ФНС РФ

При анализе информационной системы Федеральной Налоговой службы были выявлены основные роли, для которых применяется операционная система UNIX:

· Обеспечение защиты сети (брандмауэр)

· Обеспечение работы электронной почты

· Файловый сервер

· Маршрутизация

Рассмотрим каждую из них более детально. Схематичное изображение информационной системы представлено на рисунке 1.1.

Рисунок 1.1 Схематичное изображение информационной системы

Из данного рисунка можно заметить, что роли маршрутизации и обеспечения защиты сети выполняются сервером №1, в то время как обеспечение работы электронной почты и файлового сервера - сервером №2.

Задачи, выполняемые администраторами для обеспечения бесперебойной работы данных сервисов были проанализированы ранее в пункте 1.1.

Частые ошибки

При работе администраторов зачастую случаются ошибки, которые могут привести к серьезным последствиям с точки зрения безопасности информационной системы. Проанализировав работу администраторов информационной системы, с точки зрения безопасности были выявлены следующие наиболее часто встречающиеся ошибки:

1. Отключено автоматическое обновление ОС

2. Отсутствие резервных копий

3. Запуск серверов с привилегиями администратора

4. Отсутствие документирования изменений конфигураций сервера

5. Отсутствие аудита событий, происходящих на сервере

Подобные ошибки являются довольно опасными с точки зрения безопасности. Рассмотрим каждую из них.

Отключенное автоматическое обновление операционной системы может привести к тому, что на сервере возможно наличие уязвимости, которой может воспользоваться злоумышленник. Несмотря на то, что обновление ОС является довольно рискованной задачей, в связи с изменением системных файлов, однако в отличие от действий злоумышленника риск привести систему в неработоспособное состояние крайне мал, вместе с тем возможные последствия вторжения злоумышленника могут быть катастрофичными.

Отсутствие резервных копий является проявлением халатности с точки зрения администратора. В случае сбоя программной или аппаратной составляющей системы либо действий злоумышленника резервная копия является зачастую единственным способом восстановить работоспособность информационной системы. Следует отметить, что существует несколько стратегий при создании резервных копий- так, например, может создаваться резервная копия, содержащая все требуемые данные- так называемое полное резервное копирование. В то же время в организации возможна другая стратегия использования резервных копий- с использованием лишь измененных версий файлов- так называемое дифференциальное резервное копирование. В случае с ФНС РФ данные стратегии четко регламентируются, что упрощает создание симулятора. В то же время, структура симулятора позволяет реализовать все основные стратегии резервного копирования.

Запуск серверов с привилегиями администратора - частая ошибка, которая в случае уязвимости приложения, запущенного с высокими привилегиями может привести к тому, что злоумышленник, воспользовавшись уязвимостью, получит доступ к системе с администраторскими полномочиями.

Отсутствие документирования изменений конфигурации сервера зачастую приводит к тому, что в системе могут образоваться уязвимые места- например, неучтенное программное обеспечение может не обновляться администратором, что приводит к возможности обнаружения в нем уязвимостей злоумышленником.

Отсутствие аудита событий, происходящих на сервере- это ошибка, приводящая к тому, что в случае сбоя или вторжения администратор не сможет контролировать причину возникновения проблемы, и соответственно решить ее в кратчайшие сроки, что критично в случае работы ФНС в связи с важностью ее работы.

Выводы

Проанализировав объект, можно сделать следующие выводы:

Необходимо разработать задачи для лабораторных работ, исходя из выявленных задач, выполняемых администраторами ИС ФНС РФ при работе по обеспечению сетевой безопасности ОС UNIX. Так как ОС UNIX достаточно сложна, а попрактиковаться для закрепления знаний на реальном оборудовании зачастую невозможно, следовательно, необходимо создать симулятор работы администратора сетевой безопасности ОС UNIX для ИС ФНС РФ. При разработке следует учесть роли, которые выполняет ОС UNIX в ФНС РФ, выявленные при анализе информационной системы, т.к. это может повлиять на задания, реализуемые симулятором. Также следует учесть в разрабатываемом симуляторе сетевую конфигурацию серверов в зависимости от выполняемых ими назначений, что позволит приблизить использование симулятора к использованию реально операционной системы в данной информационной системе. Выявленные особенности следует учесть при разработке тестового стенда для разработки симулятора.

2 Выбор среды разработки

Требования к симулятору

Исходя из анализа объекта, можно выявить следующие общие требования к симулятору:

· Симулятор должен реализовывать задачи, выполняемые администратором;

· Простота в освоении обучаемым;

· Содержать достаточную для понимания теоретическую часть по выполняемым операциям.

Требования к системе разработки симулятора

· Симулятор не должен вносить изменений в программную конфигурацию рабочей станции;

· Минимизация объёма загружаемых данных;

· Минимизация нагрузки на вычислительные ресурсы;

· Симулятор должен легко интегрироваться в мультимедийное учебное пособие;

· Поддержка дистанционной работы через Интернет;

· Возможность использования симулятора как инструмента контроля знаний.

На основании выделенных требований необходимо выбрать инструментарий разработки симулятора работы администратора.

Исходя из выявленных требований к эмулятору, в частности – минимизации объёма, минимизации нагрузки на вычислительные ресурсы, интеграции в мультимедийное учебное пособие, поддержки удалённой работы через Интернет, можно выявить три подходящих продукта для разработки:

- Adobe Flash

- Adobe Captivate

- Язык программирования JavaScript

Сравнение выбранных решений

Adobe Flash

Пакет Adobe Flash - это среда разработки приложений и средства отладки.

Достоинства:

- программа, разработанная на языке flash, занимает мало места на жёстком диске;

- не требует большого количества системных ресурсов;

- разработанные во flash приложения легко интегрируются на web-сайт;

Недостатки:

- код уже скомпилированной какой-либо программы является закрытым;

- пакет приложений Adobe Flash достаточно дорогой продукт;

- высокая сложность разработки.

Adobe Captivate

Специализированный продукт Adobe Captivate предназначен для создания профессиональных учебных материалов и курсов.

Достоинства:

- позволяет создавать симуляторы;

- разработанные c помощью Adobe Captivate приложения легко интегрируются на web-сайт;

- не требует большого количества системных ресурсов;

- занимает мало места на жестком диске

Недостатки:

- продукт Adobe Captivate достаточно дорогой;

Дата: 2019-12-22, просмотров: 365.