Расчетно-графические работы

ZITS 2221- Основы безопастности в телекоммуникационных системах по

специальности 5В071900–«Радиотехника, электроника и телекоммуникации»

Рассмотрено и одобрено на заседании кафедры ТКСиС

Протокол № __ от __ ______ 2019 г.,

Зав каф. ТКСиС _____________ Темирканова Э.К

Составила: проф _______________.Якубова М.З,

Алматы 2019

Некоммерческое акционерное общество

АЛМАТИНСКИЙ ИНСТИТУТ ЭНЕРГЕТИКИ И СВЯЗИ

Кафедра "Телекоммуникационные системы и сети"

Дисциплина

«ОСНОВЫ БЕЗОПАСНОСТИ В ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМАХ»

Методические указания к выполнению расчетно - графических работ

для студентов по специальности 05071900 -

– Радиотехника, электроника и телекоммуникации

Алматы 2019

СОСТАВИТЕЛИ: А.С. Байкенов, Шкрыгунова Е.А., Якубова М.З. Основы безопасности в телекоммуникационных системах. Методические указания к выполнению расчетно-графических работ для студентов очной формы обучения специальности 05071900 – Радиотехника, электроника и телекоммуникации – Алматы; АИЭС, 2009 – 22 с.

Методические указания содержат общие положения по выполнению расчетно-графических работ. Приводится рекомендуемая литература.

Содержание

1 Введение…………………………………………………………………...4

Расчетно-графическое задание № 1……………………………………….4

Задание 1.1…………………………………………………………………..4

Методические указания к решению задания 1.1………………………….5

Задание 1.2…………………………………………………………………..7

Расчетно-графическое задание № 2……………………………………..12

Задание 2.1…………………………………………………………………12

Методические указания к решению задания 2.1……………………… 12

Задание 2.2…………………………………………………………………15

Методические указания к заданию №2.2……………………………… 15

Задание 2.3…………………………………………………………………18

Методические указания к заданию 2.3………………………………… 19

Список литературы ……………………………………………………….21

Введение

Целью расчетно-графических работ является ознакомление студентов с математической основой построения систем защиты информации в телекоммуникационных системах - методами криптографии. Расчетно-графические работы направлены на формирование у студентов систематизированного представления о принципах, методах и средствах реализации защиты данных.

Расчетно-графические работы посвящены изучению систем шифрования с закрытым и открытым ключом. Расчетно-графическая работа №1 посвящена шифрованию с закрытым ключом. Рассматриваются алгоритмы RSA, а также предлагаются расчеты по электронной подписи с использованием хеш-функции

Расчетно-графическая работа №2 посвящена асимметричному шифрованию или шифрованию с открытым ключом. Рассматриваются алгоритмы Дифи –Хелмана, Шамира, Эль-Гамаля.

1 Расчетно-графическое задание № 1

Несимметричное шифрование – дешифрование.

Зашифровать информацию по методу RSA для последующей передачи. Вариант задания определяется последними цифрами номера студенческого билета. По номеру i (предпоследняя цифра) студент выбирает сообщение для зашифровывания, по j – требуемые для реализации этого алгоритма числа р и q.

Таблица 1.1 - Исходные данные:

| i | 0 | 1 | 2 | 3 | 4 |

| Сообщение | Принтер | Интеграл | Минус | Модуль | Плюс |

| j | 0 | 1 | 2 | 3 | 4 |

| p q | 7.11 | 5.17 | 3.11 | 11.19 | 13.17 |

Продолжение таблицы 1.1

| i | 5 | 6 | 7 | 8 | 9 |

| Сообщение | Число | Дробь | Корень | Остаток | Степень |

| j | 0 | 1 | 2 | 3 | 4 |

| p q | 7.17 | 5.11 | 7.13 | 11.17 | 5.13 |

Методические указания к решению задания 1.1

Одним из наиболее распространенных методов несимметричного шифрования- дешифрования является метод шифрования с открытым ключом, в котором используется алгоритм RSA.

Алгоритм основан на использовании операции возведения в степень модульной арифметики. Его можно представить в виде следующей последовательности шагов:

Шаг 1. Выбирается два больших простых числа числа р и q. Простыми называются числа, которые делятся на самих себя и на 1. На практике для обеспечения криптостойкости системы величина этих чисел должна быть длиной не менее двухсот десятичных разрядов.

Шаг 2. Вычисляется открытая компонента ключа n

n = р q .

Шаг 3. Находится функция Эйлера по формуле

f (р q .)=(р-1)( q -1)

Функция Эйлера показывает количество целых положительных чисел от1 до n, которые не имеют ни одного общего делителя, кроме 1.

Шаг 4. Выбирается число е, которое должно взаимно простым со значением функции Эйлера и меньшим, чем f(р q.)

Шаг 5. Определяется число d, удовлетворяющее соотношению

е * d ( mod f (р q .))=1

Числа е и n принимаются в качестве открытого ключа. В качестве секретного ключа используются числа d и n.

Шаг 6. Исходная информация независимо от её физической природы представляется в числовом двоичном виде. Последовательность бит разделяется на блоки длиной L бит, где L – наименьшее целое число, удовлетворяющее условию L ³ log2(n.+1); Каждый блок рассматривается как целое положительное число X(i), принадлежащее интервалу (0, n-1). Таким образом, исходная информация представляется последовательностью чисел X(i), (i = 1.I).Значение I определяется длиной шифруемой последовательности.

Шаг 7. Зашифрованная информация получается в виде последовательности чисел Y(i)= (Y(i)) e (mod n).

Шаг 8. Для расшифрования информации используется следующая зависимость Х(i)= (Y(i)) e (mod n).

Рассмотрим числовой пример применения метода RSA для криптографического закрытия информации, в котором для простоты вычислений использованы минимально возможные числа. Пусть требуется зашифровать сообщение на русском языке ПРЕДЕЛ.

Сообщение: ПРЕДЕЛ

Простые числа p и q - 3,11

Зашифруем и расшифруем сообщение "ПРЕДЕЛ" по алгоритму RSA:

1) Выберем p=3 and q=11.

2)Вычислим открытую компоненту ключа: n = 3*11=33.

3) Определим функцию Эйлера: (p-1)*(q-1)=20. Следовательно, d будет равно, например, 3: (d=3).

4) Выберем число е по следующей формуле: (e*3) mod 20=1. е будет равно 7: (e=7).

Числа е и n принимаются в качестве открытого ключа, d и n используются в качестве секретного ключа.

Таблица 1.2 – Позиции букв в алфавите

Буквы алфавита

А

Б

В

Г

Д

Е

Ж

З

И

Й

К

Л

М

Н

О

П

Р

Номер буквы

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

Буквы алфавита

С

Т

У

Ф

Х

С

Ч

Ш

Щ

Ъ

Ы

Ь

Э

Ю

Я

Номер буквы

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

5) Представим шифруемое сообщение как последовательность чисел в диапазоне от 0 до 32: 16, 17, 6, 5, 6, 12,ПРЕДЕЛ

Для представления чисел в двоичном виде требуется 6 двоичных разрядов, так как в русском алфавите используются 33 буквы, поэтому исходный текст имеет вид: 010000, 010001, 000110, 000101, 000110, 001100.

Длина блока L определяется как минимальное число из целых чисел, удовлетворяющих условию L ³ log2(33+1); L=6

Теперь зашифруем сообщение, используя открытый ключ {7,33}

Y 1 = (167) mod 33 =  ;

;

Y2 = (177) mod 33 =  ;

;

Y3 = (67) mod 33 =  ;

;

Y4 = (57) mod 33 =  ;

;

Y 5 = (67) mod 33 =  ;

;

Y 6 = (12^7) mod 33 =  ;

;

Расшифруем полученные данные, используя закрытый ключ {3,33}.

Y1 = (253) mod 33 =  ;

;

Y2 = (83) mod 33 =  ;

;

Y3 = (303) mod 33 =  ;

;

Y4 = (143) mod 33 =  ;

;

Y5 = (303) mod 33 =  ;

;

Y6 = (123) mod 33 =  ;

;

Данные расшифрованы, сопоставим последовательность <16, 17, 6, 5, 6, 12> с последовательностью букв нашего алфавита. Получили слово ПРЕДЕЛ

Хеш-функции. Хеширование

Содержание:

Вычисления цифровой подписи

П Р Е Д Е Л

16 17 6 5 6 12

00010000, 00010001, 00000110, 00000101, 00000110, 0001100 :

в) Разбить байт пополам, добавив в начало полубайта единицы и получить хешируемые блоки Мi:

| M 1 | M 2 | M 3 | M 4 | M5 | M6 |

| 11110001 | 11110000 | 11110001 | 11110001 | 11110000 | 11110110 |

| M 7 | M 8 | M 9 | M 10 | M 11 | M 12 |

| 11110000 | 11110101 | 11110000 | 11110110 | 11110000 | 11111100 |

3) Выполнение интеративных шагов :

Первая итерация

| М1 | 11110001 |

| Å |

|

| Н0=0 | 00000000 |

| Н0 Å М1 | 11110001=24110 |

| [(H0Å M1)2] (mod 33) | 2412 mod 33 = 10 |

| Н1 | 1010=00001010 |

Вторая итерация

| М2 | 11110000 |

| Å |

|

| Н1 | 00001010 |

| Н1 Å М2 | 11111010=25010 |

| [(H1Å M2)2] (mod 33) | 2502 mod 33 = 19 |

| Н2 |

00010011

Третья итерация

| М3 | 11110001 |

| Å |

|

| Н2 | 00010011 |

| Н2 Å М3 | 11100010=22610 |

| [(H2Å M3)2] (mod 33) | 2262 mod 33 = 28 |

| Н3 |

000 11100 |

Четвертая итерация

| М4 | 11110001 |

| Å |

|

| Н3 | 00011100 |

| Н3 Å М4 | 11101101=23710 |

| [(H3Å M4)2] (mod 33) | 2372 mod 33 = 6 |

| Н4 |

00000110 |

Пятая итерация

| М5 | 11110000 |

| Å |

|

| Н4 | 00000110 |

| Н4 Å М5 | 11110110=24610 |

| [(H4 Å M5)2] (mod 33) | 2462 mod 33 = 15 |

| Н5 |

0000 1111 |

Шестая итерация

| М6 | 11110110 |

| Å |

|

| Н5 | 00001111 |

| Н5 Å М6 | 11111001=24910 |

| [(H5Å M6)2] (mod 33) | 2492 mod 33 =18 |

| Н6 |

000 10010

Седьмая итерация

| М7 | 11110000 |

| Å |

|

| Н6 | 00010010 |

| Н6 Å М7 | 11100010 = 22610 |

| [(H6Å M7)2] (mod 33) | 2262 mod 33 = 28 |

| Н7 |

000 11100 |

Восьмая итерация

| М8 | 11110101 |

| Å |

|

| Н7 | 00011100 |

| Н7 Å М8 | 11101001= 233 |

| [(H7Å M8)2] (mod 33) | 2332 mod 33 = 2 |

| Н8 |

00000010 |

Девятая итерация

| М9 | 11110000 |

| Å |

|

| Н8 | 00000010 |

| Н8 Å М9 | 11110010 = 24210 |

| [(H8Å M9)2] (mod 33) | 2422 mod 33 = 11 |

| Н9 |

00001011 |

Десятая итерация

| М10 | 11110110 |

| Å |

|

| Н9 | 00001011 |

| Н9 Å М10 | 11111101 = 253 |

| [(H9Å M10)2] (mod 33) | 2532 mod 33 = 22 |

| Н10 |

00010110 |

Одиннадцатая итерация

| М11 | 11110000 |

| Å |

|

| Н10 | 00010110 |

| Н10 Å М11 | 11100110 =23010 |

| [(H10ÅM11)2] (mod 33) | 2302 mod 33 = 32 |

| Н11 |

00 100000 |

Двенадцатая итерация

| М12 | 11111100 |

| Å |

|

| Н11 | 00100000 |

| Н11 Å М12 | 11011100 = 22010 |

| [(H11ÅM12)2] (mod 33) | 2202 mod 33 = 22 |

| Н12 |

00010110 |

Таким образом, исходное сообщение ПРЕДЕЛ имеет хеш – код m =22.

Вычисления цифровой подписи

Для вычисления цифровой подписи используем следующую формулу:

S=md (mod n) = 223 mod 33 = 22

Пара ( M , S ) передается получателю как электронный документ М, подписанный цифровой подписью S , причем подпись S сформирована обладателем секретного ключа d .

Получив пару (M, S), получатель вычисляет хеш – код сообщения М двумя способами:

1) Восстанавливает хеш – код m’, применяя криптографическое преобразование подписи S с использованием открытого ключа e:

m’=Se (mod n) =227 mod 33 = 22

2) Находит результат хеширования принятого сообщения с помощью той же хеш – функции: m = H ( M ) =22.

При равенстве вычисленных значений m ’ и m получатель признает пару ( M , S ) подлинной.

Контрольные вопросы

1. Изложите принципиальную схему организации секретной связи с использованием системы шифрования с открытым ключом.

2. Изложите принципиальную схему организации обмена документами, заверенными цифровой подписью.

3. Перечислите основные требования, предъявляемые к хеш-функции, пригодной для использования при вычислении цифровой подписи документа.

4. Каким образом с помощью криптосистемы RSA можно организовать передачу шифрованных сообщений, подлинность которых подтверждена цифровой подписью? Приведите примеры.

Расчетно-графическое задание № 2

Таблица 1.1 Исходные данные для числа g :

| i | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 |

| g | 1 | 3 | 5 | 11 | 23 | 29 | 41 | 101 | 113 | 179 |

Таблица 1.2 Исходные данные для чисел XA, XB, XC, XD, XE:

| j | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 |

| X | 7 | 11 | 13 | 17 | 19 | 29 | 31 | 37 | 39 | 41 |

Методические указания к решению задания 2.1

Первая система с открытым ключом — система Диффи-Хеллмана.

Эта криптосистема была открыта в середине 70-х годов американскими учеными Диффи (Whitfield Diffie) и Хеллманом (Martin Hell-man) и привела к настоящей революции в криптографии и ее практических применениях. Это первая система, которая позволяла защищать информацию без использования секретных ключей, передаваемых по защищенным каналам. Для того чтобы продемонстрировать одну из схем применения таких систем, рассмотрим сеть связи с N пользователями, где N — большое число. Пусть мы хотим организовать секретную связь для каждой пары из них. Если мы будем использовать обычную систему распределения секретных ключей, то каждая пара абонентов должна быть снабжена своим секретным ключом, т.е. всего потребуется  ключей.

ключей.

Если абонентов 100, то требуется 5000 ключей, если же абонентов 104 , то ключей должно быть 5∙107. Мы видим, что при большом числе абонентов система снабжения их секретными ключами становится очень громоздкой и дорогостоящей.

Диффи и Хеллман решили эту проблему за счет открытого распространения и вычисления ключей. Перейдем к описанию предложенной ими системы.

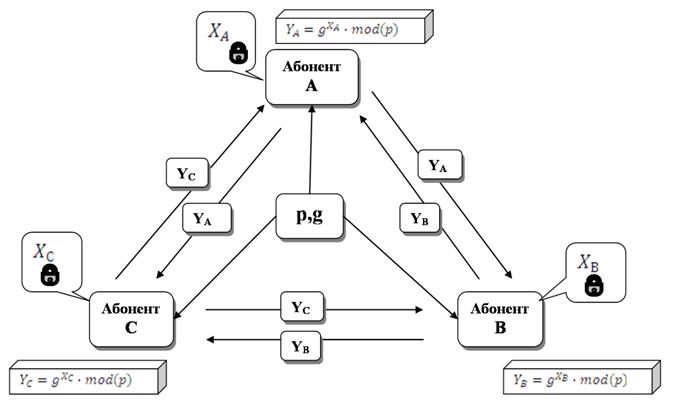

Пусть строится система связи для абонентов А,В,С,... .У каждого абонента есть своя секретная и открытая информация. Для организации этой системы выбирается большое простое число р и некоторое число g, 1 < g < р — 1, такое, что все числа из множества {1, 2, ∙ ∙ ∙ ,р — 1} могут быть представлены как различные степени g mod p (известны различные подходы для нахождения таких чисел g, один из них будет представлен ниже). Числа р и g известны всем абонентам.

Абоненты выбирают большие числа Xa,Xb,Xc, которые хранят в секрете (обычно такой выбор рекомендуется проводить случайно, используя датчики случайных чисел). Каждый абонент вычисляет соответствующее число Y, которое открыто передается другим абонентам,

YА = gXa mod р ,

YА = gXa mod р ,

YB = gXb mod р.. (1)

Yс = gXc mod р.

В результате получаем следующую таблицу.

Таблица 1.3 Ключи пользователей в системе Диффи-Хеллмана

| Абонент | Секретное число | Открытый ключ | Закрытый ключ |

| A B C | XA XB XC | YA YB YC | ZAB, ZAC ZBA, ZBC ZCA, ZCB |

Допустим, абонент А решил организовать сеанс связи с В, при этом обоим абонентам доступна открытая информация из табл. 2. Абонент А сообщает В по открытому каналу, что он хочет передать ему сообщение. Затем абонент А вычисляет величину

ZAB = (YB)ХА modp (2)

Никто другой, кроме А, этого сделать не может, так как число ХА секретно.

В свою очередь, абонент В вычисляет число

ZBA = (YA)XBmodp (3)

На рисунке 1 представлена схема обмена ключами в системе Диффи-Хеллмана.

Остановимся теперь на упомянутой выше задаче выбора числа р.

При произвольно заданном g она может оказаться трудной задачей, связанной с разложением на простые множители числа g - 1.

Дело в том, что для обеспечения высокой стойкости рассмотренной системы число g - 1 должно обязательно содержать большой простой множитель.

Поэтому часто рекомендуют использовать следующий подход.

Число р выбирается таким, чтобы выполнялось равенство

р=2q+1 (где q- также простое число)

и были справедливы неравенства

1 < g < р - 1 и gq mod р  1.

1.

Для того чтобы система была устойчива к криптоанализу, необходимо выбирать число р очень большим.

Рисунок 1 - схема обмена ключами в системе Диффи-Хеллмана

Пример 2.1. Пусть g = 43. Выберем параметр p. Попробуем взять q=17 401.

Соответственно р=2*17 401+1=34 803. Проверим: 4317401 mod 34 803 = 17 746. Необходимые условия выполняются, значит, такое р подходит. Итак, мы выбрали параметры р = 34 803, g = 43. Теперь каждый абонент выбирает секретное число и вычисляет соответствующее ему открытое число. Пусть выбраны ХA = 7, ХB = 13. Вычисляем YA = 437 mod 34 803 = 11 689, YB = 4313 mod 34 803 = 14 479. Пусть А и В решили сформировать общий секретный ключ. Для этого А вычисляет ZAB = 144797 mod 34 803=6 415, а В вычисляет ZBA = 11 68913 mod 34 803 = 6 415. Теперь они имеют общий ключ 6 415, который не передавался по каналу связи.

Контрольные вопросы

1. Какими преимуществами перед другими алгоритмами с закрытым ключом обладает система Диффи-Хеллмана?

2. Дайте краткую характеристику системы Диффи-Хеллмана.

3. Объясните, почему число р, необходимое при вычислении секретных ключей, следует выбирать большим?

2.2 Шифрование по алгоритму Шамира

Зашифровать сообщение по алгоритму Шамира для трех абонентов, взяв значение сообщения m и значение p из таблиц 2.1 и 2.2 соответственно. По номеру j (последняя цифра номера зачетной книжки) выбирается требуемое для реализации этого алгоритма число р. По i (предпоследняя цифра номера зачетной книжки) студент выбирает сообщение для зашифровывания, передаваемое первым абонентом. Выбор сообщений для других абонентов производится циклически, согласно процедуре (i + 1). Например, последние цифры номера зачетной книжки – (63). Выбираем для трех абонентов p = 41, mA=24, mB=24, mC=24.

Таблица 2.1 – исходные данные для выбора сообщений ( m )

| i | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 |

| Сообщение ( m ) | 12 | 14 | 16 | 18 | 20 | 22 | 24 | 26 | 28 | 30 |

Таблица 2.2 – исходные данные для выбора числа р

| j | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 |

| р | 29 | 31 | 37 | 41 | 43 | 47 | 49 | 51 | 53 | 57 |

Таблица 3.1 Исходные данные для выбора сообщений

| i | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 |

| Сообщение ( m) | 5 | 7 | 9 | 11 | 13 | 3 | 15 | 11 | 15 | 13 |

Таблица 3.2 Исходные данные для выбора чисел p и g

| j | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 |

| p, g | 29,11 | 1 7 ,11 | 21,11 | 13, 11 | 23,17 | 23,7 | 29,7 | 17,7 | 19,7 | 1 9,11 |

Список литературы

1.Романец Ю. В. Защита информации в компьютерных системах и сетях. /Под ред. В.Ф. Шаньгина. – М: Радио и связь 1999

2.Петраков А.В. Основы практической защиты информации. 2-е издание Учебн. Пособие. – М: Радио и связь 200

3. Рябко Б. Я., Фионов А.Н. Криптографические методы защиты информации. –М: Горячая линия- Телеком, 2005.

Расчетно-графические работы

ZITS 2221- Основы безопастности в телекоммуникационных системах по

специальности 5В071900–«Радиотехника, электроника и телекоммуникации»

Рассмотрено и одобрено на заседании кафедры ТКСиС

Протокол № __ от __ ______ 2019 г.,

Зав каф. ТКСиС _____________ Темирканова Э.К

Составила: проф _______________.Якубова М.З,

Алматы 2019

Некоммерческое акционерное общество

АЛМАТИНСКИЙ ИНСТИТУТ ЭНЕРГЕТИКИ И СВЯЗИ

Кафедра "Телекоммуникационные системы и сети"

Дисциплина

«ОСНОВЫ БЕЗОПАСНОСТИ В ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМАХ»

Методические указания к выполнению расчетно - графических работ

для студентов по специальности 05071900 -

– Радиотехника, электроника и телекоммуникации

Алматы 2019

СОСТАВИТЕЛИ: А.С. Байкенов, Шкрыгунова Е.А., Якубова М.З. Основы безопасности в телекоммуникационных системах. Методические указания к выполнению расчетно-графических работ для студентов очной формы обучения специальности 05071900 – Радиотехника, электроника и телекоммуникации – Алматы; АИЭС, 2009 – 22 с.

Методические указания содержат общие положения по выполнению расчетно-графических работ. Приводится рекомендуемая литература.

Содержание

1 Введение…………………………………………………………………...4

Расчетно-графическое задание № 1……………………………………….4

Задание 1.1…………………………………………………………………..4

Методические указания к решению задания 1.1………………………….5

Задание 1.2…………………………………………………………………..7

Расчетно-графическое задание № 2……………………………………..12

Задание 2.1…………………………………………………………………12

Методические указания к решению задания 2.1……………………… 12

Задание 2.2…………………………………………………………………15

Методические указания к заданию №2.2……………………………… 15

Задание 2.3…………………………………………………………………18

Методические указания к заданию 2.3………………………………… 19

Список литературы ……………………………………………………….21

Введение

Целью расчетно-графических работ является ознакомление студентов с математической основой построения систем защиты информации в телекоммуникационных системах - методами криптографии. Расчетно-графические работы направлены на формирование у студентов систематизированного представления о принципах, методах и средствах реализации защиты данных.

Расчетно-графические работы посвящены изучению систем шифрования с закрытым и открытым ключом. Расчетно-графическая работа №1 посвящена шифрованию с закрытым ключом. Рассматриваются алгоритмы RSA, а также предлагаются расчеты по электронной подписи с использованием хеш-функции

Расчетно-графическая работа №2 посвящена асимметричному шифрованию или шифрованию с открытым ключом. Рассматриваются алгоритмы Дифи –Хелмана, Шамира, Эль-Гамаля.

1 Расчетно-графическое задание № 1

Дата: 2019-11-01, просмотров: 313.