СОДЕРЖАНИЕ

| ВВЕДЕНИЕ | 3 |

3

1 АНАЛИЗ ПОТЕНЦИАЛЬНЫХ УГРОЗ ОПЕРАТИВНО-ТЕХНОЛОГИЧЕСКОЙ ИНФОРМАЦИИ В ЛОКАЛЬНОЙ СЕТИ 7

1.1 Основные цели сетевой безопасности 7

1.2 Модели безопасности 12

1.3 Способы защиты информации 16

1.4 Программные средства защиты 23

1.5 Обеспечение конфиденциальности информации 28

2 ПРОЕКТИРОВАНИЕ ПОЛИТИКИ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В ЛОКАЛЬНОЙ СЕТИ В ОАО «BEST ELECTRONICS RUS». 30

2.1. Понятие политики безопасности. Межсетевой экран как инструмент реализации политики безопасности. 30

2.2. Особенности и преимущества предлагаемого решения. Разработка и коррекция правил политики безопасности 37

2.3. Методика построения корпоративной системы защиты информации 41

2.4 Формирование организационной политики безопасности 48

3 РЕАЛИЗАЦИЯ КОМПЛЕКСА МЕР ПО ЗАЩИТЕ ИНФОРМАЦИИ В ЛОКАЛЬНОЙ СЕТИ 51

3.1 Информационная модель системы управления предприятием 51

ОАО «Best Electronics Rus» 51

3.2 Характеристика решаемых управленческих задач 56

3.3 Выбор и описание локальной компьютерной сети 58

3.4 Сетевое программное обеспечение ОАО «Best Electronics Rus» 60

3.5. Пользовательское программное обеспечение. Построение схемы сети 61

4 АНАЛИЗ ЗАТРАТ НА ОРГАНИЗАЦИЮ И ОБСЛУЖИВАНИЕ ЛОКАЛЬНОЙ КОМПЬЮТЕРНОЙ СЕТИ 64

ЗАКЛЮЧЕНИЕ 73

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ 78

ВВЕДЕНИЕ

Любое предприятие заинтересовано в сохранении информации, которая может ему навредить, если попадёт в руки злоумышленников или будет уничтожена.

Зададимся вопросом: какая именно информация нуждается в защите и может представлять интерес для злоумышленника? Это, как правило, важные договоры, списки клиентов, базы данных бухгалтерских программ, пароли и ключи системы “клиент-банк”, каналы связи с подразделениями и т. п.

Всё чаще в СМИ сообщают о краже информации и денежных средств через интернет, при этом хакера находят очень редко. А большинство предприятий скрывают случаи взлома своих сетей и кражи данных, чтобы сохранить деловую репутацию.

Чтобы не стать жертвой хакера, необходимо защищать компьютеры и всю сеть организации от интернет-угроз. И не стоит утешать себя тем, что, мол, именно ваше предприятие не заинтересует злоумышленника: ведь специальные программы — сканеры уязвимостей обшаривают весь интернет без разбора.

Когда возникает необходимость обеспечить информационную безопасность компании, руководство, как правило, обращается к системным интеграторам. Они проводят комплексный анализ и разрабатывают проект по защите информации. В конечном счёте всё это оборачивается приобретением дорогостоящих программных и аппаратных средств, таких как Cisco PIX, Microsoft ISA.

Cisco PIX (Private Internet Exchange) является популярным устройством для организации межсетевого экрана и преобразования сетевых адресов.

Microsoft ISA - программный продукт от Microsoft. Позволяет контролировать трафик между разными сетями, например, глобальной и внутренней сетью компании. С помощью ISA Server можно блокировать попытки взлома сети, вести подсчет трафика, ускорять загрузку web-страниц, публиковать внутренние ресурсы, ограничивать доступ к нежелательным сайтам.

Для малых и многих средних предприятий весь проект по защите можно свести к двум пунктам:

- защита персональных компьютеров;

- комплекс из интернет-шлюза и файерволла, отгораживающий сеть предприятия от Всемирной сети и защищающий компьютеры пользователей от проникновения извне;

Система обеспечения информационной безопасности представляет собой комплекс организационных, административно-правовых, программно-технических и иных мероприятий, направленных на защиту информационной среды. К объектам комплексной интегрированной системы обеспечения информационной безопасности (КИСОИБ) предприятия относятся:

- Информационные системы (системы, предназначенные для хранения, поиска и выдачи информации по запросам пользователей).

- Информационные процессы (процессы восприятия, накопления, обработки и передачи информации, обеспечиваемые информационными системами и средствами передачи данных); информационные ресурсы - совокупность данных, представляющих ценность для предприятия и выступающих в качестве материальных ресурсов: основные и вспомогательные массивы данных, хранимые во внешней памяти и входящие документы.

К сожалению, сложные сетевые технологии достаточно уязвимы для целенаправленных атак. Причем такие атаки могут производиться удаленно, в том числе и из-за пределов национальных границ. Все это ставит новые проблемы перед разработчиками и строителями информационной инфраструктуры. Некоторые современные формы бизнеса полностью базируются на сетевых технологиях (электронная торговля, IP-телефония, сетевое провайдерство и т.д.) и по этой причине особенно уязвимы. Потребуется здесь и международное сотрудничество в сфере законодательства и установления барьеров для сетевых атак. Не исключено, что придется со временем модифицировать с учетом требований безопасности некоторые протоколы и программы.

В связи с актуальностью проблемы защиты информации совершенно необходимо определить объект защиты. В «Основы инженерно-технической защиты информации». Торокина А.А. отмечается: «Так как с помощью материальных средств можно защищать только материальный объект, то объектами защиты являются материальные носители информации».

Такой подход представляется конструктивным, особенно с учетом современных представлений об информации и объектах информатизации.

В словаре Ф.А. Брокгауза-И.А. Ефрона говорится: «Информация — прошение малороссийских гетманов московскому царю или польскому королю» (цитата по Шурухнову Н.Г. «Расследование неправомерного доступа к компьютерной информации», т.к. в доступном издании словаря данное определение не найдено).

Несколько по-другому определяется информация в Федеральном Законе «Об информации, информатизации и защите информации». Принят Государственной Думой 25 января 1995., а именно, как: «сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления».

Такое разнообразие подходов есть отражение сложности проблемы. Мы же будем исходить из того, что гарантированная защита возможна лишь в том случае, когда она реализуется, начиная с момента порождения объекта защиты. Естественно в этом случае рассматривать защиту информации как защиту ОИ и их составляющих, являющихся носителями сведений (вычислительные машины, комплексы, сети, электронные документы и т.д.).

Безопасность представляет собой комплексное понятие, куда входят технические аспекты надежности оборудования, качество питающей сети, уязвимость программного обеспечения и т.д. Можно отключить сеть от Интернет, установить систему RAID для обеспечения дисковой защиты, снабдить систему надежным UPS, но в случае, например, от пожара возможно потерять базу данных, которую создавали несколько лет. Проектируя сеть, надо с самого начала учитывать все возможные угрозы, как объективные, так и субъективные.

Число ЭВМ, подключенных в Интернет, в 2015 году достигло миллиарда. Число WEB-серверов в 2015 году перевалило за 100 миллионов. Сегодня трудно представить себе фирму, организацию или учреждение, где бы для обработки документов, ведения бухгалтерии, учета, обмена сообщениями, доступа к информационным и поисковым серверам и так далее не использовали компьютеры, подключенные к сети. Огромная масса людей не может себе представить жизнь без доступа к сети Интернет, который стал еще одним средством массовой информации. Но преимущества доступа к информации через сеть все чаще подвергаются атаками вирусов, червей, троянских коней, и хакеров.

Одна из проблем, связанных с критериями оценки безопасности систем, заключалась в недостаточном понимании механизмов работы в сети. При объединении компьютеров к старым проблемам безопасности добавляются новые. Да, мы имеем средства связи, но при этом локальных сетей гораздо больше, чем глобальных. Скорости передачи стали выше, появилось множество линий общего пользования. Шифровальные блоки иногда отказываются работать. Существует излучение от проводки, проходящей по всему зданию. И, наконец, появились многочисленные пользователи, имеющие доступ к системам.

Целью дипломной работы:

Является разработка и реализация политики безопасности в локальной сети ОАО «Best Electronics Rus».

Задачи дипломной работы:

- выявление возможных источников угроз объектов атаки в локальной сети предприятия;

- проектирование политики безопасности корпоративной сети;

- разработка комплекса мероприятий по защите информации в сети;

- анализ эффективности реализации политики безопасности в сети предприятия.

Целостность данных

Одна из основных целей сетевой безопасности — гарантированность того, чтобы данные не были изменены, подменены или уничтожены. Целостность данных должна гарантировать их сохранность как в случае злонамеренных действий, так и случайностей. Обеспечение целостности данных является обычно одной из самых сложных задач сетевой безопасности.

Конфиденциальность данных

Второй главной целью сетевой безопасности является обеспечение конфиденциальности данных. Не все данные можно относить к конфиденциальной информации. Существует достаточно большое количество информации, которая должна быть доступна всем. Но даже в этом случае обеспечение целостности данных, особенно открытых, является основной задачей. К конфиденциальной информации можно отнести следующие данные:

- Личная информация пользователей.

- Учетные записи (имена и пароли).

- Данные о кредитных картах.

- Данные о разработках и различные внутренние документы.

- Бухгалтерская информация.

Доступность данных

Третьей целью безопасности данных является их доступность. Бесполезно говорить о безопасности данных, если пользователь не может работать с ними из-за их недоступности. Вот приблизительный список ресурсов, которые обычно должны быть «доступны» в локальной сети:

- Принтеры.

- Серверы.

- Рабочие станции.

- Данные пользователей.

- Любые критические данные, необходимые для работы.

Рассмотрим угрозы и препятствия, стоящие на пути к безопасности сети. Все их можно разделить на две большие группы: технические угрозы и человеческий фактор.

Технические угрозы

DoS- и DDoS-атаки

Denial Of Service (отказ в обслуживании) — особый тип атак, направленный на выведение сети или сервера из работоспособного состояния. При DoS-атаках могут использоваться ошибки в программном обеспечении или легитимные операции, но в больших масштабах (например, посылка огромного количества электронной почты). Новый тип атак DDoS (Distributed Denial Of Service) отличается от предыдущего наличием огромного количества компьютеров, расположенных в большой географической зоне. Такие атаки просто перегружают канал трафиком и мешают прохождению, а зачастую и полностью блокируют передачу по нему полезной информации. Особенно актуально это для компаний, занимающихся каким-либо online-бизнесом, например, торговлей через Internet.

Человеческий фактор

Промышленный шпионаж

Это самая сложная категория. Если ваши данные интересны кому-либо, то этот кто-то найдет способы достать их. Взлом хорошо защищенной сети — не самый простой вариант. Очень может статься, что уборщица, моющая под столом и ругающаяся на непонятный ящик с проводами, может оказаться хакером весьма высокого класса.

Халатность

Самая обширная категория злоупотреблений: начиная с не установленных вовремя обновлений, неизмененных настроек «по умолчанию» и заканчивая несанкционированными модемами для выхода в Internet, — в результате чего злоумышленники получают открытый доступ в хорошо защищенную сеть.

Низкая квалификация

Часто низкая квалификация не позволяет пользователю понять, с чем он имеет дело; из-за этого даже хорошие программы защиты становятся настоящей морокой системного администратора, и он вынужден надеяться только на защиту периметра. Большинство пользователей не понимают реальной угрозы от запуска исполняемых файлов и скриптов и считают, что исполняемые файлы -только файлы с расширением «ехе». Низкая квалификация не позволяет также определить, какая информация является действительно конфиденциальной, а какую можно разглашать. В крупных компаниях часто можно позвонить пользователю и, представившись администратором, узнать у него учетные данные для входа в сеть. Выход только один - обучение пользователей, создание соответствующих документов и повышение квалификации.

Модели безопасности

Рассмотрим некоторые известные модели безопасности:

1 Модель дискреционного доступа в рамках модели контролируется доступ субъектов к объектам. Для каждой пары субъект-объект устанавливаются операции доступа (READ, WRITE и другие).

Контроль доступа осуществляется посредством механизма, который предусматривает возможность санкционированного изменения правил разграничения доступа. Право изменять правила предоставляется выделенным субъектам.

2 Модель дискретного доступа. В рамках модели рассматриваются механизмы распространения доступа субъектов к объектам.

3 Модель мандатного управления доступом Белла-Лападула.

Формально записана в терминах теории отношений. Описывает механизм доступа к ресурсам системы, при этом для управления доступом используется матрица контроля доступа. В рамках модели рассматриваются простейшие операции READ и WRITE доступа субъектов к объектам, на которые накладываются ограничения.

Множества субъектов и объектов упорядочены в соответствии с их уровнем полномочий и уровнем безопасности, соответственно.

Состояние системы изменяется согласно правилам трансформации состояний.

4 Модели распределенных систем (синхронные и асинхронные). В рамках моделей субъекты выполняются на нескольких устройствах обработки. Рассматриваются операции доступа субъектов к объектам READ и WRITE, которые могут быть удаленными, что может вызвать противоречия в модели Белла-Лападула.

В рамках асинхронной модели в один момент времени несколько субъектов могут получить доступ к нескольким объектам.

Переход системы из одного состояния в другое состояние в один момент времени может осуществляться под воздействием более, чем одного субъекта.

5 Модель безопасности военной системы передачи данных (MMS -модель). Формально записана в терминах теории множеств. Субъекты могут выполнять специализированные операции над объектами сложной структуры. В модели присутствует администратор безопасности для управления доступом к данным и устройствам глобальной сети передачи данных. При этом для управления доступом используются матрицы контроля доступа. В рамках модели используются операции READ, WRITE, CREATE, DELETE доступа субъектов к объектам, операции над объектами специфической структуры, а также могут появляться операции, направленные на специфическую обработку информации.

Состояние системы изменяется с помощью функции трансформации.

6 Модель трансформации прав доступа. Формально записана в терминах теории множеств. В рамках модели субъекту в данный момент времени предоставляется только одно право доступа. Для управления доступом применяются функции трансформации прав доступа.

Механизм изменения состояния системы основывается на применении функций трансформации состояний.

7 Схематическая модель. Формально записана в терминах теории множеств и теории предикатов. Для управлением доступа используется матрица доступа со строгой типизацией ресурсов. Для изменения прав доступа применяется аппарат копирования меток доступа.

8 Иерархическая модель. Формально записана в терминах теории предикатов. Описывает управление доступом для параллельных вычислений, при этом управление доступом основывается на вычислении предикатов.

9 Модель безопасных спецификаций. Формально описана в аксиоматике Хоара.

10 Модель информационных потоков. Формально записана в терминах теории множеств. В модели присутствуют объекты и атрибуты, что позволяет определить информационные потоки. Управление доступом осуществляется на основе атрибутов объекта.

11 Изменением состояния является изменение соотношения между объектами и атрибутами.

12 Вероятностные модели. В модели присутствуют субъекты, объекты и их вероятностные характеристики. В рамках модели рассматриваются операции доступа субъектов к объектам READ и WRITE. Операции доступа также имеют вероятностные характеристики.

13 Модель элементарной защиты. Предмет защиты помещен в замкнутую и однородную защищенную оболочку, называемую преградой. Информация со временем начинает устаревать, т.е. цена ее уменьшается. За условие достаточности защиты принимается превышение затрат времени на преодоление преграды нарушителем над временем жизни информации. Вводятся вероятность непреодоления преграды нарушителем РСЗИ , вероятность обхода преграды нарушителем Робх , и вероятность преодоления преграды нарушителем за время, меньшее времени жизни информации Рнр . Для введенной модели нарушителя показано,

где, РСЗИ= min[(1 - Рнр )(1-Робх )] (1)

является иллюстрацией принципа слабейшего звена. Развитие модели учитывает вероятность отказа системы и вероятность обнаружения и блокировки действий нарушителя.

14 Модель системы безопасности с полным перекрытием. Отмечается, что система безопасности должна иметь по крайней мере одно средство для обеспечения безопасности на каждом возможном пути проникновения в систему. Модель описана в терминах теории графов. Степень обеспечения безопасности системы можно измерить, используя лингвистические переменные. В базовой системе рассматривается набор защищаемых объектов, набор угроз, набор средств безопасности, набор уязвимых мест, набор барьеров.

15 Модель гарантированно защищенной системы обработки информации. В рамках модели функционирование системы описывается последовательностью доступов субъектов к объектам. Множество субъектов является подмножеством множества объектов. Из множества объектов выделено множество общих ресурсов системы, доступы к которым не могут привести к утечке информации. Все остальные объекты системы являются порожденными пользователями, каждый пользователь принадлежит множеству порожденных им объектов. При условиях, что в системе существует механизм, который для каждого объекта устанавливает породившего его пользователя; что субъекты имеют доступ только к общим ресурсам системы и к объектам, порожденным ими, и при отсутствии обходных путей политики безопасности модель гарантирует невозможность утечки информации и выполнение политики безопасности.

16 Субъектно-объектная модель. В рамках модели все вопросы безопасности описываются доступами субъектов к объектам. Выделены множество объектов и множество субъектов. Субъекты порождаются только активными компонентами (субъектами) из объектов. С каждым субъектом связан (ассоциирован) некоторый объект (объекты), т.е. состояние объекта влияет на состояние субъекта. В модели присутствует специализированный субъект-монитор безопасности субъектов (МБС), который контролирует порождение субъектов.

Из упомянутых моделей для нас наибольший интерес представляет дискреционные и мандатные механизмы разграничения доступа (как наиболее распространенные), модель гарантированно защищенной системы (в силу гарантированности) и субъектно-объектная модель (рассматривающая не только доступы, но и среду, в которой они совершаются).

Под сущностью понимается любая составляющая компьютерной системы.

Субъект определяется как активная сущность, которая может инициировать запросы ресурсов и использовать их для выполнения каких-либо вычислительных заданий.

Объект определяется как пассивная сущность, используемая для хранения и получения информации.

Доступ - взаимодействие между объектом и субъектом, в результате которого происходит перенос информации между ними. Взаимодействие происходит при исполнении субъектами операций. Существуют две фундаментальные операции: операция чтения (перенос информации от объекта к субъекту) и операция записи (перенос информации от субъекта к объекту).

Данные операции являются минимально необходимым базисом для описания моделей, описывающих защищенные системы.

Способы защиты информации

Антивирусная защита

Антивирусное программное обеспечение является основным рубежом защиты для большинства современных предприятий. Основные потребители - сегмент среднего и малого бизнеса.

Прежде всего, антивирусная защита нацелена на клиентские устройства и рабочие станции. Бизнес-версии антивирусов включают функции централизованного управления для передачи обновлений антивирусных баз клиентские устройства, а также возможность централизованной настройки политики безопасности. В ассортименте антивирусных компаний присутствуют специализированные решения для серверов.

Учитывая то, что большинство заражений вредоносным ПО происходит в результате действий пользователя, антивирусные пакеты предлагают комплексные варианты защиты. Например, защиту программ электронной почты, чатов, проверку посещаемых пользователями сайтов. Кроме того, антивирусные пакеты все чаще включают в себя программный брандмауэр, механизмы проактивной защиты, а также механизмы фильтрации спама.

Белые списки

Что из себя представляют "белые списки"? Существуют два основных подхода к информационной безопасности. Первый подход предполагает, что в операционной системе по умолчанию разрешен запуск любых приложений, если они ранее не внесены в "черный список". Второй подход, напротив, предполагает, что разрешен запуск только тех программ, которые заранее были внесены в "белый список", а все остальные программы по умолчанию блокируются. Второй подход к безопасности конечно более предпочтителен в корпоративном мире. Белые списки можно создать, как с помощью встроенных средств операционной системы, так и с помощью стороннего ПО. Антивирусное ПО часто предлагает данную функцию в своем составе. Большинство антивирусных приложений, предлагающих фильтрацию по белому списку, позволяют провести первоначальную настройку очень быстро, с минимальным вниманием со стороны пользователя.

Тем не менее, могут возникнуть ситуации, в которых зависимости файлов программы из белого списка не были правильно определены вами или антивирусным ПО. Это приведет к сбоям приложения или к неправильной его установке. Кроме того, белые списки бессильны против атак, использующих уязвимости обработки документов программами из белого списка. Также следует обратить внимание на самое слабое звено в любой защите: сами сотрудники в спешке могут проигнорировать предупреждение антивирусного ПО и добавить в белый список вредоносное программное обеспечение.

Фильтрация спама

Спам рассылки часто применяются для проведения фишинг атак, использующихся для внедрения троянца или другого вредоноса в корпоративную сеть. Пользователи, которые ежедневно обрабатывают большое количество электронной почты, более восприимчивы к фишинг-сообщениям. Поэтому задача ИТ-отдела компании - отфильтровать максимальное количество спама из общего потока электронной почты.

Основные способы фильтрации спама:

- Специализированные поставщики сервисов фильтрации спама.

- ПО для фильтрации спама на собственных почтовых серверах.

- Специализированные хардварные решения, развернутые в корпоративном дата-центре.

Физическая безопасность

Физическая безопасность корпоративной сети является одним из важнейших факторов, который сложно переоценить. Имея физический доступ к сетевому устройству злоумышленник, в большинстве случаев, легко получит доступ к вашей сети. Например, если есть физический доступ к коммутатору и в сети не производится фильтрация МАС-адресов. Хотя и фильтрация MAC в этом случае вас не спасет. Еще одной проблемой является кража или небрежное отношение к жестким дискам после замены в сервере или другом устройстве. Учитывая то, что найденные там пароли могут быть расшифрованы, серверные шкафы и комнаты или ящики с оборудованием должны быть всегда надежно ограждены от проникновения посторонних.

Резервное копирование

Резервное копирование – это процесс создания копии данных на носителе (жёстком диске, дискете и т.д.), предназначенном для восстановления данных в оригинальном или новом месте их расположения в случае их повреждения или разрушения. Резервное копирование необходимо для возможности быстрого и недорогого восстановления информации (документов, программ, настроек и т.д.) в случае утери рабочей копии информации по какой-либо причине.

Виды резервного копирования:

- Полное резервное копирование (Full backup)

Полное копирование обычно затрагивает всю вашу систему и все файлы. Еженедельное, ежемесячное и ежеквартальное резервное копирование подразумевает создание полной копии всех данных. Обычно оно выполняется по пятницам или в течение выходных, когда копирование большого объёма данных не влияет на работу организации. Последующие резервные копирования, выполняемые с понедельника по четверг до следующего полного копирования, могут быть дифференциальными или инкрементными, главным образом для того, чтобы сохранить время и место на носителе. Полное резервное копирование следует проводить, по крайней мере, еженедельно.

- Дифференциальное резервное копирование (Differential backup)

При разностном (дифференциальном) резервном копировании каждый файл, который был изменен с момента последнего полного резервного копирования, копируется каждый раз заново. Дифференциальное копирование ускоряет процесс восстановления. Все, что вам необходимо - это последняя полная и последняя дифференциальная резервная копия. Популярность дифференциального резервного копирования растет, так как все копии файлов делаются в определенные моменты времени, что, например, очень важно при заражении вирусами.

- Инкрементное резервное копирование (Incremental backup)

При добавочном («инкрементном») резервном копировании происходит копирование только тех файлов, которые были изменены с тех пор, как в последний раз выполнялось полное или добавочное резервное копирование. Последующее инкрементное резервное копирование добавляет только файлы, которые были изменены с момента предыдущего. В среднем, инкрементное резервное копирование занимает меньше времени, так как копируется меньшее количество файлов. Однако процесс восстановления данных занимает больше времени, так как должны быть восстановлены данные последнего полного резервного копирования, плюс данные всех последующих инкрементных резервных копирований. При этом в отличие от дифференциального копирования, изменившиеся или новые файлы, не замещают старые, а добавляются на носитель независимо.

Мы затронули лишь некоторые из наиболее распространенных аспектов безопасности. Важно также обратить внимание на обучение пользователей, периодический независимый аудит информационной безопасности, создание и соблюдение надежной политики информационной безопасности.

Необходимо обратить внимание на то, что защита корпоративной сети является достаточно сложной темой, которая постоянно меняется. Вы должны быть уверены, что компания не зависит всего лишь от одного-двух рубежей защиты. Всегда старайтесь следить за актуальной информацией и свежими решениями на рынке информационной безопасности.

Программные средства защиты

Программными называются средства защиты данных, функционирующие в составе программного обеспечения. Среди них можно выделить и подробнее рассмотреть следующие:

- средства архивации данных;

- антивирусные программы;

- криптографические средства;

- средства идентификации и аутентификации пользователей;

- средства управления доступом;

- протоколирование и аудит;

Антивирусные программы

Это программы, разработанные для защиты информации от вирусов. Неискушенные пользователи обычно считают, что компьютерный вирус - это специально написанная небольшая по размерам программа, которая может "приписывать" себя к другим программам (т.е. "заражать" их), а также выполнять нежелательные различные действия на компьютере. Специалисты по компьютерной вирусологии определяют, что обязательным (необходимым) свойством компьютерного вируса является возможность создавать свои дубликаты (не обязательно совпадающие с оригиналом) и внедрять их в вычислительные сети и/или файлы, системные области компьютера и прочие выполняемые объекты. При этом дубликаты сохраняют способность к дальнейшему распространению. Следует отметить, что это условие не является достаточным, т.е. окончательным. Вот почему точного определения вируса нет до сих пор, и вряд ли оно появится в обозримом будущем. Следовательно, нет точно определенного закона, по которому “хорошие” файлы можно отличить от “вирусов”. Более того, иногда даже для конкретного файла довольно сложно определить, является он вирусом или нет.

Пример: Антивирус Касперкого.

Антивирус Касперского - антивирусное программное обеспечение, разрабатываемое Лабораторией Касперского. Предоставляет пользователю защиту от вирусов, троянских программ, шпионских программ, руткитов, adware, а также неизвестных угроз с помощью про-активной защиты, включающей компонент HIPS.

Криптографические средства

Криптография - наука о методах обеспечения конфиденциальности (невозможности прочтения информации посторонним) и аутентичности (целостности и подлинности авторства, а также невозможности отказа от авторства) информации.

Изначально криптография изучала методы шифрования информации — обратимого преобразования открытого (исходного) текста на основе секретного алгоритма и/или ключа в шифрованный текст (шифротекст). Традиционная криптография образует раздел симметричных криптосистем, в которых зашифрование и расшифрование проводится с использованием одного и того же секретного ключа. Помимо этого раздела современная криптография включает в себя асимметричные криптосистемы, системы электронной цифровой подписи, хеш-функции, управление ключами, получение скрытой информации, квантовую криптографию.

Криптография не занимается защитой от обмана, подкупа или шантажа законных абонентов, кражи ключей и других угроз информации, возникающих в защищенных системах передачи данных.

Пример: WISeCrypt.

Предоставляет отличное кодирование и защиту информации для высокого уровня безопасности. Пользователи могут безопасно защищать, кодировать, декодировать и стирать файлы и папки на своих компьютерах и других устройствах сохранения. Пользователи могут просматривать и декодировать S/MIME файлы. Пользователи могут безопасно передавать конфиденциальные данные по Интернету, зная при этом, что только целевой получатель сможет прочитать информацию. Пользователи могут использовать бесплатный общественный сертификат X.509 CertifyID безопасной электронной почты от WISeKey.

Протоколирование и аудит

Под протоколированием понимается сбор и накопление информации о событиях, происходящих в информационной системе. У каждого сервиса свой набор возможных событий, но в любом случае их можно разделить на внешние (вызванные действиями других сервисов), внутренние (вызванные действиями самого сервиса) и клиентские (вызванные действиями пользователей и администраторов).

Аудит – это анализ накопленной информации, проводимый оперативно, в реальном времени или периодически (например, раз в день). Оперативный аудит с автоматическим реагированием на выявленные нештатные ситуации называется активным.

Реализация протоколирования и аудита решает следующие задачи:

- обеспечение подотчетности пользователей и администраторов;

- обеспечение возможности реконструкции последовательности событий;

- обнаружение попыток нарушений информационной безопасности;

- предоставление информации для выявления и анализа проблем;

Пример: Netwrix File Server Change Reporter.

Инструмент для аудита важных изменений на файловом сервере. Программа ежедневно присылает полные отчеты по изменениям на файловых серверах, включая модификации в файлах, папках, сетевых ресурсах и правах доступа.

ОАО «Best Electronics Rus»

Общество с ограниченной ответственностью, компания Best Electronics начала осуществлять розничные и оптовые продажи электротоваров на территории Российской Федерации с 1 декабря 2006 года.

В январе 2009 года компания начинает продажи автомобильных и спортивных видеорегистраторов и экстрим видеорегистраторов. В компании «Best Electronics» представлен большой выбор автомобильных спортивных видеорегистраторов. Компания работает с лучшими изготовителями видеотехники и различной другой электроники для автомобилей. Компания «Best Electronics» с 2008 года начала сотрудничество и с представителями ближнего и дальнего Зарубежья. Компания Best Electronics – крупный поставщик автомобильных спортивных видеорегистраторов, а также другой различной электроники для автомобилей, по всей России.

Основными услугами компании являются продажа автомобильных спортивных видеорегистраторов и различной другой электроники для автомобиля, а также сервисное обслуживание, ремонт электроники. Местонахождение (фактический, юридический адрес) организации: 614000, Пермский край, г. Пермь, ул. Екатерининская, 52.

Данная компания является коммерческой организацией.

Основной целью деятельности организации является продажа и ремонт автомобильной электроники.

Основными принципами деятельности организации являются:

- Обслуживание электроники по гарантии.

- Продажа качественной, новой электроники и их комплектующие для автомобиля.

- Постоянное совершенствование товара для качественной работы и долгого обслуживания.

Основными задачами деятельности автономного учреждения являются:

- Удовлетворение потребностей личности в качестве продукции.

- Развитие организации и расширение функционала, совершенствование товара.

- Сохранение и приумножение нравственных и культурных ценностей общества.

Организационная структура в системе управления имеет скелетообразующее значение, т.е. является хребтом организации. Она отражает уровень социально-экономического развития субъекта управления, степень технико-технологической зрелости, формы организации производства и другие объективные признаки развития объекта и субъекта управления, ее философию и стратегию.

Рисунок 3.1 - Структура предприятия ООО «Best Electronics»

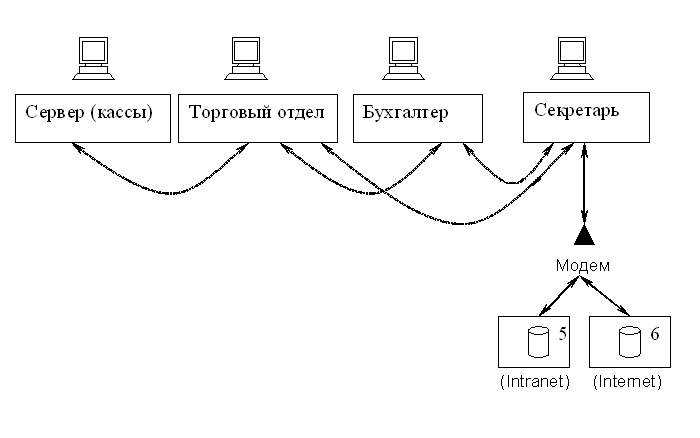

В таблице 1 представлены информационные потоки документооборота предприятия. Составим подробное описание информационных потоков на базе имеющихся источников информации и получателей с указанием характера передаваемой информации.

Таблица 1 Информационные потоки

| Код потока | Источник информации | Получатель информации | Характер информации |

| 1 | 2 | 3 | 4 |

| 1/2 | сервер кассы | торговый отдел | Товарные чеки, налоговые накладные |

| 1/3 | сервер кассы | бухгалтер | - |

| 1/4 | сервер кассы | секретарь | - |

| 1/5 | сервер кассы | Intranet | - |

| 1/6 | сервер кассы | Internet | - |

| 2/1 | торговый отдел | сервер кассы | Товарные остатки, цены |

| 3/1 | бухгалтер | сервер кассы | - |

| 4/1 | секретарь | сервер кассы | - |

| 5/1 | Intranet | сервер кассы | - |

| 6/1 | Internet | сервер кассы | - |

| 2/3 | торговый отдел | бухгалтер | Отчеты о продажах по кассе, расходные накладные, приходные накладные, реестр налоговых накладных, товарные остатки подразделения |

| 2/4 | торговый отдел | секретарь | Маркетинговые отчеты |

| 2/5 | торговый отдел | Intranet | Маркетинговые отчеты, товарные остатки подразделения, возвратные накладные, заявки-заказы |

| 2/6 | торговый отдел | Internet | Деловая переписка |

| 3/2 | бухгалтер | торговый отдел | Распоряжения по ценообразованию и проведению инвентаризаций |

| 4/2 | секретарь | торговый отдел | Распоряжения, приказы |

| 1 | 2 | 3 | 4 |

| 5/2 | Intranet | торговый отдел | Товарные остатки головного предприятия, расходные накладные головного предприятия |

| 6/2 | Internet | торговый отдел | Деловая переписка, коммерческая информация для проведения анализа рынка и товаров |

| 3/4 | бухгалтер | секретарь | Отчеты о деятельности подразделения |

| 3/5 | бухгалтер | Intranet | Бухгалтерская отчетность для головного предприятия |

| 3/6 | бухгалтер | Internet | Деловая переписка |

| 4/3 | секретарь | бухгалтер | Распоряжения, приказы |

| 5/3 | Intranet | бухгалтер | Бухгалтерская отчетность головного предприятия |

| 6/3 | Internet | бухгалтер | Деловая переписка |

| 4/5 | секретарь | Intranet | - |

| 4/6 | секретарь | Internet | Деловая переписка |

| 5/4 | Intranet | секретарь | - |

| 6/4 | Internet | секретарь | Деловая переписка, распоряжения головного предприятия |

Внешними информационными потоками в данной структуре являются потоки информации поступающие из Intranet, этот источник представляет собой связь посредством модема с локальной сетью головного предприятия. Данный подход обмена информацией дает возможность передавать информацию, имеющую статус коммерческой тайны, по мере необходимости и с максимальной защищенностью, и сократить расходы связи, так как стоимость выделенной линии в Internet является дорогостоящим удовольствием.

Так же Internet является внешним информационным потоком, здесь используется система on line, т.е. почтовый сервер. Смысл такого подхода заключается в том, что почта передается не зависимо от состояния междугородней связи. Почта выгружается на сервер провайдера по городской телефонной линии, а далее без участия отправителя доставляется в почтовый ящик получателя, это весьма эффективно в условиях существующего качества телефонной связи, так как отправка почтового пакета занимает очень мало времени. Этот подход позволяет сократить расходы на Internet и получить весьма эффективный канал связи в свое распоряжение.

Рисунок 3.2 - Разработанная информационная модель предприятия

Анализируя данные таблицы 1 составим более универсальную структуру информационной модели предприятия (рисунок 3.2).

Полученная совокупность информационных потоков послужит основой для разработки локальной информационной сети подразделения, с целью повышения эффективности управленческого процесса.

ЗАКЛЮЧЕНИЕ

Анализ и управление информационными рисками позволяет обеспечивать экономически оправданную информационную безопасность в любой отечественной компании. Для этого необходимо сначала определить, какие информационные активы компании нужно защищать, воздействию каких угроз эти активы подвержены, а затем выработать рекомендации по защите данных.

В любой методике управления рисками необходимо идентифицировать риски, как вариант – их составляющие (угрозы и уязвимости). Естественное требование к списку — его полнота. Сложность задачи составления списка и доказательство его полноты зависит от того, какие требования предъявляются к детализации списка. На базовом уровне безопасности, как правило, не предъявляется специальных требований к детализации классов и достаточно использовать какой-либо подходящий в данном случае стандартный список классов рисков. Оценка величины рисков не рассматривается, что приемлемо для отдельных методик базового уровня. Списки классов рисков содержатся в некоторых руководствах, в специализированном ПО анализа рисков. Примером является германский стандарт BSI (www.bsi.de, — в нем имеется каталог угроз применительно к различным элементам информационной технологии.)

При оценивании рисков рекомендуется рассматривать следующие аспекты:

- Шкалы и критерии, по которым можно измерять риски.

- Оценка вероятностей событий.

- Технологии измерения рисков.

Обеспечение безопасности сети требует постоянной работы и пристального внимания к деталям. Пока "в Багдаде все спокойно", эта работа заключается в предсказании возможных действий злоумышленников, планировании мер защиты и постоянном обучении пользователей. Если же вторжение состоялось, то администратор безопасности должен обнаружить брешь в системе защиты, ее причину и метод вторжения.

Формируя политику обеспечения безопасности, администратор прежде всего проводит инвентаризацию ресурсов, защита которых планируется; идентифицирует пользователей, которым требуется доступ к каждому из этих ресурсов, и выясняет наиболее вероятные источники опасности для каждого из этих ресурсов. Имея эту информацию, можно приступать к построению политики обеспечения безопасности, которую пользователи будут обязаны выполнять.

Политика обеспечения безопасности - это не обычные правила, которые и так всем понятны. Она должна быть представлена в форме серьезного печатного документа. А чтобы постоянно напоминать пользователям о важности обеспечения безопасности, можно разослать копии этого документа по всему офису, чтобы эти правила всегда были перед глазами сотрудников.

Хорошая политика обеспечения безопасности включает несколько элементов, в том числе следующие:

- Оценка риска. Что именно мы защищаем и от кого? Нужно идентифицировать ценности, находящиеся в сети, и возможные источники проблем.

- Ответственность. Необходимо указать ответственных за принятие тех или иных мер по обеспечению безопасности, начиная от утверждения новых учетных записей и заканчивая расследованием нарушений.

- Правила использования сетевых ресурсов. В политике должно быть прямо сказано, что пользователи не имеют права употреблять информацию не по назначению, использовать сеть в личных целях, а также намеренно причинять ущерб сети или размещенной в ней информации.

- Юридические аспекты. Необходимо проконсультироваться с юристом и выяснить все вопросы, которые могут иметь отношение к хранящейся или генерируемой в сети информации, и включить эти сведения в документы по обеспечению безопасности.

- Процедуры по восстановлению системы защиты. Следует указать, что должно быть сделано в случае нарушения системы защиты и какие действия будут предприняты против тех, кто стал причиной такого нарушения.

В данной работе были рассмотрены вопросы организации локальных информационных систем в разрезе деятельности коммерческого предприятия.

В частности были рассмотрены такие важные и интересные вопросы, как удаленный доступ к сети, подключение локальных информационных систем к глобальным сетям типа Internet, технология защиты сетей от несанкционированного использования информации и роль информационных сетей в процессе управления предприятием и повышения эффективности управленческого процесса.

Рассмотренные вопросы представляют большой интерес. На сегодняшний день разработка и внедрение локальных информационных систем является одной из самых интересных и важных задач в области информационных технологий. Все больше возрастает стоимость информации и зависимость предприятий от оперативной и достоверной информации. В связи с этим появляется потребность в использовании новейших технологии передачи информации. Сетевые технологии очень быстро развиваются, в связи с чем они начинают выделяться в отдельную информационную отрасль. Ученные прогнозируют, что ближайшим достижением этой отрасли будет полное вытеснение других средств передачи информации (телевидение, радио, печать, телефон и т.д.). На смену этим «устаревшим» технологиям придет компьютер, он будет подключен к некоему глобальному потоку информации, и из этого потока можно будет получить любую информацию в любом представлении.

Ведь интенсивное использование информационных технологий уже сейчас является сильнейшим аргументом в конкурентной борьбе развернувшейся на мировом рынке.

В качестве предложения по повышению политики корпоративной безопасности можем предложить следующий образец.

СОДЕРЖАНИЕ

| ВВЕДЕНИЕ | 3 |

3

1 АНАЛИЗ ПОТЕНЦИАЛЬНЫХ УГРОЗ ОПЕРАТИВНО-ТЕХНОЛОГИЧЕСКОЙ ИНФОРМАЦИИ В ЛОКАЛЬНОЙ СЕТИ 7

1.1 Основные цели сетевой безопасности 7

1.2 Модели безопасности 12

1.3 Способы защиты информации 16

1.4 Программные средства защиты 23

1.5 Обеспечение конфиденциальности информации 28

2 ПРОЕКТИРОВАНИЕ ПОЛИТИКИ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В ЛОКАЛЬНОЙ СЕТИ В ОАО «BEST ELECTRONICS RUS». 30

2.1. Понятие политики безопасности. Межсетевой экран как инструмент реализации политики безопасности. 30

2.2. Особенности и преимущества предлагаемого решения. Разработка и коррекция правил политики безопасности 37

2.3. Методика построения корпоративной системы защиты информации 41

2.4 Формирование организационной политики безопасности 48

3 РЕАЛИЗАЦИЯ КОМПЛЕКСА МЕР ПО ЗАЩИТЕ ИНФОРМАЦИИ В ЛОКАЛЬНОЙ СЕТИ 51

3.1 Информационная модель системы управления предприятием 51

ОАО «Best Electronics Rus» 51

3.2 Характеристика решаемых управленческих задач 56

3.3 Выбор и описание локальной компьютерной сети 58

3.4 Сетевое программное обеспечение ОАО «Best Electronics Rus» 60

3.5. Пользовательское программное обеспечение. Построение схемы сети 61

4 АНАЛИЗ ЗАТРАТ НА ОРГАНИЗАЦИЮ И ОБСЛУЖИВАНИЕ ЛОКАЛЬНОЙ КОМПЬЮТЕРНОЙ СЕТИ 64

ЗАКЛЮЧЕНИЕ 73

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ 78

ВВЕДЕНИЕ

Любое предприятие заинтересовано в сохранении информации, которая может ему навредить, если попадёт в руки злоумышленников или будет уничтожена.

Зададимся вопросом: какая именно информация нуждается в защите и может представлять интерес для злоумышленника? Это, как правило, важные договоры, списки клиентов, базы данных бухгалтерских программ, пароли и ключи системы “клиент-банк”, каналы связи с подразделениями и т. п.

Всё чаще в СМИ сообщают о краже информации и денежных средств через интернет, при этом хакера находят очень редко. А большинство предприятий скрывают случаи взлома своих сетей и кражи данных, чтобы сохранить деловую репутацию.

Чтобы не стать жертвой хакера, необходимо защищать компьютеры и всю сеть организации от интернет-угроз. И не стоит утешать себя тем, что, мол, именно ваше предприятие не заинтересует злоумышленника: ведь специальные программы — сканеры уязвимостей обшаривают весь интернет без разбора.

Когда возникает необходимость обеспечить информационную безопасность компании, руководство, как правило, обращается к системным интеграторам. Они проводят комплексный анализ и разрабатывают проект по защите информации. В конечном счёте всё это оборачивается приобретением дорогостоящих программных и аппаратных средств, таких как Cisco PIX, Microsoft ISA.

Cisco PIX (Private Internet Exchange) является популярным устройством для организации межсетевого экрана и преобразования сетевых адресов.

Microsoft ISA - программный продукт от Microsoft. Позволяет контролировать трафик между разными сетями, например, глобальной и внутренней сетью компании. С помощью ISA Server можно блокировать попытки взлома сети, вести подсчет трафика, ускорять загрузку web-страниц, публиковать внутренние ресурсы, ограничивать доступ к нежелательным сайтам.

Для малых и многих средних предприятий весь проект по защите можно свести к двум пунктам:

- защита персональных компьютеров;

- комплекс из интернет-шлюза и файерволла, отгораживающий сеть предприятия от Всемирной сети и защищающий компьютеры пользователей от проникновения извне;

Система обеспечения информационной безопасности представляет собой комплекс организационных, административно-правовых, программно-технических и иных мероприятий, направленных на защиту информационной среды. К объектам комплексной интегрированной системы обеспечения информационной безопасности (КИСОИБ) предприятия относятся:

- Информационные системы (системы, предназначенные для хранения, поиска и выдачи информации по запросам пользователей).

- Информационные процессы (процессы восприятия, накопления, обработки и передачи информации, обеспечиваемые информационными системами и средствами передачи данных); информационные ресурсы - совокупность данных, представляющих ценность для предприятия и выступающих в качестве материальных ресурсов: основные и вспомогательные массивы данных, хранимые во внешней памяти и входящие документы.

К сожалению, сложные сетевые технологии достаточно уязвимы для целенаправленных атак. Причем такие атаки могут производиться удаленно, в том числе и из-за пределов национальных границ. Все это ставит новые проблемы перед разработчиками и строителями информационной инфраструктуры. Некоторые современные формы бизнеса полностью базируются на сетевых технологиях (электронная торговля, IP-телефония, сетевое провайдерство и т.д.) и по этой причине особенно уязвимы. Потребуется здесь и международное сотрудничество в сфере законодательства и установления барьеров для сетевых атак. Не исключено, что придется со временем модифицировать с учетом требований безопасности некоторые протоколы и программы.

В связи с актуальностью проблемы защиты информации совершенно необходимо определить объект защиты. В «Основы инженерно-технической защиты информации». Торокина А.А. отмечается: «Так как с помощью материальных средств можно защищать только материальный объект, то объектами защиты являются материальные носители информации».

Такой подход представляется конструктивным, особенно с учетом современных представлений об информации и объектах информатизации.

В словаре Ф.А. Брокгауза-И.А. Ефрона говорится: «Информация — прошение малороссийских гетманов московскому царю или польскому королю» (цитата по Шурухнову Н.Г. «Расследование неправомерного доступа к компьютерной информации», т.к. в доступном издании словаря данное определение не найдено).

Несколько по-другому определяется информация в Федеральном Законе «Об информации, информатизации и защите информации». Принят Государственной Думой 25 января 1995., а именно, как: «сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления».

Такое разнообразие подходов есть отражение сложности проблемы. Мы же будем исходить из того, что гарантированная защита возможна лишь в том случае, когда она реализуется, начиная с момента порождения объекта защиты. Естественно в этом случае рассматривать защиту информации как защиту ОИ и их составляющих, являющихся носителями сведений (вычислительные машины, комплексы, сети, электронные документы и т.д.).

Безопасность представляет собой комплексное понятие, куда входят технические аспекты надежности оборудования, качество питающей сети, уязвимость программного обеспечения и т.д. Можно отключить сеть от Интернет, установить систему RAID для обеспечения дисковой защиты, снабдить систему надежным UPS, но в случае, например, от пожара возможно потерять базу данных, которую создавали несколько лет. Проектируя сеть, надо с самого начала учитывать все возможные угрозы, как объективные, так и субъективные.

Число ЭВМ, подключенных в Интернет, в 2015 году достигло миллиарда. Число WEB-серверов в 2015 году перевалило за 100 миллионов. Сегодня трудно представить себе фирму, организацию или учреждение, где бы для обработки документов, ведения бухгалтерии, учета, обмена сообщениями, доступа к информационным и поисковым серверам и так далее не использовали компьютеры, подключенные к сети. Огромная масса людей не может себе представить жизнь без доступа к сети Интернет, который стал еще одним средством массовой информации. Но преимущества доступа к информации через сеть все чаще подвергаются атаками вирусов, червей, троянских коней, и хакеров.

Одна из проблем, связанных с критериями оценки безопасности систем, заключалась в недостаточном понимании механизмов работы в сети. При объединении компьютеров к старым проблемам безопасности добавляются новые. Да, мы имеем средства связи, но при этом локальных сетей гораздо больше, чем глобальных. Скорости передачи стали выше, появилось множество линий общего пользования. Шифровальные блоки иногда отказываются работать. Существует излучение от проводки, проходящей по всему зданию. И, наконец, появились многочисленные пользователи, имеющие доступ к системам.

Целью дипломной работы:

Является разработка и реализация политики безопасности в локальной сети ОАО «Best Electronics Rus».

Задачи дипломной работы:

- выявление возможных источников угроз объектов атаки в локальной сети предприятия;

- проектирование политики безопасности корпоративной сети;

- разработка комплекса мероприятий по защите информации в сети;

- анализ эффективности реализации политики безопасности в сети предприятия.

АНАЛИЗ ПОТЕНЦИАЛЬНЫХ УГРОЗ ОПЕРАТИВНО-ТЕХНОЛОГИЧЕСКОЙ ИНФОРМАЦИИ В ЛОКАЛЬНОЙ СЕТИ

Дата: 2019-03-05, просмотров: 577.