ВОПРОСЫ ЗИ 1 – 51 Сентябрь 2018

Вопрос

Политика безопасности:

Что верно?

• устанавливает правила обеспечения безопасности организации;

• определяет организационно-техническую систему безопасности внутри организации;

• определяет порядок проведения регламентных работ;

• определяет место каждого служащего (обязанности, ответственность) в системе безопасности.

Вопрос

Угрозы безопасности могут быть реализованы:

Что верно?

• через технические каналы утечки;

• путем несанкционированного доступа;

• через излучения экранов дисплеев.

Вопрос

Угрозы безопасности информации при ее обработке в информационной системе:

Что верно?

• совокупность условий и факторов, создающих опасность: уничтожение, изменение, блокирование, копирование, распространение данных, а также иных несанкционированных действий;

• получение данных через технические каналы утечки;

• копирование путем несанкционированного доступа;

• через бинокль чтение экранов дисплеев.

Вопрос

Уязвимость информационной системы:

Что верно?

• получение данных через технические каналы утечки;

• недостаток или слабое место, которое может быть использовано для реализации угрозы безопасности информации;

• совокупность условий и факторов, создающих опасность несанкционированных действий;

• копирование путем несанкционированного доступа;

Вопрос

Уязвимость информационной системы. Причины возникновения:

Что верно?

• ошибки при разработке программного обеспечения;

• преднамеренные изменения программного обеспечения с целью внесения уязвимостей;

• неправильные настройки программного обеспечения и сетевого оборудования;

• несанкционированное внедрение вредоносных программ;

• неумышленные действия пользователей;

• ошибки в текстовых файлах;

• сбои в работе программного и аппаратного обеспечения.

Вопрос

Анализ сетевого трафика:

Что верно?

• Анализ сетевого трафика - направлен в первую очередь на получение пароля и идентификатора пользователя путем "прослушивания сети" и перехвата идущих по сети пакетов с помощью sniffer-программы;

• Анализ сетевого трафика - направлен в первую очередь на искажение данных;

• Анализ сетевого трафика - направлен в первую очередь на получение адресов внутренних сетей.

Вопрос

Сканирование сети:

Что верно?

• Сканирование сети - сбор информации о топологии сети, об открытых портах, используемых протоколах и т.п.;

• Сканирование сети - направлено в первую очередь на получение пароля и идентификатора пользователя;

• Сканирование сети - направлено в первую очередь на получение данных об оборудовании внутренних сетей.

Вопрос

Атаки :

Что верно?

• Выявление пароля для преодоления парольной защиты и получения НСД к чужой информации; Сканирование портов позволяет понять, какие типы атак на данную систему могут оказаться удачными, а какие нет DoS-атаки или атаки, вызывающие отказ в обслуживании – это атаки, результатом которых является приведение атакуемой системы в нестабильное или полностью нерабочее состояние. отправка компьютеру-жертве специально сформированных пакетов, не ожидаемых этим компьютером, что приводит к перезагрузке или остановке системы Атака Ping of death состоит в посылке ICMP-пакета, размер которого превышает допустимое значение в 64 КБ Атака Land заключается в передаче на открытый порт вашего компьютера запроса на установление соединения с самим собой. Атака ICMP Flood заключается в отправке на ваш компьютер большого количества ICMP-пакетов. Атака приводит к тому, что компьютер вынужден отвечать Атака SYN Flood заключается в отправке на ваш компьютер большого количества запросов на установку соединения. Система резервирует определенные ресурсы для каждого из таких соединений, в результате чего тратит свои ресурсы Атаки-вторжения, целью которых является "захват" системы. Это самый опасный тип атак, поскольку в случае успешного выполнения система оказывается полностью скомпрометированной перед злоумышленником Подмена доверенного объекта сети (элемента сети, легально подключенного к серверу) и передача по каналам связи сообщений от его имени с присвоением его прав доступа; Атаки, основанные на ошибках форматных строк – тип уязвимостей в программном обеспечении, возникающий из-за недостаточного контроля значений входных параметров функций форматного ввода-вывода типа printf(), fprintf(), scanf() и прочих из стандартной библиотеки языка Си

• Навязывание ложного маршрута сети - из-за недостатков протоколов маршрутизации и управления сетью злоумышленник вносит несанкционированные изменения в маршрутно-адресные таблицы;

Отказ в обслуживании - нарушение доступности информации для законных субъектов информационного обмена. а также разновидности червя Helkern. Суть атаки последнего типа состоит в отправке на удаленный компьютер UDP-пакета специального вида, способного выполнить вредоносный код.

•

Вопрос

Модель нарушителя:

Что верно?

• предположения о возможностях нарушителя по разработке и проведению атак, а также об ограничениях эти возможностей:

• ошибки при разработке программного обеспечения;

• преднамеренные изменения программного обеспечения с целью внесения уязвимостей.

Вопрос

Средства и способы защиты компьютерных сетей:

Что верно?

• Защита от НСД (Несанкционированный доступ)

• Защита межсетевого обмена

• Антивирусная защита

• Защита от несанкционированного изменения структуры ПО и оборудования

• Защита от шпионажа

• Защита от ПЭМИН (Побочные ЭлектроМагнитные Излучения и Наводки)

• Криптография

• Повышение надежности

• Аудит информационной безопасности

Вопрос

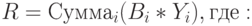

• Для построения оптимальной системы защиты необходимы: перечень наиболее значимых угроз, оценка их вероятности, модель злоумышленника. Как вычислить Совокупный риск.

• Совокупный риск вычисляется по простой формуле:

•

•  – порядковый номер угрозы;

– порядковый номер угрозы;

•  – вероятность реализации i-й угрозы;

– вероятность реализации i-й угрозы;

•  - потенциальный ущерб от i-й угрозы

- потенциальный ущерб от i-й угрозы

Вопрос

Установлено классов защищенности АС, каждый класс характеризуется определенной минимальной совокупностью требований по защите. Отличия?

Что верно?

• 10

• 9

• 7

Вопрос

Вопрос

(Какая?) группа классифицирует АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит 2 класса - 3Б и 3А. Отличия?

• 1

• 3

• 2

Вопрос

(Какая?) группа классифицирует АС, в которых пользователи имеют одинаковые полномочия ко всей информации, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. Группа содержит 2 класса - 2Б и 2А. Отличия?

• 1

• 3

• 2

Вопрос

(Какая?) группа классифицирует многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности и не все пользователи имеют право доступа ко всей информации АС. Группа содержит 5 классов - 1Д, 1Г, 1В, 1Б И 1А. Отличия?

• 1

• 3

• 2

Вопрос

Деление АС на соответствующие классы по условиям их функционирования с точки зрения защиты информации необходимо в целях:

Что верно?

• разработки и применения обоснованных мер по достижению требуемого уровня защиты информации;

• разработки и применения демилитаризованной зоны требуемого уровня защиты информации;

• разработки и применения специальных средств по достижению требуемого уровня защиты информации.

Вопрос

Вопрос

Система, комплекс программно-технических средств и организационных (процедурных) решений по защите информации от НСД (СЗИ НСД), состоит из четырех подсистем:

Что верно?

• управления доступом;

• регистрации и учета;

• криптографической;

• управления ресурсами;

• обеспечения целостности.

Вопрос

Требования к межсетевым экранам содержат:

что верно?

• профили защиты межсетевых экранов для 5 типов;

• профили защиты межсетевых экранов для 6 классов;

• профили защиты межсетевых экранов от вторжений.

Вопрос

Требования к межсетевым экранам:

ИТ.МЭ.А4.ПЗ что значит запись?

• информационная технология, межсетевой экран тип А, класс 4, профиль защиты;

• информационная техника, межсетевой экран класс А, тип 4, профиль защиты;

• информационная технология, межсетевой экран тип А, профиль защиты 4;

Вопрос

Вопрос

Требования к межсетевым экранам:

что верно и что значит?

• Фильтрация на сетевом уровне;

• Фильтрация служебных протоколов;

• Фильтрация на прикладном уровне;

• Фильтрация с учетом даты и времени.

Вопрос

Вопрос

Вопрос

Классификация по уровню контроля на отсутствие НДВ содержит:

что они значат?

· 6

· 7

· 4

Вопрос

Вопрос

Тип МЭ:

что верно?

· сети (тип «А»);

· логических сети (тип «Б»);

· границ автономной системы (тип «Б»);

· узла (тип «В»);

· веб-сервера (тип «Г»);

· ntp-сервера (тип «Г»);

· промышленной сети (тип «Д»);

· телефонной сети (тип «Д»).

Вопрос

Критерии оценки безопасности информационных технологий (ИТ). Принятые сокращения:

что верно?

ПЗ - профиль защиты;

ПЗ - параметры защиты;

ЗБ - задание по безопасности;

ЗБ - защита безопасности;

ОО – объект оценки;

ОО – ответственный объект;

ФТБ – функциональные требования безопасности;

ПФБ - политики функций безопасности;

ФБО - функции безопасности объекта оценки;

ФТБ – формальные требования безопасности;

ПФБ - политики функционирования безопасности;

ФБО - функции безопасности объекта;

Вопрос

Критерии оценки безопасности информационных технологий (ИТ). Принятые сокращения:

что верно?

· ФТБ определяют правила, по которым ОО управляет использованием и доступом к своим ресурсам;

· ФТБ описывают необходимый режим функционирования объекта оценки (ОО) и направлены на достижение целей безопасности, определяемых в ПЗ или ЗБ;

· те части ОО, которые направлены на корректную реализацию ФТБ, определяются как функции безопасности объекта оценки (ФБО).

Вопрос

Классификация защищенности СВТ от НСД содержит:

что они значат?

· 6

· 7

· 4

· 9

Вопрос

Классификация защищенности АС от НСД содержит:

что они значат?

· 10

· 7

· 4

· 9

Вопрос

Классификация по функциям защиты межсетевых экранов содержит:

что они значат?

· 7

· 4

· 6

Вопрос

Вопрос

Классификация средств антивирусной защиты информации содержит:

что они значат?

· 6

· 7

· 4

Вопрос

Классификация защиты аппаратно-программных средств доверенной загрузки содержит:

что они значат?

· 6

· 7

· 4

Вопрос

Классы защищенности государственной информационной системы (ГИС):

что они значат?

· 6

· 3

· 4

Вопрос

СКЗИ:

что они значат?

· 6

· 3

· 4

Вопрос

С 2016 г. введена многоуровневая классификация операционных систем, используемых для обеспечения защиты информации:

сколько?

· 6

· 3

· 4

Вопрос

В зависимости от степени конфиденциальности обрабатываемой информации определены классы защищенности изделий ИТ:

каких? сколько?

· 6

· 3

· 4

Вопрос

ПЗ это:

что верно?

· профиль защищенности изделий ИТ;

· представляет собой совокупность требований безопасности в отношении определенной категории изделий ИТ, независящую от реализации;

· профиль защиты изделий ИТ;

· функциональные требования для удовлетворения целей безопасности.

ПЗ определяет требования безопасности для систем обнаружения вторжений уровня узла (объекта оценки), предназначенных для использования в информационных системах, функционирующих на базе вычислительных сетей.. Объект оценки представляет собой элемент системы защиты информации информационных систем, функционирующих на базе вычислительных сетей, и. 6 применяются совместно с другими средствами защиты информации от несанкционированного доступа к информации в информационных системах. Объект оценки должен обеспечивать обнаружение и (или) блокирование следующих основных угроз безопасности ин... МЕТОДИЧЕСКИЙ ДОКУМЕНТ ФСТЭК РОССИИ

ПРОФИЛЬ ЗАЩИТЫ СИСТЕМ ОБНАРУЖЕНИЯ ВТОРЖЕНИЙ

УРОВНЯ УЗЛА ЧЕТВЕРТОГО КЛАССА ЗАЩИТЫ

ИТ.СОВ.У4.ПЗ

Вопрос

Доступ к информации это:

что верно?

· Получение возможности ознакомления с информацией,

· обработки информации,

· воздействия на информацию, ресурсы информационной системы с использованием программных и (или) технических средств.

Вопрос

Субъект доступа это:

· Техническое средство дающее возможности ознакомления с информацией.

· Лицо информационной системы, действия которого по доступу к ресурсам информационной системы регламентируются правилами разграничения доступа.

· Единица ресурса информационной системы, действия которого по доступу к ресурсам информационной системы регламентируются правилами разграничения доступа.

· Лицо или единица ресурса информационной системы, действия которого по доступу к ресурсам информационной системы регламентируются правилами разграничения доступа.

Вопрос

Объект доступа это:

что верно?

· Техническое средство дающее возможности ознакомления с информацией.

· Лицо информационной системы, действия которого по доступу к ресурсам информационной системы регламентируются правилами разграничения доступа.

· Единица ресурса информационной системы, доступ к которой регламентируется правилами разграничения доступа.

· Лицо или единица ресурса информационной системы, действия которого по доступу к ресурсам информационной системы регламентируются правилами разграничения доступа.

Вопрос

Мандатное управление доступом это:

что верно?

· Техническое средство дающее возможности ознакомления с информацией.

· Разграничение доступа субъектов к объектам, основанное на назначении метки конфиденциальности для информации, содержащейся в объектах, и выдаче официальных разрешений (допуска) субъектам на обращение к информации такого уровня конфиденциальности..

· Единица ресурса информационной системы, доступ к которой регламентируется правилами разграничения доступа.

Вопрос

Дискреционное разграничение доступа …

что верно?

· реализуется обычно в виде матрицы доступа, строки которой соответствуют субъектам компьютерной системы, а столбцы — ее объектам.

· реализуется обычно в виде матрицы разрешений (допуска) субъектам на обращение к информации такого уровня конфиденциальности.

· единица ресурса информационной системы, доступ к которой регламентируется правилами разграничения доступа.

Вопрос

Дискреционное разграничение доступа к объектам характеризуется следующим набором свойств:

что верно?

· все субъекты и объекты компьютерной системы должны быть однозначно идентифицированы;

· для любого объекта компьютерной системы определен пользователь-владелец;

· владелец объекта обладает правом определения прав доступа к объекту со стороны любых субъектов компьютерной системы;

· в компьютерной системе существует привилегированный пользователь, обладающий правом полного доступа к любому объекту (или правом становиться владельцем любого объекта).

· реализуется обычно в виде матрицы разрешений (допуска) субъектам на обращение к информации такого уровня конфиденциальности.

Вопрос

Реализация ролевого разграничения доступа к объектам сводится к следующим шагам:

что верно?

· разработчики приложений, в которых над объектами системы выполняются определенные действия, совместно с администратором безопасности компьютерной системы и конструктором ролей составляют список привилегий и множество правил;

· конструктор ролей разрабатывает библиотеку ролей для данной системы;

· диспетчер ролей каждому пользователю системы статическим образом присваивает набор возможных для данного пользователя ролей (при этом могут использоваться статические ограничения на назначение ролей);

· после авторизации пользователя в системе для него создается сессия (при этом могут использоваться динамические ограничения на использование ролей).

· реализуется обычно в виде матрицы разрешений (допуска) субъектам на обращение к информации такого уровня конфиденциальности.

Вопрос

Мандатное разграничение доступа:

что верно?

· право на чтение информации из объекта получает только тот субъект, чья степень допуска не меньше метки конфиденциальности данного объекта (правило «не читать выше»);

· право на запись информации в объект получает только тот субъект, чей уровень конфиденциальности не больше метки конфиденциальности данного объекта (правило «не записывать ниже»);

· право на чтение информации из объекта получает только тот субъект, чья степень допуска меньше метки конфиденциальности данного объекта (правило «не читать выше»);

· право на запись информации в объект получает только тот субъект, чей уровень конфиденциальности больше метки конфиденциальности данного объекта (правило «не записывать ниже»).

Вопрос

Вопрос

Обеспечение защиты КИИ Категорирование проходит следующим образом :

что верно?

• Руководитель организации создает комиссию по категорированию, которая выявляет критичные процессы субъекта (управленческие, технологические, производственные и другие).

• Определяются объекты КИИ, связанные с этими процессами.

• Полученный перечень согласовывается со ФСТЭК в течение пяти дней.

• Объекту КИИ присваивается одна из трёх категорий значимости или устанавливается отсутствие необходимости присвоения категории.

• При выборе категории объект оценивается по показателям критериев значимости. Всего существует 5 групп показателей, включающих от одной до пяти подгрупп. Итоговая оценка ставится по максимальному значению из всех групп/подгрупп.

• Первая категория означает, что объект требует максимальной защиты.

• По результатам составляется Акт категорирования объекта КИИ, который подписывается членами комиссии и утверждается руководителем субъекта КИИ. Максимальный срок категорирования не должен превышать одного года со дня утверждения субъектом КИИ перечня объектов.

• Сведения о результатах категорирования направляются в ФСТЭК в соответствии с Приказом ФСТЭК №236 в течение 10 дней

.

Вопрос

Значимость объектов КИИ Требования к функционированию системы безопасности значимых объектов КИИ :

Что верно?

• Планирование и разработка мероприятий

• Реализация (внедрение) мероприятий;

• Контроль состояния безопасности объектов

• Совершенствование безопасности объектов;

Вопрос

Требования по обеспечению безопасности значимых объектов КИИ ФСТЭК №239 -2017

Что верно?

• Формирование перечня применимых требований

• Разработка организационных и технических мер;

• Внедрение организационных и технических мер по обеспечению безопасности

• Обеспечение безопасности во время эксплуатации

• Обеспечение безопасности при выводе из эксплуатации

Вопрос

Соотношение категории значимости КИИ и требуемого класса СЗИ НСД и требуемого класса СВТ (П ФСТЭК №239 -2017, ст. 29).

• 1 категория - Не ниже 4 класса СЗИ и не ниже 5 класса СВТ

• 2 категория - Не ниже 5 класса СЗИ и не ниже 5 класса СВТ

• 3 категория - Не ниже 6 класса. СЗИ и не ниже 5 класса СВТ

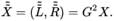

57.Что даёт двукратное применение инволютивного преобразования ?

58. Примеры инволютивности двукратного преобразования G,(  ).

).

59.Упростите выражение ( L ⊕ F ( K , R ) ⊕ F ( K , R )).

60. Два основных признака Сети Фе́йстеля.

ЭЦП, Хэширование. Асимметричные криптоалгоритмы (алгоритмы с открытым ключом). В этом случае для зашифровки сообщения используется один (открытый) ключ, известный всем желающим, а для расшифровки – другой (закрытый), существующий только у получателя. Обращение асимметричного криптоалгоритма, т.е. использование закрытого ключа для зашифровки, а открытого для расшифровки приводит к механизму электронной цифровой подписи (ЭЦП).

29. В случае использования в значимом объекте сертифицированных на соответствие требованиям по безопасности информации средств защиты информации:

а) в значимых объектах 1 категории применяются средства защиты информации не ниже 4 класса защиты, а также средства вычислительной техники не ниже 5 класса;

б) в значимых объектах 2 категории применяются средства защиты информации не ниже 5 класса защиты, а также средства вычислительной техники не ниже 5 класса;

в) в значимых объектах 3 категории применяются средства защиты информации 6 класса защиты, а также средства вычислительной техники не ниже 5 класса.

При этом в значимых объектах 1 и 2 категорий значимости применяются сертифицированные средства защиты информации, прошедшие проверку не ниже чем по 4 уровню контроля отсутствия недекларированных возможностей. Субъектом критической информационной инфраструктуры может быть принято решение о повышении уровня контроля отсутствия недекларированных возможностей средств защиты информации.

Классы защиты определяются в соответствии с нормативными правовыми актами ФСТЭК России, изданными в соответствии с подпунктом 13.1 пункта 8 Положения о Федеральной службе по техническому и экспортному контролю, утвержденного Указом Президента Российской Федерации от 16 августа 2004 г. N 1085.

При использовании в значимом объекте средств защиты информации, сертифицированных по требованиям безопасности информации, указанные средства должны быть сертифицированы на соответствие обязательным требованиям по безопасности информации, установленным нормативными правовыми актами, или требованиям, указанным в технических условиях (заданиях по безопасности).

29. В случае использования в значимом объекте сертифицированных на соответствие требованиям по безопасности информации средств защиты информации:

а) в значимых объектах 1 категории применяются средства защиты информации не ниже 4 класса защиты, а также средства вычислительной техники не ниже 5 класса;

б) в значимых объектах 2 категории применяются средства защиты информации не ниже 5 класса защиты, а также средства вычислительной техники не ниже 5 класса;

в) в значимых объектах 3 категории применяются средства защиты информации 6 класса защиты, а также средства вычислительной техники не ниже 5 класса.

При этом в значимых объектах 1 и 2 категорий значимости применяются сертифицированные средства защиты информации, прошедшие проверку не ниже чем по 4 уровню контроля отсутствия недекларированных возможностей. Субъектом критической информационной инфраструктуры может быть принято решение о повышении уровня контроля отсутствия недекларированных возможностей средств защиты информации.

ТЗИ МЭ

1. Какие существуют варианты подключения к хосту Дионис NX (выберите два)?

a) Удаленно по протоколу SSH.

b) Удаленно по протоколу RDP.

c) Локально при помощи клавиатуры и монитора.

d) Локально при помощи терминального кабеля.

2. Как посмотреть описание команды (выберите два)?

a) При помощи клавиши F1.

b) В документации к Дионис NX.

c) При помощи клавиши знак вопроса.

d) При помощи клавиши табуляции.

3. Как войти в режим администратора?

a) Подключиться удаленно по протоколу SSH.

b) Подключиться локально при помощи специального кабеля.

c) Выполнить команду enable.

d) Выполнить команду adm.

4. Как войти в режим конфигурирования?

a) Выполнить команду enable.

b) Выполнить команду configure terminal.

c) При помощи клавиши табуляции.

d) При помощи клавиши знак вопроса.

5. Как выйти из режима конфигурирования (выберите два)?

a) Выполнить команду disable.

b) Выполнить команду exit.

c) При помощи клавиш Ctrl+C.

d) При помощи клавиш Ctrl+Z.

6. В каком режиме выполняется настройка интерфейса?

a) DionisNX>

b) DionisNX#

c) DionisNX(config)#

d) DionisNX(config-if-ethernet0)#

7. Какую команду нужно выполнить для включения интерфейса?

a) DionisNX> enable

b) DionisNX# enable interface ethernet 0

c) DionisNX(config)# enable interface ethernet 0

d) DionisNX(config-if-ethernet0)# enable

8. Какой командой создается статический маршрут?

a) DionisNX> enable

b) DionisNX# route add

c) DionisNX(config)# ip route

d) DionisNX(config-if-ethernet0)# do ip route

9. Как проверить доступность хоста по сети (выберите три)?

a) DionisNX> ping

b) DionisNX# ping

c) DionisNX(config)# ping

d) DionisNX(config-if-ethernet0)# do ping

10. Как посмотреть IP-адреса интерфейсов (выберите два)?

a) DionisNX> show interface

b) DionisNX# show interface config

c) DionisNX(config)# show interface

d) DionisNX(config-if-ethernet0)# show interface config

11. Как разрешить оператору подключение по SSH?

a) Разрешено по умолчанию.

b) DionisNX# enable

c) DionisNX(config)# service ssh enable cli

d) DionisNX(config-service-ssh)# permit cli

12. Можно ли заблокировать удаленный доступ к Дионис NX по протоколу SSH при помощи списка доступа на этом Дионисе?

a) Да.

b) Нет.

c) Да, только для оператора, администратор всегда будет иметь доступ.

d) Да, только для администратора, оператор всегда будет иметь доступ.

13. Какой трафик будет заблокирован при установке списка доступа следующего содержания на вход интерфейса?

ip access-list lan-in

1 permit dst 192.168.1.1

a) Трафик на IP-адрес 192.168.1.1.

b) Все кроме трафика на IP-адрес 192.168.1.1.

c) Никакой трафик не будет заблокирован.

d) Весь трафик будет заблокирован.

14. Какое NAT-правило открывает доступ из интернета к серверу с IP-адресом 192.168.1.1 во внутренней сети?

a) nat src 195.220.33.1 snat ip 192.168.1.1

b) nat src 192.168.1.1 snat ip 195.220.33.1

c) nat dst 195.220.33.1 dnat ip 192.168.1.1

d) nat dst 192.168.1.1 dnat ip 195.220.33.1

15. Какое NAT-правило открывает доступ в интернет с хоста 192.168.1.15?

a) nat dst 195.220.33.15 dnat ip 192.168.1.15

b) nat dst 192.168.1.15 snat ip 195.220.33.15

c) nat src 192.168.1.0/24 masquerade

d) ни одно из перечисленных

16. Что выполняет идентификатор платформы?

a) Показывает версию установленной ОС.

b) Связывает версию установленной ОС со слотом данных.

c) Связывает версию установленной ОС с оборудованием.

d) Связывает слот данных с оборудованием.

17. Что нельзя сохранить в ОС Дионис NX?

a) Установленную ОС в файл DIP.

b) Слот данных в файл DBU.

c) Конфигурацию в текстовый файл.

d) Образ диска на флешку.

18. По какому протоколу возможна передача файлов между узлами Дионис?

a) SSH.

b) FTP.

c) SSH и FTP.

d) Не возможна.

19. Как происходит обновление версии?

a) Происходит немедленно по команде os install.

b) Происходит немедленно по команде boot default

c) Требует перезагрузки для перехода на новую версию по команде schedule migrate.

d) Требует перезагрузки для сохранения данных по команде schedule restore.

20. Что восстанавливается из архива DBU?

a) ОС.

b) С лот с данными.

c) ОС и слот с данными.

d) ОС, слот с данными и конфигурация.

21. Зачем нужен ключ доступа?

a) Для включения Диониса.

b) Для выключение Диониса.

c) Для инициализации криптосистемы.

d) Для шифрования туннеля.

22. Откуда загружаются ключи шифрования при работе туннелей?

a) С флешки при старте туннеля.

b) С флешки при старте системы.

c) С жесткого диска при старте туннеля.

d) С дискеты при старте системы.

23. Какие параметры совпадают на хостах, между которыми туннель (выберите два)?

a) Идентификатор туннеля.

b) Локальный IP-адрес.

c) Удаленный IP-адрес.

d) Серия ключей шифрования.

24. Какое правила отбора требуется для того, чтобы отбирать в туннель трафик с хоста 10.1.0.15 в сеть 10.1.0.0/16?

a) permit src 10.1.0.15/16 dst 10.1.0.0/16

b) permit src 10.1.0.0/16 dst 10.1.0.15/43

c) permit src 10.1.0.15/32 dst 10.1.0.0/16

d) Нельзя отбирать такой трафик, так как IP-адрес входит в сеть.

25. Какое действие обязательно при смене ключей шифрования?

a) Сменить идентификатор туннеля.

b) Удалить старые ключи.

c) Сменить ключ доступа.

d) Ничего из вышеперечисленного не обязательно.

26. Как узнать, какой список доступа блокирует пакет?

a) Списком трассировки.

b) Правилом списка доступа с параметром log.

c) Командой tcpdump.

d) Ничем из вышеперечисленного.

27. Как узнать, какой список доступа пропускает пакет?

a) Списком трассировки.

b) Правилом списком доступа с параметром log.

c) Командой tcpdump.

d) Ничем из вышеперечисленного.

28. Как записать в журнал попадание пакета, под определенное правило фильтрации?

a) Списком трассировки.

b) Правилом списка доступа с параметром log.

c) Командой tcpdump.

d) Ничем из вышеперечисленного.

29. Какая команда копирует журналы с трассировкой на флешку?

a) # copy ip log flash0:

b) # copy log: flash0:

c) # copy trace all flash0:log

d) # show ip log export flash0:log

30. Позволяет ли команда tcpdump, сохранять содержимое пакетов в файл?

a) Да, для этого нужно указать параметр trace all в службе журналов.

b) Да, для этого нужно указать параметр log в команде tcpdump.

c) Да, для этого нужно указать имя файла в команде tcpdump.

d) Нет, содержимое только выводится на экран в режиме реального времени.

31. В чем отличие трёх типов команд в режиме configure: уникальные команды, списковые команды, отменяющие команды?

Все другие, Правила отбора, фильтры, no…

Приложение 3. Ответы на контрольные вопросы

Часть 1: 1 – a, c; 2 – b, c; 3 – c; 4 – b; 5 – b, d.

Часть 2: 1 – d; 2 – d; 3 – c; 4 – a, b, d; 5 – a, b.

Часть 3: 1 – a; 2 – a; 3 – c; 4 – c; 5 – c.

Часть 4 1 – c; 2 –d; 3 – a; 4 –c; 5 – b.

Часть 5 1 – c; 2 – c; 3 – a, d; 4 – c; 5 – d.

Часть 6 1 – a; 2 – a; 3 – b; 4 – d; 5 – d.

ВОПРОСЫ ЗИ 1 – 51 Сентябрь 2018

Вопрос

Политика безопасности:

Что верно?

• устанавливает правила обеспечения безопасности организации;

• определяет организационно-техническую систему безопасности внутри организации;

• определяет порядок проведения регламентных работ;

• определяет место каждого служащего (обязанности, ответственность) в системе безопасности.

Вопрос

Угрозы безопасности могут быть реализованы:

Что верно?

• через технические каналы утечки;

• путем несанкционированного доступа;

• через излучения экранов дисплеев.

Вопрос

Угрозы безопасности информации при ее обработке в информационной системе:

Что верно?

• совокупность условий и факторов, создающих опасность: уничтожение, изменение, блокирование, копирование, распространение данных, а также иных несанкционированных действий;

• получение данных через технические каналы утечки;

• копирование путем несанкционированного доступа;

• через бинокль чтение экранов дисплеев.

Вопрос

Дата: 2019-02-02, просмотров: 636.