Существуют различные классификации программных закладок. Рассмотрим наиболее распространенные из них.

Программные закладки можно классифицировать по методу их внедрения в компьютерную систему:

· программно-аппаратные закладки, ассоциированные с аппаратными средствами компьютера (их средой обитания, как правило, является BIOS — набор программ, записанных в виде машинного кода в постоянном запоминающем устройстве — ПЗУ);

· загрузочные закладки, ассоциированные с программами начальной загрузки, которые располагаются в загрузочных секторах (из этих секторов в процессе выполнения начальной загрузки компьютер считывает программу, берущую на себя управление для последующей загрузки самой операционной системы);

· драйверные закладки, ассоциированные с драйверами (файлами, в которых содержится информация, необходимая операционной системе для управления подключенными к компьютеру периферийными устройствами);

· прикладные закладки, ассоциированные с прикладным программным обеспечением общего назначения (текстовые редакторы, утилиты, антивирусные мониторы и программные оболочки);

· исполняемые закладки, ассоциированные с исполняемыми программными модулями, содержащими код этой закладки (чаще всего эти модули представляют собой пакетные файлы, т. е. файлы, которые состоят из команд операционной системы, выполняемых одна за одной, как если бы их набирали на клавиатуре компьютера);

· закладки-имитаторы, интерфейс которых совпадает с интерфейсом некоторых служебных программ, требующих ввод конфиденциальной информации (паролей, криптографических ключей, номеров кредитных карточек);

· замаскированные закладки, которые маскируются под программные средства оптимизации работы компьютера (файловые архиваторы, дисковые дефрагментаторы) или под программы игрового и развлекательного назначения.

Можно выделить закладки в зависимости от времени пребывания в оперативной памяти:1. Резидентного типа - они находятся в памяти постоянно с некоторого момента времени до окончания сеанса работы персонального компьютера (выключения питания или перезагрузки). 2. Нерезидентного типа - они начинают работу по аналогичному событию, но заканчивают ее самостоятельно по истечении некоторого промежутка времени или некоторому событию, при этом выгружая себя из памяти целиком.

Программные закладки можно разделить также и по типу их воздействия на систему:

· Закладки, вносящие произвольные искажения в коды программ, которые находятся в оперативной памяти компьютера (программная закладка первого типа);

· Закладки, переносящие фрагменты информации из одних областей оперативной или внешней памяти компьютера в другие (программная закладка второго типа);

· Закладки, искажающие выводимую на внешние компьютерные устройства или в канал связи информацию, полученную в результате работы других программ (программная закладка третьего типа).

Разновидности программных закладок

Клавиатурные шпионы

Одна из наиболее распространенных, разновидностей программных закладок — клавиатурные шпионы. Такие программные закладки нацелены на перехват паролей пользователей операционной системы, а также на определение их легальных полномочий и прав доступа к компьютерным ресурсам.

Клавиатурные шпионы — явление отнюдь не новое в мире компьютеров. В свое время они разрабатывались и для OS/370, и для UNIX, и для DOS. Их поведение в общем случае является довольно традиционным: типовой клавиатурный шпион обманным путем завладевает пользовательскими паролями, а затем переписывает эти пароли туда, откуда их может без особого труда извлечь злоумышленник. Различия между клавиатурными шпионами касаются только способа, который применяется ими для перехвата пользовательских паролей. Соответственно все клавиатурные шпионы делятся на три типа — имитаторы, фильтры и заместители.

Имитаторы

Клавиатурные шпионы этого типа работают по следующему алгоритму. Злоумышленник внедряет в операционную систему программный модуль, который имитирует приглашение пользователю зарегистрироваться для того, чтобы войти в систему. Затем внедренный модуль (в принятой терминологии — имитатор) переходит в режим ожидания ввода пользовательского идентификатора и пароля. После того как пользователь идентифицирует себя и введет свой пароль, имитатор сохраняет эти данные там, где они доступны злоумышленнику. Далее имитатор инициирует выход из системы (что в большинстве случаев можно сделать программным путем), и в результате перед глазами у ничего не подозревающего пользователя появляется еще одно, но на этот раз уже настоящее приглашение для входа в систему.

Обманутый пользователь, видя, что ему предлагается еще раз ввести пароль, приходит к выводу о том, что он допустил какую-то ошибку во время предыдущего ввода пароля, и послушно повторяет всю процедуру входа в систему заново. Некоторые имитаторы для убедительности выдают на экран монитора правдоподобное сообщение о якобы совершенной пользователем ошибке. Например, такое: “НЕВЕРНЫЙ ПАРОЛЬ. ПОПРОБУЙТЕ ЕЩЕ РАЗ”.

Написание имитатора не требует от его создателя каких-либо особых навыков. Злоумышленнику, умеющему программировать на одном из универсальных языков программирования (к примеру, на языке BASIC), понадобятся на это считанные часы. Единственная трудность, с которой он может столкнуться, состоит в том, чтобы отыскать в документации соответствующую программную функцию, реализующую выход пользователя из системы.

Перехват пароля зачастую облегчают сами разработчики операционных систем, которые не затрудняют себя созданием усложненных по форме приглашений пользователю зарегистрироваться для входа в систему. Подобное пренебрежительное отношение характерно для большинства версий операционной системы UNIX, в которых регистрационное приглашение состоит из двух текстовых строк, выдаваемых поочередно на экран терминала:

login:

password:

Чтобы подделать такое приглашение, не нужно быть семи пядей во лбу. Однако само по себе усложнение внешнего вида приглашения не создает для хакера, задумавшего внедрить в операционную систему имитатор, каких-либо непреодолимых препятствий. Для этого требуется прибегнуть к более сложным и изощренным мерам защиты. В качестве примера операционной системы, в которой такие меры в достаточно полном объеме реализованы на практике, можно привести Windows NT.

Системный процесс WinLogon, отвечающий в операционной системе Windows NT за аутентификацию пользователей, имеет свой собственный рабочий стол — совокупность окон, одновременно видимых на экране дисплея. Этот рабочий стол называется столом аутентификации. Никакой другой процесс, в том числе и имитатор, не имеет доступа к рабочему столу аутентификации и не может расположить на нем свое окно.

После запуска Windows NT на экране компьютера возникает так называемое начальное окно рабочего стола аутентификации, содержащее указание нажать на клавиатуре клавиши <Ctrl>+<Alt>+<Del>. Сообщение о нажатии этих клавиш передается только системному процессу WinLogon, а для остальных процессов, в частности, для всех прикладных программ, их нажатие происходит совершенно незаметно. Далее производится переключение на другое, так называемое регистрационное окно рабочего стола аутентификации. В нем-то как раз и размещается приглашение пользователю ввести свое идентификационное имя и пароль, которые будут восприняты и проверены процессом WinLogon.

Для перехвата пользовательского пароля внедренный в Windows NT имитатор обязательно должен уметь обрабатывать нажатие пользователем клавиш <Ctrl>+<Alt>+<Del>. В противном случае произойдет переключение на регистрационное окно рабочего стола аутентификации, имитатор станет неактивным и не сможет ничего перехватить, поскольку все символы пароля, введенные пользователем, минуют имитатор и станут достоянием исключительно системного процесса WinLogon. Как уже говорилось, процедура регистрации в Windows NT устроена таким образом, что нажатие клавиш <Ctrl>+<Alt>+<Del> проходит бесследно для всех процессов, кроме WinLogon, и поэтому пользовательский пароль поступит именно ему.

Конечно, имитатор может попытаться воспроизвести не начальное окно рабочего стола аутентификации (в котором высвечивается указание пользователю одновременно нажать клавиши <Ctrl>+<Alt>+<Del>), а регистрационное (где содержится приглашение ввести идентификационное имя и пароль пользователя). Однако при отсутствии имитаторов в системе регистрационное окно автоматически заменяется на начальное по прошествии короткого промежутка времени (в зависимости от версии Window NT он может продолжаться от 30 с до 1 мин), если в течение этого промежутка пользователь не предпринимает никаких попыток зарегистрироваться в системе. Таким образом, сам факт слишком долгого присутствия на экране регистрационного окна должен насторожить пользователя Windows NT и заставить его тщательно проверить свою компьютерную систему на предмет наличия в ней программных закладок.

Подводя итог сказанному, можно отметить, что степень защищенности Windows NT от имитаторов достаточно высока. Рассмотрение защитных механизмов, реализованных в этой операционной системе, позволяет сформулировать два необходимых условия, соблюдение которых является обязательным для обеспечения надежной защиты от имитаторов:

· системный процесс, который при входе пользователя в систему получает от него соответствующие регистрационное имя и пароль, должен иметь свой собственный рабочий стол, недоступный другим процессам;

· переключение на регистрационное окно рабочего стола аутентификации должно происходить абсолютно незаметно для прикладных программ, которые к тому же никак не могут повлиять на это переключение (например, запретить его).

К сожалению, эти два условия ни в одной из операционных систем, за исключением Windows NT, не соблюдаются. Поэтому для повышения их защищенности от имитаторов можно порекомендовать воспользоваться административными мерами. Например, обязать каждого пользователя немедленно сообщать системному администратору, когда вход в систему оказывается невозможен с первого раза, несмотря на корректно заданное идентификационное имя и правильно набранный пароль.

Фильтры

Фильтры “охотятся” за всеми данными, которые пользователь операционной системы вводит с клавиатуры компьютера. Самые элементарные фильтры просто сбрасывают перехваченный клавиатурный ввод на жесткий диск или в какое-то другое место, к которому имеет доступ злоумышленник. Более изощренные программные закладки этого типа подвергают перехваченные данные анализу и отфильтровывают информацию, имеющую отношение к пользовательским паролям.

Фильтры являются резидентными программами, перехватывающими одно или несколько прерываний, которые связаны с обработкой сигналов от клавиатуры. Эти прерывания возвращают информацию о нажатой клавише и введенном символе, которая анализируется фильтрами на предмет выявления данных, имеющих отношение к паролю пользователя.

Известны несколько фильтров, созданных специально для различных версий операционной системы DOS. В 1997 г. отмечено появление фильтров для операционных систем Windows 3.11 и Windows 95.

Надо сказать, что изготовить подобного рода программную закладку не составляет большого труда. В операционных системах Windows 3.11 и Windows 95/98 предусмотрен специальный программный механизм, с помощью которого в них решается ряд задач, связанных с получением доступа к вводу с клавиатуры, в том числе и проблема поддержки национальных раскладок клавиатур. К примеру, любой клавиатурный русификатор для Windows представляет собой самый что ни на есть настоящий фильтр, поскольку призван перехватывать все данные, вводимые пользователем с клавиатуры компьютера. Нетрудно “доработать” его таким образом, чтобы вместе со своей основной функцией (поддержка национальной раскладки клавиатуры) он заодно выполнял бы и действия по перехвату паролей. Тем более, что во многих учебных пособиях и руководствах пользователя операционных систем Windows имеются исходные тексты программных русификаторов клавиатуры. “Перепрофилировав” этот русификатор так, чтобы он взял на себя выполнение функций клавиатурного шпиона, его можно встроить перед настоящим русификатором или после него, и в результате вся информация, вводимая пользователем с клавиатуры, пойдет и через клавиатурного шпиона. Таким образом задача создания фильтра становится такой простой, что не требует наличия каких-либо специальных знаний у злоумышленника. Ему остается только незаметно внедрить изготовленную им программную закладку в операционную систему и умело замаскировать ее присутствие.

В общем случае можно утверждать, что если в операционной системе разрешается переключать клавиатурную раскладку во время ввода пароля, то для этой операционной системы возможно создание фильтра. Поэтому, чтобы обезопасить ее от фильтров, необходимо обеспечить выполнение следующих трех условий:

· во время ввода пароля переключение раскладок клавиатуры не разрешается;

· конфигурировать цепочку программных модулей, участвующих в работе с паролем пользователя, может только системный администратор;

· доступ к файлам этих модулей имеет исключительно системный администратор.

Соблюсти первое из этих условий в локализованных для России версиях операционных систем принципиально невозможно. Дело в том, что средства создания учетных пользовательских записей на русском языке являются неотъемлемой частью таких систем. Только в англоязычных версиях систем Windows NT и UNIX предусмотрены возможности, позволяющие поддерживать уровень безопасности, при котором соблюдаются все 3 перечисленные условия.

Заместители

Заместители полностью или частично подменяют собой программные модули операционной системы, отвечающие за аутентификацию пользователей. Подобного рода клавиатурные шпионы могут быть созданы для работы в среде практически любой многопользовательской операционной системы. Трудоемкость написания заместителя определяется сложностью алгоритмов, реализуемых подсистемой аутентификации, и интерфейсов между ее отдельными модулями. Также при оценке трудоемкости следует принимать во внимание степень документированности этой подсистемы. В целом можно сказать, что задача создания заместителя значительно сложнее задачи написания имитатора или фильтра. Поэтому фактов использования подобного рода программных закладок злоумышленниками пока отмечено не было. Однако в связи с тем, что в настоящее время все большее распространение получает операционная система Windows NT, имеющая мощные средства защиты от имитаторов и фильтров, в самом скором будущем от хакеров следует ожидать более активного использования заместителей в целях получения несанкционированного доступа к компьютерным системам.

Поскольку заместители берут на себя выполнение функций подсистемы аутентификации, перед тем как приступить к перехвату пользовательских паролей они должны выполнить следующие действия:

· подобно компьютерному вирусу внедриться в один или несколько системных файлов;

· использовать интерфейсные связи между программными модулями подсистемы аутентификации для встраивания себя в цепочку обработки введенного пользователем пароля.

Для того чтобы защитить систему от внедрения заместителя, ее администраторы должны строго соблюдать адекватную политику безопасности. И что особенно важно, подсистема аутентификации должна быть одним из самых защищенных элементов операционной системы. Однако, как показывает практика, администраторы, подобно всем людям, склонны к совершению ошибок. А, следовательно, соблюдение адекватной политики безопасности в течение неограниченного периода времени является невыполнимой задачей. Кроме того, как только заместитель попал в компьютерную систему, любые меры защиты от внедрения программных закладок перестают быть адекватными, и поэтому необходимо предусмотреть возможность использования эффективных средств обнаружения и удаления внедренных клавиатурных шпионов. Это значит, что администратор должен вести самый тщательный контроль целостности исполняемых системных файлов и интерфейсных функций, используемых подсистемой аутентификации для решения своих задач.

Но и эти меры могут оказаться недостаточно эффективными. Ведь машинный код заместителя выполняется в контексте операционной системы, и поэтому заместитель может предпринимать особые меры, чтобы максимально затруднить собственное обнаружение. Например, он может перехватывать системные вызовы, используемые администратором для выявления программных закладок, с целью подмены возвращаемой ими информации. Или фильтровать сообщения, регистрируемые подсистемой аудита, чтобы отсеивать те, которые свидетельствуют о его присутствии в компьютере.

Трояны

Троянской программой (троянцем, или троянским конем) называется:

· программа, которая, являясь частью другой программы с известными пользователю функциями, способна втайне от него выполнять некоторые дополнительные действия с целью причинения ему определенного ущерба;

· программа с известными ее пользователю функциями, в которую были внесены изменения, чтобы, помимо этих функций, она могла втайне от него выполнять некоторые другие (разрушительные) действия.

Таким образом, троянская программа — это особая разновидность программной закладки. Она дополнительно наделена функциями, о существовании которых пользователь даже не подозревает. Когда троянская программа выполняет эти функции, компьютерной системе наносится определенный ущерб. Однако то, что при одних обстоятельствах причиняет непоправимый вред, при других — может оказаться вполне полезным. К примеру, программу, которая форматирует жесткий диск, нельзя назвать троянской, если она как раз и предназначена для его форматирования (как это делает команда format операционной системы DOS). Но если пользователь, выполняя некоторую программу, совершенно не ждет, что она отформатирует его винчестер, — это и есть самый настоящий троянец.

Короче говоря, троянской можно считать любую программу, которая втайне от пользователя выполняет какие-то нежелательные для него действия. Эти действия могут быть любыми — от определения регистрационных номеров программного обеспечения, установленного на компьютере, до составления списка каталогов на его жестком диске. А сама троянская программа может маскироваться под текстовый редактор, под сетевую утилиту или любую программу, которую пользователь пожелает установить на свой компьютер.

Рассмотрим наиболее известные примеры троянских программ.

Back Orifice

Троянский конь Back Orifice (BO) по своей сути является достаточно мощной утилитой удаленного администрирования компьютеров в сети. Back Orifice является системой удаленного администрирования, позволяющей пользователю контролировать компьютеры при помощи обычной консоли или графической оболочки. В локальной сети или через Internet, BO “предоставляет пользователю больше возможностей на удаленном Windows-компьютере, чем имеет сам пользователь этого компьютера” - сказано в рекламном объявлении на одной из хакерских Web-страниц.

Единственная особенность этой программы заставляет классифицировать ее как вредную троянскую программу: отсутствие предупреждения об инсталляции и запуске. При запуске троянец устанавливает себя в системе и затем следит за ней, при этом пользователю не выдается никаких сообщений о действиях троянца в системе. Более того, ссылка на троянца отсутствует в списке активных приложений. В результате "пользователь" этой троянской программы может и не знать о ее присутствии в системе, в то время как его компьютер открыт для удаленного управления.

Троянец распространяется как пакет из нескольких программ и документации. Все программы написаны на C++ и компилированы Microsoft Visual C++. Все программы имеют формат Portable Executable и могут выполняться только в среде Win32.

Основной программой в пакете является BOSERVE.EXE (затем этот файл может быть обнаружен под различными именами) - это основная "серверная" компонента троянца, которая ждет вызовов от удаленных "клиентов".

Вторым файлом является BOCONFIG.EXE, конфигурирующая "сервер" и позволяющая "прикрепить" BOSERVE.EXE к каким-либо другим файлам (как это делают вирусы). При запуске таких приложений вирус "выкусывает" их из зараженного файла и запускает на выполнение без каких-либо побочных эффектов.

В пакете также присутствуют две "клиентские" утилиты (консоль и графический интерфейс), они позволяют "клиенту" управлять удаленным "сервером". Еще две программы являются утилитами компрессии/декомпрессии файлов - они используются для копирования файлов с/на удаленный "сервер".

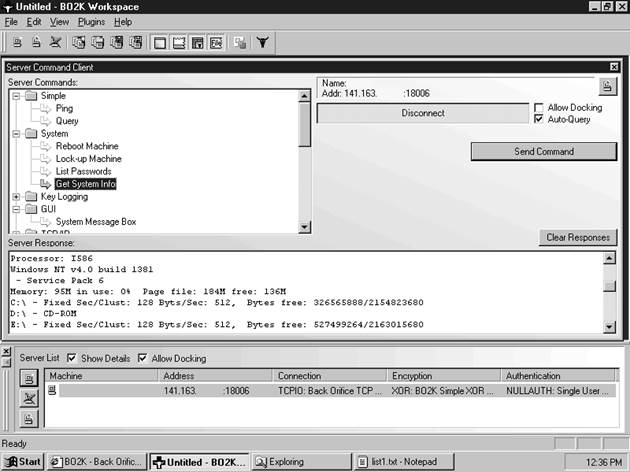

Рис. 1. Рабочее окно программы Back Orifice 2000

При запуске троянец инициализирует сокеты Windows, создает файл WINDLL.DLL в системном каталоге Windows, определяет адреса нескольких Windiows API, ищет свою копию в памяти и выгружает ее из памяти, если таковая обнаружена (т.е. обновляет свою версию). Затем троянец копирует себя в системный каталог Windows и регистрирует в реестре как автоматически запускаемый процесс:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices.

Затем троянец перехватывает один из сокетов Windows (по умолчанию - сокет 31337) и остается в памяти Windows как скрытое приложение (т.е. без активного окна и ссылки в списке приложений). Основная процедура перехвата сообщений затем ждет команд от удаленного клиента. Сокеты команды передаются в зашифрованном виде. В зависимости от команды троянец выполняет следующие действия:

· высылает имена компьютера, пользователя и информацию о системе: тип процессора, размер памяти, версия системы, установленные устройства и т.п.;

· разрешает удаленный доступ к дискам (share);

· ищет файл на дисках;

· посылает/принимает файл, уничтожает, копирует, переименовывает, исполняет любой файл;

· создает/уничтожает каталог;

· упаковывает/распаковывает файл;

· отключает текущего пользователя от сети;

· завешивает компьютер;

· высылает список активных процессов;

· выгружает указанный процесс;

· подключается к сетевым ресурсам;

· получает и отправляет кешированные пароли (которые использовались пользователем в течение текущего сеанса), ищет пароль для ScreenSaver (расшифровывает и отправляет);

· выводит MessageBox;

· читает/модифицирует системный реестр;

· открывает/перенаправляет другие сокеты TCP/IP;

· поддерживает протокол HTTP и эмулирует Web-сервер (т.е. троянцем можно управлять при помощи браузера);

· проигрывает звуковые файлы;

· перехватывает, запоминает и затем высылает строки, вводимые с клавиатуры в момент подсоединения компьютера к сети;

и т.д.

Троянец также позволяет расширить список своих функций при помощи подключаемых ресурсов (plug-in). Они могут быть переданы на "сервер" и инсталлированы там как часть троянца и в дальнейшем могут выполнять практически любые действия на пораженном компьютере.

NetBus

NetBus - это вирус из серии backdoor. Вирусы этого типа, попав на компьютер (та часть, которая попадает на компьютер жертвы называется сервером) и заразив его, резервируют под себя порт и добавляют себя в автозагрузку, если это указано в их программе. После этих действий злоумышленник (владеющий клиентом или центром управления) может подключиться к этому компьютеру (если знает его IP-адрес, а в некоторых случаях требуется и пароль к серверу) и делать с компьютером, что душе угодно (это ограничивается лишь фантазией и возможностями вируса). Таким образом, сервер становится "глазами" и "руками" на компьютере жертвы.

NetBus более прост в обращении по сравнению с Back Orifice.

Оригинальный пакет NetBus`а содержит в себе следующие файлы:

· NetBus.exe - клиент (центр управления)

· Patch.exe - сервер. Он написан на Inprise Delphi.

· NetBus.rtf - описание NetBus`а автором.

Чтобы заразить компьютер, требуется запустить на компьютере жертвы сервер NetBus`а (Patch.exe). Запустить его можно, как обычную консольную программу или как CGI-приложение (из web-браузера). Сервер можно запускать со следующими ключами:

· /noadd - для одноразового использования NetBus`а. Сервер только загружает себя только в оперативную память, не копирует себя в папку с Windows и не добавляет свой ключ в реестр

· /port:х – указывает, на какой надо сесть порт (по умолчанию 12345), где х - номер порта. Этот ключ появился в версии 1.7.

· /pass:х - назначает пароль для доступа к серверу, где х - пароль

· /remove - удаляет сервер из оперативной памяти и ключ в реестре для автозагрузки (сам сервер не удаляется из папки с Windows)

После запуска Patch.exe сервер копирует себя в папку с Windows (NetBus написан под Windows NT/9x), создает там файл своей конфигурации Patch.ini и файл KeyHook.dll. Далее сервер добавляет ключ в реестр для своей автозагрузки при каждом запуском Windows.

Ключ: [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

Параметр: Patch

Значение параметра: C:\Windows\Patch.exe /nomsg

Стоит заметить, что если имя сервера имело другое название (например, cool.exe), то соответственно и файлы в папке с Windows будут иметь название cool, а значение в ключе реестра имя параметра изменится тоже на cool!!! Достойно внимания еще то, что если запустить сервер без ключей (/port или /pass), то в реестре создается ключ, соответствующий имени сервера, (например, HKEY_CURRENT_USER\PATCH\), а если с ключами то создается файл конфигурации Patch.ini (где хранится пароль, порт и т.д.).

Далее cервер открывает socket в режиме ожидания на указанном порту и ждет подключения клиента. Когда происходит попытка подключиться к этому порту, то NetBus сообщает, что это собственно он и выдает свою версию. И если пароль не назначен, то происходит соединение. Доступ к серверу разрешается по 4444 порту.

NetBus использует для связи двух компьютеров протокол TCP и не шифрует пакеты данных, как Back Orifice.

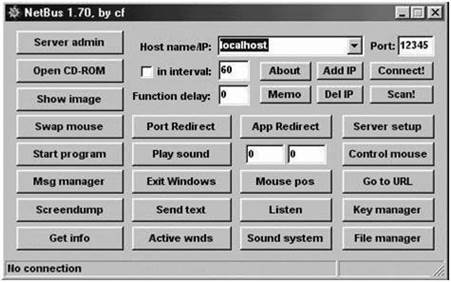

Рис. 2. Рабочее окно программы NetBus 1.7.

Опишем вкратце функциональные возможности программы:

· Host name/IP - задание имени хоста или IP-адреса жертвы.

· Port – порт, на котором висит сервер.

· Connect!/Cancel - присоединиться/отсоединиться от компьютера

· Scan! - просканировать диапазон адресов на наличие на них сервера NetBus.

· About – раздел «О программе».

· Memo – раздел «Записная книжка».

· Add IP - запомнить введенный IP-адрес.

· Del IP - удалить введенный IP-адрес.

· Server admin - администрирование сервером NetBus`а. Можно добавить/удалить IP-адреса, с которых можно подсоединиться к серверу, выгрузить сервер из оперативной памяти или удалить его.

· Open CD-ROM/Close CD-ROM - выдвинуть/задвинуть каретку CD-ROM’a. Можно задать интервал выезжания (поставив галочку возле in interval) и количество выездов (Function delay).

· Show images - показать изображение (в BMP/JPG-формате). Требуется ввести его адрес.

· Swap mouse/Restore mouse - поменять/вернуть клавиши мыши местами.

· Start program - запускает программу по указанному адресу.

· Msg manager - позволяет отсылать на зараженный компьютер сообщения и присылать ответы на них.

· Screendump - делает снимок экрана и отсылает на компьютер с клиентом.

· Get info - информация о компьютере жертвы.

· Port redirect - перенаправление на произвольном компьютере произвольного порта.

· Play sound - проиграть WAV-файл.

· Exit Windows - позволяет отлогинить пользователя, перезагрузить или выключить компьютер.

· Send text - если в это время находятся активные поля для ввода текста, то туда вставится набранный текст.

· Active wnds - список активных окон. Можно удалить или сделать активными приведенные в списке окна.

· App redirect - перенаправление ввода-вывода консольного приложения на заданный порт.

· Mouse pos - установка мыши на координаты заданные в верхних полях.

· Listen - в появившемся окне выводятся все нажатия клавиш и возможно нажатие некоторых функциональных клавиш.

· Sound system - позволяет изменить звуковые настройки и прослушать музыку, которая воспроизводится на компьютере.

· Server setup - позволяет настроить сервер (например, поставить пароль).

· Control mouse/Stop control - включить/выключить слежку за координатами мышки на компьютере жертвы.

· Go to URL - открыть назначенный URL в браузере, назначенном по умолчанию.

· Key manager - назначает воспроизведение звуков при нажатии клавиш, заблокировать/разблокировать выбранные клавиши или всю клавиатуру в целом.

· File manager - управление файловой системой компьютера с сервером (чтение/запись/удаление файлов).

D.I.R.T.

Система D.I.R.T., согласно официальной политике компании Codex Data Systems Inc., разработавшей ее, предназначается для использования исключительно правоохранительными органами и имеет стоимость, в зависимости от конфигурации, от 2 до 200 тысяч долларов. Независимые же эксперты утверждают, что по функциональности система D.I.R.T. ненамного превосходит широко известные бесплатные хакерские программы такие как Back Orifice.

По утверждению разработчиков, D.I.R.T. используется для борьбы с терроризмом, детской порнографией и распространением наркотиков. Однако специалисты видят серьезную опасность в применении столь мощной системы мониторинга и удаленного администрирования для промышленного шпионажа и ведения информационной войны.

Вопреки маркетинговой политике компании Codex Data Systems, многие называют D.I.R.T. не иначе, как троянской программой. Антивирусные компании с самого момента появления D.I.R.T. в 1998 году находятся в замешательстве и не знают, как реагировать на данный факт. Некоторые из них все же пошли на решительный шаг и включили D.I.R.T. в свои вирусные базы. Так, например, антивирусные программы производства "Лаборатории Касперского" и Trend Micro определяют файл coredll.dat, являющийся компонентом D.I.R.T., как троянскую программу под названием Trojan.PSW.Johar, или просто JOHAR. Кроме того, клиентская часть D.I.R.T., устанавливаемая на компьютер, являющийся объектом контроля, имеет по умолчанию такие же файлы, что и JOHAR - desktop.exe, desktop.log and desktop.dll.

Принципы работы D.I.R.T.

Система состоит из клиентской и серверной частей. Основные функции программы - это перехват всех нажатий клавиш и невидимая отсылка информации на заданный адрес электронной почты, который контролируется командным центром D.I.R.T. При этом отсутствует необходимость в физическом доступе к клиентскому компьютеру. Дополнительные возможности D.I.R.T. включают удаленный доступ к файлам через Интернет или локальную сеть, удаленное управление системой (запуск программ, редактирование реестра и др.), возможность перехвата информации в режиме реального времени, удаленный захват экрана и звука (если к клиентскому компьютеру подключен микрофон).

Основой клиентской части является "жучок", встроенный для маскировки в какой-либо обычный исполнимый файл или документ Microsoft Office. При запуске или открытии "зараженного" файла, жучок активизируется и невидимо устанавливается в системе. В его задачи входит перехват нажатий клавиш, выполнение команд, поступающих от серверной части, отправка зашифрованных файлов отчета на заданный адрес электронной почты.

Дата: 2019-12-22, просмотров: 434.