Вопросы:

Характеристика причин влияющих на надежность ЛВС

Средства для мониторинга ЛВС.

Средства обеспечения надежности кабельной системы.

Защита от отключения электропитания.

Предотвращение потерь из - за сбоя дисковых систем.

Защита от компьютерных вирусов.

Средства контроля данных.

Криптографические методы защиты.

Сравнительная характеристика средств защиты информации.

1 вопрос.

Наряду с повышением производительности ЛВС первоочередными являются задачи обеспечения надежности сети. Основными причинами, влияющими на бесперебойную работу ЛВС, являются:

Сбои оборудования, вызванные:

нарушениями работы сетевого кабеля;

отключением электропитания;

отказом дисковых систем и систем архивации данных;

нарушением работы серверов, рабочих станций.

Некорректная работа программного обеспечения (ПО), приводящая к потере или порче данных из-за:

ошибок в прикладном или сетевом ПО;

заражения систем компьютерными вирусами.

Несанкционированный доступ, копирование или изменение информации (случайные или умышленные), приводящие к:

искажению, либо уничтожению данных;

ознакомлению посторонних лиц с информацией, составляющей тайну.

Ошибки обслуживающего персонала.

Универсального решения, исключающего все перечисленные причины, нет. Однако разработаны и применяются технические средства и административные меры, позволяющие риск потери данных или несанкционированного доступа свести к минимуму.

Вопрос.

Средства мониторинга ЛВС и обнаружения в ее работе «узких мест» можно подразделить на два основных класса: стратегические и тактические.

Назначение стратегических средств состоит в контроле за параметрами функционирования всей сети и решения проблем конфигурирования ЛВС.

Назначение тактических средств — мониторинг и устранение неисправностей сетевых устройств и сетевого кабеля.

К стратегическим средствам относятся:

системы управления сетью;

встроенные системы диагностики;

распределенные системы мониторинга;

средства диагностики серверов.

К тактическим средствам относят различные виды тестирующих устройств (тестеры и сканеры сетевого кабеля), а также устройства для комплексного анализа работы сети - анализаторы протоколов.

Тестирующие устройства помогают администратору обнаружить неисправности сетевого кабеля и разъёмов, а анализаторы протоколов — получать информацию об обмене данными в сети. Кроме того, к этой категории средств относят специальное ПО, позволяющее в режиме реального времени получать подробные отчеты о состоянии работы ЛВС.

Вопрос.

Причину и место повреждения кабельной системы позволяют установить сканеры сетевого кабеля. Наиболее универсальными являются сканеры фирмы Microtest, с помощью которых можно тестировать основные виды сетевых кабелей следующих стандартов:

IEEE 802.3 Ethernet (10BASE-5 — толстый кабель, 10BASE-2 — тонкий кабель, 10BASE-T — витая пара);

IEEE 802.4 Arcnet

IEEE 802.5 Token Ring.

Надежность кабельной системы зависит и от качества самого сетевого кабеля. В соответствии с международным стандартом ANSI/EIA/TIA -568 в современных ЛВС рекомендуется использовать сетевые кабели 3-х уровней (кабель уровня 1 — телефонный, уровня 2 — используется для передачи малых объемов данных с небольшой скоростью).

4 вопрос.

В настоящее время наиболее надежным средством предотвращения потерь информации является установка источников бесперебойного питания. На российском рынке наибольшее распространение получили источники бесперебойного питания фирмы American Power Conversion (APC). Такие мощные модели, как Smart-UPS 2000 фирмы APC, поддерживают работу ПК в течение 3-4 часов после отключения электроэнергии.

За рубежом крупные компании устанавливают резервные линии электропитания, подключенные к разным подстанциям, и при выходе из строя одной из них, электричество подается с другой.

5 вопрос.

Согласно исследованиям, проведенным в США, при полной потери информации на магнитных носителях вследствие сбоя компьютерной системы в первые три дня, из общего числа потерпевших объявляют о своем банкротстве 60% фирм и в течение года — 90% из оставшихся. В России пока не существует полностью безбумажных технологий и последствия сбоя не будут столь трагическими. Однако системам восстановления данных уделяется достаточно большое внимание.

В настоящее время для восстановления данных при сбоях применяется два способа:

использование дублирующих друг друга зеркальных дисков;

организация надежной и эффективной системы архивации.

Использование зеркальных дисков иначе называют RAID - архитектурой (Redundant Arrays of Inexpensive Disks), которая предусматривает хранение избыточной информации (Parity), используемой для быстрого восстановления данных при сбое любого из дисков. Для реализации Raid - архитектуры используется специальная плата Raid - контроллера, соединяющего с помощью специального интерфейса с МД и снабженного специальной системой диагностики контроля данных, а также быстрого восстановления данных после сбоя. В производстве Raid - контроллеров лидирующее положение занимают фирмы Micropolis, Dynatek.

Организация надежной и эффективной системы архивации — еще одна важная задача по обеспечению сохранности информации в сети. В больших ЛВС для организации резервного копирования используют специализированный архивационный сервер. Одной из наиболее эффективных аппаратных систем является семейство архивационных серверов Storage Express фирмы Intel.

Сервер Storage Express подключается непосредственно к сетевому кабелю и служит для архивации данных, поступающих с любого из сетевых серверов и рабочих станций. При архивации выполняется двукратное сжатие данных. Соответствующее сетевое ПО — пакет Central Console — позволяет администратору управлять режимом копирования.

Вопрос.

Особую опасность работе сети представляют компьютерные вирусы. По оценке специалистов инженерного корпуса армии США, при обнаружении и уничтожении в вычислительных сетях военного ведомства вируса «Сатанинский жук» затраты составляли 12000$ в час. Наиболее часто для борьбы с компьютерными вирусами применяются антивирусные программы, реже аппаратные средства.

Одним из самых мощных программных средств защиты от вирусов в ЛВС является ПО LANDest Visus Protect фирмы Intel, базирующееся на сетевом сервере. Устанавливаемая на рабочих станциях резидентная программа занимает всего 4 Кбайта. Сканирование файлов происходит в режиме реального времени. При обнаружении вируса LANDest Visus Protect в автоматическом режиме регулярно связывается со специальной BBS фирмы Intel, откуда получает информацию о шаблонах новых вирусов.

Вероятность занесения компьютерного вируса снижает применение бездисковых рабочих станций, особенно без НГМД.

Вопрос.

Распространенным средством ограничения доступа в ЛВС является система паролей. Однако оно ненадежно, так как такую защиту достаточно легко взломать, либо подсмотреть пароль, либо войти в систему путем перебора паролей. Более надежное решение состоит в организации контроля доступа в помещения или к конкретному компьютеру в ЛВС с помощью различных видов идентификационных пластиковых карточек. Существует два вида карточек:

с магнитной полосой;

микропроцессорные карточки.

Использование карточек с магнитной полосой нецелесообразно, так как имея недорогое считывающее устройство для перенесения информации на «чистую» карточку, ее можно легко подделать.

Более высокую надежность имеют микропроцессорные карточки. Их надежность обусловлена в первую очередь невозможностью копирования или подделки кустарным способом. Установка специального считывающего устройства МП-карточек возможна не только на входе в помещение, где расположены компьютеры, но и на рабочих станциях и серверах ЛВС. Стоимость изготовления таких карточек составляет 4-6 $ (карточек с магнитной полосой 0,3-0,5$), а стоимость устройства считывания — порядка 150 - 200$.

8 вопрос.

Для предотвращения ознакомления с компьютерной информацией лиц, не имеющих к ней доступа, чаще всего используется шифрование данных при помощи определенных ключей.

Существуют следующие виды шифрования:

Шифрование с помощью личных ключей :

подстановочные;

перестановочные.

Стандарт шифрования данных.

Шифрование с ключами общего назначения.

Подстановочные методы шифрования:

Моноалфавитный. Суть — буквы алфавита заменяются буквами другого алфавита.

Например : А Б В Г Д Ж З И К

ж з к л м н о п р

Полиалфавитный шифр. Предполагает использование множества шифрующих алфавитов, которые используются циклически. При этом используется ключ длинее, нежели исходный текст.

Перестановочные шифры. Суть перестановочных шифров заключается в том, что в слове (сообщении), полученном в результате шифрования, буквы остаются прежними, а меняется только порядок.

Пример. Слово «море» используется как ключ. Ключ использован для нумерации колонок. Колонка один помещается под ключом, буква которого ближе всего к началу алфавита. Исходный текст затем записывается как последовательность строк под ключом. Шифр далее читается по колонкам, начиная с колонки ключ которой наименьший в алфавите. Фраза «изучай шифры» размещается следующим образом:

м о р е

2 3 4 1

и з у ч

а й ш

и ф р ы

Получается следующая шифровка:

чшыиаизйфу р

в реальных сетях подстановочные и перестановочные методы шифрования используются одновременно. Причем при формировании шифрованных данных подстановка и перестановка могут использоваться неоднократно. Эта идея использована в стандарте шифрования данных (СШД), разработанным в 1977 году министерством торговли и Национальным бюро стандартов США.

Еще одним широко распространенным способом шифрования является шифрование данных с ключами общего назначения. Сеть способа заключается в том, что для шифрования данных используются два положительных простых числа Е и N. На основе Е и N можно вычислить D, которое используется для дешифрации текста в исходный.

Сейчас на рынке представлено большое разнообразие устройств шифрования данных. Приблизительно 50% всех устройств ориентировано на использование стандарта СШД, достаточно много используют ключи общего назначения.

Процесс шифрования выполняется на уровне представления данных.

Сравнительная характеристика методов шифрования представлена в таблице 8.1.

Таблица 8.1

Сравнительная характеристика методов шифрования

| Параметры сравнений | Наименование метода | ||

| DES | ГОСТ 28147-89 | RSA | |

| Длина ключа | 56 бит | 256 бит | 300-600 бит |

| Скорость шифрования | 10-20 Кбайт / с | 50-70 Кбайт / с | 300-500 Кбайт / с |

| Криптостойкость операции | 1017 | 1017 | 1023 |

| Реализация | программная и аппаратная | в основном аппаратная | программная и аппаратная |

Вопрос.

Для обеспечения надежной и безопасной работы сложных ЛВС необходимо комплексное применение всех мер безопасности с учетом специфики задач конкретной организации.

Согласно обследованию, проведенному DataPro Information Service Group в 1992 году среди 1153 американских и канадских фирм, использующих ЛВС на базе ПК с числом пользователей от 20 до 500, наиболее часто (84% всех фирм) для обеспечения безопасности применяются антивирусные программы. Значительно реже используются более дорогие виды защиты — автоматическое резервное копирование (27%), контроль доступа (27%) и шифрование данных (22%).

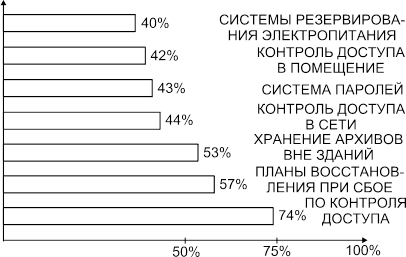

Приведенные цифры являются средними, их значение может существенно колебаться, в зависимости от сферы применения ЛВС. На рис. 8.1 представлена сравнительная характеристика частоты использования средств безопасности данных в сетях Североамериканских банков.

Рис.8.1.

Л и т е р а т у р а

Япаров Т. Г. Надёжность и безопасность в ЛВС: комплексный подход // Мир ПК. - 1994. - №4. - с. 76 - 80.

Джиббе М. Службы защиты данных в NetWare 4.0 // Сети. - 1994. - №6.

Вопросы для самоконтроля

Назовите средства, обеспечивающие надёжность сети в случае сбоев оборудования.

Каким образом обезопасить сеть в случае некорректной работы ПО?

Какие средства от несанкционированного доступа в сети вы знаете?

Дата: 2019-12-10, просмотров: 417.