Специальность 090104 «Комплексная защита объектов информатизации»

Лекция № 1

Программные и аппаратные механизмы защиты

Многие механизмы защиты могут быть реализованы как на программном, так и на аппаратном уровне, однако более стойкими считаются аппаратные реализации. Это связано со следующими причинами:

1. Целостность программной защиты легко нарушить, это дает возможность злоумышленнику изменить алгоритм функционирования защиты необходимым образом, например, заставить процедуру контроля электронно-цифровой подписи всегда выдавать верные результаты. Нарушить целостность аппаратных реализаций зачастую невозможно в принципе в силу технологии их производства.

2. Стоимость аппаратных средств защиты во многом повышается благодаря сокрытию защитных механизмов на аппаратном уровне, злоумышленник при этом не может их исследовать в отличие от программной защиты.

Программно-аппаратные средства идентификации и аутентификации пользователей

Парольные подсистемы идентификации и аутентификации

Реализуются в открытых компьютерных системах. Являются наиболее распространенными. В качестве идентификации используется Login (имя пользователя), в качестве аутентификации – секретный пароль.

Преимущества: дешевизна, возможность использовать во всех компьютерных системах.

Недостаток: самые уязвимые ко взлому:

- перебор пароля в интерактивном режиме;

- подсмотр, кража из общедоступного места;

- возможность преднамеренной передачи пароля другому лицу;

- кража БД учетных записей из общедоступного места;

- перехват вводимого пароля путем внедрения в КС программных закладок;

- перехват паролей передаваемых по сети;

- возможность применения социального инжиниринга.

Большинство минусов, свойственных парольным системам, связано с наличием человеческого фактора, который проявляется в том, что пользователи склонны выбирать легкозапоминаемые пароли, а сложнозапоминаемые стараются где-то записать.

Для уменьшения влияния человеческого фактора требуется реализовать ряд требований к подсистеме парольной аутентификации.

Требования:

1. задавание минимальной длины пароля для затруднения перебора паролей в лоб;

2. использование для составления пароля различных групп символов для усложнения перебора;

3. проверка и отбраковка паролей по словарю;

4. установка максимальных и минимальных сроков действия паролей;

5. применения эвристических алгоритмов, бракующих нехорошие пароли;

6. определение попыток ввода паролей;

7. использование задержек при вводе неправильных паролей;

8. поддержка режима принудительной смены пароля;

9. запрет на выбор паролей самим пользователем и назначение паролей администратором, формирование паролей с помощью автоматических генераторов стойких паролей.

Количественная оценка стойкости парольной защиты

А – мощность алфавита символов, из которых состоит пароль;

L – длина пароля;

V – скорость перебора паролей злоумышленником;

T – срок действия паролей;

P – вероятность подбора паролей злоумышленником за время t, меньшее срока действия паролей

Лекция №2

Хранение аутентифицирующей информации в открытых компьютерных системах. Типовые схемы хранения ключевой информации. Защита БД аутентификации.

При работе с открытыми КС необходимо обеспечить защиту аутентифицирующей информации, хранимой в КС. В открытых КС часто отсутствуют внешние максимально защищенные от НСД устройства, хранящие аутентифицирующую информацию, и данную информацию, используемую для аутентификации, приходится хранить в реальном объекте файловой системы (БД аутентификации).

Эту информацию необходимо защищать от 2 основных видов угроз:

- угроза непосредственного доступа злоумышленника к БД аутентификации с целью ее копирования, модификации, удаления;

- угроза несанкционированного изучения БД аутентификации.

Защита от первого вида угрозы реализуется, как правило, на уровне ядра ОС путем ограничения доступа к той БД аутентификации всех субъектов, за исключением привилегированных. Либо защита от данного вида угроз реализуется путем определения дискреционной политики безопасности. Однако, как правило, способы защиты от угроз первого вида не работают корректно и их можно обойти, используя существующие уязвимости.

Поэтому при защите БДА большее внимание уделяется защите от несанкционированного исследования их содержимого.

Методы:

1). Шифрование

Такой подход к закрытию содержимого БД аутентификации не является стойким, так как:

1. Шифрование должно быть на ключах, которые необходимо хранить. Хранение в операционной системе недопустимо.

2. При аутентификации пользователя необходимо расшифровать пароль, тем самым нарушить его секретность. Такой способ также уязвим к атакам, например, к атакам, заключенным в пошаговом исследовании процесса аутентификации с помощью известных отладчиков.

2). Хэширование

Для защиты от исследования БДА используется две типовых схемы хранения ключевой информации:

Схема 1

Пусть пользователь с N i имеет идентификатор  и ключ идентификации

и ключ идентификации  , тогда первая типовая схема предполагает наличие в БД аутентификации двух основных полей:

, тогда первая типовая схема предполагает наличие в БД аутентификации двух основных полей:

| № | Информация для идентификации | Информация для аутентификации |

| 1 | ID1 | E1 |

| 2 | ID2 | E2 |

| … | ||

| n | IDn | En |

– функция хэширования. Функция

– функция хэширования. Функция  должна удовлетворять следующим свойствам:

должна удовлетворять следующим свойствам:

1). Необратимостью: восстановить  возможно было бы только полным перебором

возможно было бы только полным перебором

2). Вероятность совпадения хэшей 2 произвольно взятых сообщений должна быть чрезмерно мала, если длина сообщения меньше длины хэша, то вероятность должна быть равна нулю.

3) Рассеивание – при малейшем изменении сообщения его хэш должен существенным образом изменяться.

При использовании такой схемы хранения ключевой информации, ОС в явном виде не знает те ключи, пароли, которые используются пользователем для входа в систему.

Алгоритм аутентификации пользователя будет выглядеть следующем образом:

Пользователь вводит идентификатор при входе в систему. Подсистема аутентификации ищет наличие данного идентификатора в БД аутентификации. Если данный идентификатор не найден, то идентификация отклоняется. Если же введенный идентификатор равен некому  , то подсистема аутентификации извлекает

, то подсистема аутентификации извлекает  , соответствующий ему. Далее пользователь вводит пароль k. Подсистема аутентификации вычисляет

, соответствующий ему. Далее пользователь вводит пароль k. Подсистема аутентификации вычисляет  . Если

. Если  , то аутентификация принимается.

, то аутентификация принимается.

Недостатком данной схемы является то, что достаточно часто закрытые образы паролей формируются как  . Тогда пользователи, имеющие одинаковые пароли, будут иметь одни и те же хэши. Злоумышленник, обнаружив подобную ситуацию, может сделать вывод, что пользователи используют одинаковые пароли.

. Тогда пользователи, имеющие одинаковые пароли, будут иметь одни и те же хэши. Злоумышленник, обнаружив подобную ситуацию, может сделать вывод, что пользователи используют одинаковые пароли.

Для устранения этого вводится вторая схема аутентификации.

Схема 2

Вторая типовая схема предполагает хранение вместе с идентификатором  случайной информации

случайной информации  , формирующейся при создании учетной записи.

, формирующейся при создании учетной записи.  называется символом привязки.

называется символом привязки.

| № | Информация для идентификации | Информация для аутентификации |

| 1 | ID1 , S1 | E1 |

| 2 | ID2, S2 | E2 |

| … | ||

| n | IDn, Sn | En |

В этом случае хэши будут различны. Данная схема используется в системах класса Unix.

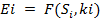

Хэш NTLM

Хэш NTLM имеет длину 16 байт. Каждому из паролей длины меньшей или равной 16 символов соответствует единственный хэш NTLM, по которому ОС будет определять корректность его ввода пользователем. Однако если выбрать пароли больше 17 символов, то для них найдутся другие с длинной меньше или равной 16 символам, которые будут иметь тот же самый хэш. В этом случае ОС будет пускать пользователя на пароле меньшей длины. Есть вероятность, что длина таких паролей будет очень мала. Поэтому в целях безопасности использование паролей длиной больше или равной 17 символов необходимо запретить. Для ОС, построенных на технологии NT, следует выбирать пароли 15-16 символов.

Лекция № 3

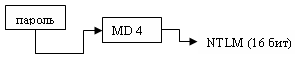

Протоколы стойкой удаленной аутентификации пользователей. Протокол CHAP, S/KEY. Удаленная аутентификация в Windows с использованием хэша LANMAN

При удаленной аутентификации требуется обеспечить защиту от двух основных видов угроз: 1) от угрозы прослушивания канала связи злоумышленником; 2) от атак методом повторов (злоумышленник, видя информацию, передаваемую при аутентификации, может использовать её при прохождении последующих аутентификаций, даже не зная пароля).

Для разрешения этих проблем требуется:

1) Передавать ключ аутентификации в закрытом виде

2) От клиента серверу должны передаваться при каждой аутентификации различные последовательности. Причем злоумышленник не должен быть способен восстановить последовательность, требуемую для аутентификации, зная всю предысторию передачи сообщений.

При построении протокола удаленной безопасной передачи для разрешения вышеперчисленных проблем используется 2 подхода:

1). Передача от сервера клиенту при запросе на аутентификацию случайного числа, которое будет использовано при закрытии пароля.

2). Независимое формирование клиентом и сервером последовательности одноразовых паролей, которые не могут быть построены злоумышленником. Каждый из таких паролей действует на протяжении одной аутентификации.

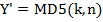

Протокол CHAP

При необходимости аутентификации клиента на сервере, сервер посылает клиенту запрос на аутентификацию, предварительно сформировав на своей стороне случайное число n, которое он включает в запрос. Клиент, зная пароль k, с помощью которого он будет проходить аутентификацию, формирует следующую последовательность  и отсылает ее серверу. Сервер, зная ключ аутентификации клиента

и отсылает ее серверу. Сервер, зная ключ аутентификации клиента  и сформированное им число

и сформированное им число  , также вычисляет

, также вычисляет  . После чего сравнивает с

. После чего сравнивает с  . При

. При  аутентификация принимается.

аутентификация принимается.

Лекция № 4

Технические устройства идентификации и аутентификации

При идентификации и аутентификации пользователей с помощью технических устройств в качестве пользовательского идентификатора используется некое техническое устройство, содержащее уникальный идентификационный код, который используется для решения задач идентификации владельца, а отдельных случаях данное устройство содержит и аутентифицирующую информацию, ограничивающее доступ к устройству. Наиболее распространенными техническими устройствами, используемыми для идентификации и аутентификации, являются:

1. iButton (Touch Memory)

2. бесконтактные радиочастотные карты Proximity

3. пластиковые карты (со штрих-кодом и магнитной полосой)

4. карты с памятью

5. смарт-карты

6. электронные ключи e-Token

Пластиковые карты

Пластиковая карта – пластина 85,6*53,9*0,76 мм, изготовлена из специальной устойчивой к термическим и механическим воздействиям пластмассы.

Все требования к пластиковым картам изложены в стандарте ISO7816.

Данные карты выполняют функцию идентификации владельца, а отдельные типы карт еще и функцию аутентификации.

Выделяют 2 типа пластиковых карт: пассивные и активные.

Пассивные карты выполняют только функцию хранения информации без её обработки в активном режиме работы.

Активные карты могут кроме хранения информации выполнять её обработку.

К пассивным картам относятся карты со штрих-кодом и карты с магнитной полосой.

Карты со штрих-кодом нашли наибольшее применение при идентификации товаров в магазинах и на складах. В настоящее время часто для решения этой задачи также используют бесконтактные радиочастотные карты.

Карты с магнитной полосой используют магнитную полосу для хранения информации. Магнитная полоса состоит из трех дорожек, расположенных с обратной стороны карты имеют ширину 0,5 дюйма.

Первые две дорожки используют для хранения информации, на третью дорожку информация может записываться. Однако из-за невысокой стойкости подобных карт, возможности манипулирования, запись на третью дорожку, как правило, не практикуют.

Для изготовления этих карт используют устройства типа Plextor, Cardpress.

Активные карты: относят карты-счетчики, карты с памятью и карты с микропроцессором. Данные карты позволяют выполнять обработку информации.

Карты-счетчики используются для выполнения тех операций, которые требуют уменьшение остатка на лицевом счету держателя карты на некоторую фиксированную сумму. Как правило, это приложение с предоплатой.

Карты с памятью – это перезаписываемая карта (объем памяти от 32 байт до 16 Кбайт), содержит область идентификационных данных (записывается только один раз, далее только читается без ограничений) и некий объем перезаписываемой памяти, доступ по чтению к которой не ограничен, а для осуществления записи требуется ввод секретного PIN – кода. В них реализуется защита от несанкционированной записи. Достаточно часто используется для оплаты услуг телефонной связи, для хранения неконфиденциальной информации, которую нужно защитить от несанкционированного изменения целостности.

Карты с микропроцессором используются для защиты, хранения и обработки информации, хранимой на них.

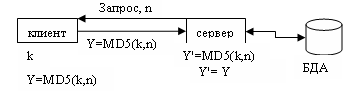

Архитектура SMART- карт

Данные карты содержат следующие основные компоненты:

1. CPU - микропроцессор, используемый для обработки и защиты информации, хранимой и обрабатываемой на смарт-карте

2. ROM - ПЗУ, хранение ОС смарт-карты (8 Кб)

3. RAM - оперативная память (256 б), используется для временного хранения информации при выполнение криптографических операций

4. EEPROM - энергонезависимая память, используется для хранения файловой системы.

5. система ввода/вывода

Файловая система – система каталогов, каждый из которых отвечает за поддержку какого – либо приложения. В этих каталогах хранятся различные типы файлов. Каждый из каталогов ответственен за определенное приложение, например, электронный кошелек, ключи VPN для создания криптозащищенных тоннелей, защищенной электронной почты, ЭЦП. Для доступа к конкретному приложению и связи с ним файла требуется применение ключа, для каждого приложения такой ключ уникален. Для каждого типа объектов файловой системы определены свои операции, которые могут быть выполнены над одним типом объектов, но не могут быть применены к объектам других типов. Например, для файла ключей не определено операций чтения, зато определена операция «использовать».

Лекция № 5

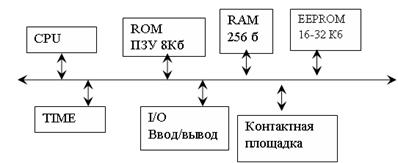

Идентификация и аутентификация пользователей с помощью биометрических устройств

Архитектура

Например, (390, 418, 502,471,355)

(389, 416, 501, 468, 353)

. Устанавливается пороговое значение.

. Устанавливается пороговое значение.

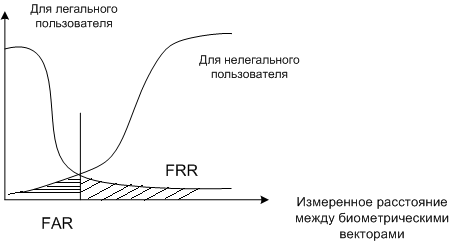

N – количество попыток аутентификации легальных пользователей

M – количество отказов легальным пользователям

- коэффициент ошибочных отказов

- коэффициент ошибочных отказов

K – общее количество попыток аутентификации нелегальных пользователей

L – количество процедур аутентификации

- коэффициент ошибочных подтверждений

- коэффициент ошибочных подтверждений

Системы контроля доступа (СКД)

Системы контроля доступа используется для реализации заданного режима доступа на охраняемый объект и реализуют следующие основные функции:

- обеспечение санкционированного доступа сотрудников организации и внешних посетителей на территорию предприятия с помощью физических идентификаторов. В качестве ограничений по доступу участвует номер помещения, этаж, день недели, время суток

- сигнализация при попытках НСД;

- ведение списка пользователей;

- учет рабочего времени сотрудников;

- учет движения сотрудников по организации;

- определение текущего местоположения;

- ведение архивов событий.

Основными составными элементами СКД являются:

- устройство чтения идентификаторов;

- исполнительные устройства (электронные замки, турникеты, шлюзы, шлагбаумы);

- ПО, которое управляет СКД, содержит политику разграничения доступа и осуществляет комплексный сбор и мониторинг информации;

- контроллер управления доступом, принимает решения о допуске\недопуске пользователя на охраняемый объект.

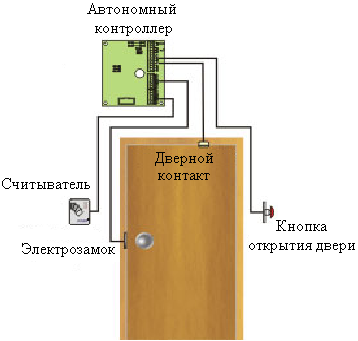

По способу управления преграждающими устройствами СКД можно поделить на следующие типы:

- автономные (локальные) используется для управления одним или несколькими преграждающими устройствами без передачи информации на центральный пульт и без контроля со стороны оператора;

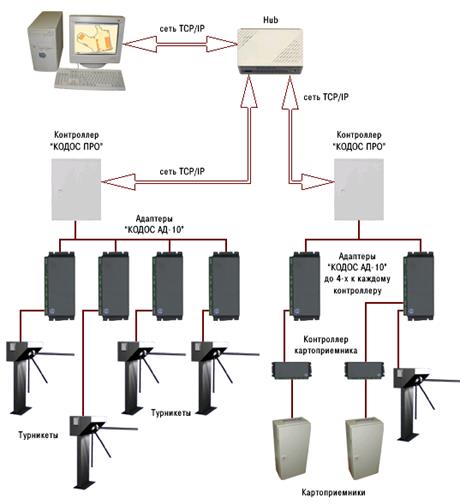

- централизованные (сетевые) используется для управления преграждающими устройствами с обменом информацией с центральным пультом, контролем и управлением системой со стороны оператора;

- универсальные – включает в себя функции как автономных, так и централизованных СКД. Работают в сетевом режиме под руководством центрального пульта, но способны перейти в автономный режим при отказе сети.

По количеству точек доступа СКД делится на 3 класса:

- малые, для которых единица точек доступа - это офис;

- средние – десятки точек доступа, тысячи пользователей;

- большие – сотни точек доступа, десятки тысяч пользователей.

Схемы СКД

Автономные

Такая система состоит из автономного контроллера, который хранит в себе БД идентификаторов. Он управляет работой всех остальных элементов системы. В качестве исполняющего устройства выступает электронный замок, либо защелка, которой контроллер дает команды на открывание. Для идентификации пользователя используются Proximity или iButton, подсоединенный к считывателю. Этот считыватель работает только на вход, как правило. Для выхода пользователя из помещения предусмотрена кнопка открывания двери. Дверной контакт фиксирует открывание двери и используется для обеспечения корректной работы системы. В подобных системах может использоваться компьютерная техника для управления автономным контроллером, загрузки и считыванию из него информации. Через специальную плату данный контроллер подключается к ЭВМ, стоящей в помещении, на которую загружается специальное ПО, позволяющее обновлять перечень зарегистрированных идентификаторов в автономном контроллере, изменять политику разграничения доступа. Это ПО позволяет в удобном для пользователя виде предоставлять информацию о проходах пользователей через эту дверь, вести учет рабочего времени, визуально контролировать личность сотрудника.

Сетевые СКД

Контроллеры УД выполняют принятие решения о допуске\недопуске пользователя с конкретным идентификатором. В зависимости от типа СКД контроллер может использовать для хранения от 2000 до 32000 идентификаторов, обладает внутренней памятью определенного объема, в которой накапливается информация о проходах.

Диспетчерский пункт, общаясь с контроллером, загружает в него списки идентификаторов и политику разграничения доступа. С контроллера на диспетчерский пункт загружается статистика проходов. В случае потери связи с диспетчерским пунктом КУД переходит в автономный режим работы. Адаптеры используются для непосредственного подключения исполняющих устройств и передачи от них информации КУД.

Лекция № 6

Защита программного обеспечения от несанкционированного использования

Включает в себя:

1. Организационно-правовые меры

2. Правовые меры (распространение на программное обеспечение авторского права)

3. Технические меры

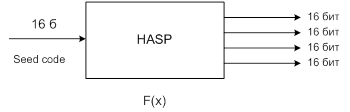

HASP Standard

Самая простая модификация электронных ключей HASP. Включает в себя только функцию шифрования и связанную с ней функцию отклика. Стоимость – 13$. Может реализовывать следующие функции по защите:

1. проверять наличие электронного ключа

2. подавать на вход функцию отклика различные значения и сравнивать ответ с эталонными значениями

3. использовать функцию шифрования для шифрования/дешифрования исполнительного кода программы или используемых данных.

Основные элементы защиты:

С каждым из электронных ключей связана некая серия, которая присваивает конкретную разработку программного продукта и вполне возможно по желанию производителя каждого из выпускаемого им программного продукта. Внутри одной серии электронные ключи имеют одну функцию шифрования и одну функцию отклика. Для доступу к функциям электронного ключа, требуется знание кода доступа (2 по 16 бит). Внутри одной серии коды доступа одинаковы. Пользователь ПО не должен знать эти коды, они известны только производителю.

HASP Memo

Данные ключи включают в себя все функции HASP Standart. Кроме того, имеют уникальный идентификационный номер и энергонезависимую память определенного объёма.

2 типа по объёму энергонезависимой памяти:

· HASP4 М1 – 112 байт

· HASP4 М4 – 496 байт

Кроме тех функций, которые можно реализовать с помощью HASP4 Standart, эти ключи могут:

4. хранить в энергонезависимой памяти различную конфиденциальную информацию, используемую для защиты ПО (ключи, адреса переходов и т.д.)

5. возможно хранить в энергонезависимой памяти информацию об отключенных и подключенных модулях программы, доступных пользователю

6. возможно защищать программы по количеству запусков.

HASP Time

С помощью данного ключа возможно ограничить срок работы программы и, как правило, используется для создания демо-версий программ, имеющих высокую стоимость, либо при лизинге ПО.

Включает в себя встроенный календарь с датой и временем. Используется для защиты ПО по срокам использования.

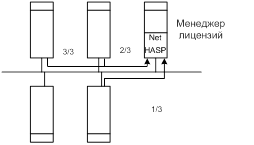

HASP Net

Используется для ограничения максимального количества одновременно запущенных копий программ в сети.

Основные модели работы РПВ

1) Перехват. РПВ внедряется в оперативную среду и осуществляет перехват и дальнейшее копирование требуемой информации в некие скрытые области оперативной памяти. Например, клавиатурные шпионы.

2) «Троянский конь» - РПВ встраивается в постоянно используемое ПО, либо сервис и выполняет кражу информации. Либо сервис при активном событии моделирует сбойную ситуацию.

3) «Наблюдатель» - РПВ встраивается в постоянно используемое ПО или сервис и осуществляет контроль обработки информации, реализует контроль других РПВ. (Trojan Downloader)

4) Искажение либо инициатор ошибок.

РПВ, активируясь в компьютерной системе, искажает потоки выходных данных, подменяет входные данные, а также инициирует или подавляет ошибки, возникающие при работе прикладных программ.

Выделяют 3 основные группы деструктивных функций РПВ:

1. Сохранение фрагментов информации во внешнюю память.

2. Изменение алгоритмов функционирования прикладных программ.

3. Блокировка определенных режимов работы прикладных программ.

Лекция № 10

Компьютерные вирусы как класс РПВ

Вирусы как класс РПВ обладают следующими функциями:

1. способность к самодублированию

2. способность к ассоциированию с другими программами

3. способность скрывать признаки своего присутствия до определенного момента

4. направлены на деструктивные функции

Компьютерные вирусы делятся на:

· файловые

· загрузочные

· макровирусы

Жизненный цикл вирусов включает 2 фазы: латентную, когда вирус не проявляет своего присутствия, и фазу непосредственного функционирования.

Переход от латентной фазы к фазе исполнения выполняется по методу активизирующего события. Загрузка вируса в оперативную память выполняется одновременно с загрузкой инфицированного объекта. Основные способы загрузки зараженных объектов:

1) автоматическая загрузка при запуске операционной системы

2) внедрение в меню автозагрузки

3) через носители типа flash

Фаза исполнения вируса включает следующие этапы:

1) загрузка вируса в память

2) поиск «жертвы»

3) инфицирование

4) выполнение деструктивных функций

5) передача управления объекту-носителю вируса.

По способу поиска «жертвы» вирусы делятся на:

1. те, которые выполняют активный поиск объектов

2. те, которые ведут пассивный поиск, то есть устанавливают ловушки на заражаемые объекты

Инфицирование объектов может выполняться либо путем простого самокопирования кода вируса в исполнительный код, либо может использовать более сложный алгоритм, осуществляя мутацию исполнительного кода вируса при его самодублировании. Суть мутации сводится к изменению кода таким образом, чтобы вирус нельзя было обнаружить по фиксированным сигнатурам. Может использоваться шифрование кода на различных ключах.

Суть мутации кода может заключается в изменении порядка независимых инструкций, в замене одних регистров на другие, внедрение в исполнительный код мусорных конструкций, в замене одних инструкций другими.

Вирусы, мутирующие в процессе самокопирования называются полиморфными. Если неполиморфные вирусы могут быть идентифицированы в ПА среде путем их поиска по сигнатурам, то полиморфные вирусы не имеют сигнатуру, по которой бы они однозначно идентифицировались.

Для защиты от вирусов наиболее часто применяют антивирусные мониторы, сканнеры, ПА средства, не допускающие заражение вирусами объектов операционной среды, не допускающие проникновение в КС.

Наиболее часто используемые пути проникновения вируса в КС:

1. носитель информации с зараженным объектом;

2. электронная почта;

3. компьютерная сеть.

Методы борьбы с РПВ

1. Контроль целостности, системных событий, прикладных программ, используемых данных

2. Контроль цепочек прерываний и фильтрация вызовов, критических для безопасности систем прерываний

3. Создание изолированной программной среды

4. Предотвращение результатов воздействия РПВ, например, аппаратная блокировка записи на диск

5. Поиск РПВ по свойственным им или характерным последовательностям – сигнатурам

Сигнатура – уникальная последовательность кода, свойственная вирусу, её присутствие в исполняемом коде говорит об однозначном присутствии РПВ. Можно поступить по-другому: разрешить запускать системе только те модули, которые имеют известную сигнатуру.

6. Поиск критических участков кода, путем его синтаксического анализа, выявление синтаксических характерных конструкций с точки зрения РПВ, например, вирусов.

7. Тестирование программ и компьютерной техники на испытательных стендах, в испытательных лабораториях, идентификация условий, возникающих в ПА среде, при которых она начинает вести себя некорректно.

8. Метод Мельсона – тестирование всех путей переходов программе.

Первый и второй метод действенны, когда сами контрольные элементы не подвержены воздействию закладок. Если этого не обеспечить, закладка может модифицировать алгоритм контроля целостности, подменить контрольную сумму.

Типичные атаки на ОС

1. Сканирование файловой системы

2. Кража ключевой информации.

Простейший случай – подсматривание паролей, набираемых пользователем.

3. Подбор пароля.

4. Сборка мусора. В данном случае восстанавливается информация, которая помечена как удаленная, но реально не удаленная с диска или из памяти.

Например, если в памяти обрабатывался конфиденциальный документ, то после закрытия текстового редактора, можно просканировать память и выделить его.

5. Превышение полномочий. Злоумышленник использует дырки в ПО или ОС и получает полномочия, превышающие те, которые были ему выданы в соответствии с политикой безопасности. Обычно это достигается путем запуска программы от имени другого пользователя или подмены динамически подгружаемой библиотеки (скрипт МЭЛТ запускался от имени администратора и копировал содержимое файлов в HTML, выдавая их другому пользователю).

6. Программные закладки.

7. Жадные программы. Так называются программы, преднамеренно захватывающие значительную часть ресурсов компьютера, в результате чего другие программы не могут выполняться или выполняются крайне медленно и неэффективно. Часто запуск жадной программы приводит к краху ОС.

Лекция № 15

Аудит

Аудит - регистрация в специальном журнале безопасности потенциально опасных событий для ОС. Необходимость ведения данного журнала обусловлена следующими причинами:

1. Подсистема защиты ОС не обладая интеллектом, не способна отличить случайные ошибки пользователей от злонамеренных действий (неправильный ввод пароля - случайность или взлом).

2. Необходимо хранить предисторию.

3. Если произошла атака, то администратор должен выяснить, когда была начата атака и каким образом она осуществлялась.

Требования к аудиту

1. Только ОС может добавлять записи в журнал безопасности ОС.

2. Ни один субъект доступа, в том числе и ОС не имеет возможности редактировать или удалять отдельные записи в журнале аудита.

3. Только пользователи-аудиторы, обладающие соответстующей привелегией, могут просматривать журнал аудита.

4. Только пользователи-аудиторы могут очищать журнал аудита. Запись об этом событии вносится в журнал.

5. При переполнении журнала аудита ОС аварийно завершает работу. После перезагрузки работать с ОС могут только аудиторы.

Политика аудита - совокупность правил, то, какие события должны регистрироваться в журнале аудита. Для адекватной политики безопасности, в журнале аудита должны обязательно регестрироваться следующие события

1. Попытки входа-выхода пользователей из системы.

2. Попытки изменения списка пользователей.

3. Попытки изменения политики безопасности, в том числе, и политики аудита.

Выбор остальных событий определяется администратором. В некотрых ОС реализована возможность оповещения аудиторов о наиболее важных событиях, которые произошли в системе.

В ОС UNIX поддерживается регистракция следующих событий:

1. Загрузка-выгрузка системы.

2. Успешный вход и выход из системы.

3. Создание-уничтожение процесса.

4. Сделать объект доступным (открыть файл, сообщение, смонтировать файловую систему и т.д.).

5. Отобразить объект в субъект (выполнение программы).

6. Модификация объекта (запись в файл).

7. Сделать объект недоступным (закрыть файл, размонтировать файловую систему и т.д.).

8. Создание объекта (файла,...).

9. Удаление объекта.

10. Изменение разграничения доступа.

11. Отказ доступа.

12.Действия системных администраторов и операторов.

13. Процессы, которые пытаются превысить свои полномочия.

14. Отказы в рессурсах (отсутствие файла, переполнение памяти, и т.д.).

15. Посылка сигналов и сообщений процессам.

16. Модификация процесса.

17. События системы контроля.

18. События базы данных (изменение базы данных безопасности и ее целостности).

19. События подсистемы (использование защищенных подсистем).

20. Использование привилегий (контроль действий с использованием различных привилегий).

Разграничение доступа в NT

Операционная система NT поддерживает 22 метода доступа субъектов к объектам. Шесть из них представляют собой стандартные методы доступа и поддерживаются для объектов всех типов.

· Удаление объекта.

· Получение и изменение атрибутов защиты объекта

· Изменение владельца объекта.

· Получение и изменение параметров аудита в отношении объекта.

· Синхранизация – ожидание сообщения от объекта.

Для каждого типа объекта поддерживается до 16 специфичных методов доступа.

Следующие методы доступа в NT требуют наличия у субъектов доступа специальных превилегий.

· Создание нового сервиса.

· Блокирование списка сервисов.

· Запуск сервиса.

· Останов сервиса.

· Приостановка/возобновление сервиса.

· Назначение процессу маркера доступа.

· Получение или изменение параметров аудита в отношении объекта.

Привилегии субъектов в NT.

В NT каждый субъект доступа обладает некоторым набором привилегий. Привилегии представляют собой права на выполнение субъектом действий, касающихся системы в целом, а не отдельных ее объектов. Назначать привилегии субъектам доступа может только администратор.

Существуют следующие привилегии:

· Привилегия завершать работу ОС и перезагружать компьютер.

· Привилегия устанавливать системное время.

· Привилегия анализировать производительность одного процесса.

· Привилегия анализировать производительность всей ОС.

· Привилегия создавать постоянные объекты в ОЗУ.

· Привилегия создавать резервные копии информации, хранящей на жестких дисках.

· Привилегия восстанавливать информацию из резервных копий.

· Привилегия назначать процессам и потокам высокие приоритеты.

· Привилегия изменять системные переменные среды.

· Привилегия отлаживать программы.

· Привилегия загружать и выгружать системные драйверы и сервисы.

· Привилегия аудита.

· Привилегия объявлять себя владельцем любого объекта.

· Привилегия добавлять записи в журнал аудита.

· Привилегия создавать маркеры доступа.

· Привилегия назначать процессам маркеры доступа.

· Привилегия выступать как часть ОС.

· Привилегия получать оповещения от файловых систем.

Назначать привилегии нужно очень осмотрительно. Некоторые из перечисленных привилегий позволяют обойти подсистемы защиты.

· Привилегия создавать в оперативной памяти постоянные объекты позволяет пользователю отключать механизм автоматического освобождения оперативной памяти при завершении процесса.

· Привилегия создавать резервные копии информации и восстанавливать ее позволяет пользователю игнорировать разграничение доступа по чтению/записи и т.д.

· Привилегия назначения процессам высокого уровня приоритета позволяет ему завесить ОС, создав процесс с высоким приоритетом и введя его в вечный цикл.

· Пользователь, обладающий привилегией изменять системные переменные среды, может изменив значения переменных path и windir добиться того, чтобы поиск ОС исполняемых модулей начинался с его директории и поместить туда программную закладку.

· Привилегия отлаживать программы позволяет пользователю обращаться к любому процессу по любому методу доступа, что присваивает ему неограниченные полномочия.

· Привилегия загружать и выгружать драйверы и сервисы позволяет пользователю выполнять произвольный код от имени и с правами ОС. Пользователь может внедрить программную закладку под видом драйвера или сервиса. Так как драйверы могут игнорировать большинства защитных функций NT, то эта возможность дает неограниченные полномочия.

· Привилегия аудитора дает пользователю возможность маскировать свои несанкционированные действия.

· Привилегия выступать как часть ОС позволяет пользователю выполнять потенциально опасные воздействия, брать на себя функции ОС, связанные с идентификацией, аутентификацией и авторизацией пользователя.

ВОПРОСЫ ДЛЯ КОНТРОЛЯ

ЛЕКЦИЯ 1

1. Почему аппаратная реализация защитных механизмов считается более стойкой по сравнению с программной?

2. Приведите примеры нарушения целостности программных механизмов защиты.

3. Что понимают под идентификацией и аутентификацией? В чем заключается различие данных этапов и как они связаны между собой?

4. Чем определяется стойкость к взлому подсистемы идентификации и аутентификации?

5. Перечислите основные недостатки парольных подсистем идентификации и аутентификации.

6. Перечислите основные угрозы парольным подсистемам идентификации и аутентификации.

7. Перечислите требования к выбору и использованию паролей?

8. Как количественно оценить стойкость к взлому парольных подсистем идентификации и аутентификации?

9. Как изменится стойкость к взлому подсистемы парольной аутентификации при увеличении характеристик A,L,V,T? При их уменьшении?

ЛЕКЦИЯ 2

1. Перечислите основные угрозы базам данных аутентификации в компьютерных системах.

2. Как реализуется защита от угрозы непосредственного доступа злоумышленника к БД аутентификации?

3. Опишите типовые схемы хранения ключевой информации в компьютерных системах и алгоритмы идентификации и аутентификации пользователей в рамках данных схем.

4. Сформулируйте и докажите утверждение о подмене эталона.

5. Как реализуется защита от угрозы несанкционированного изучения БД аутентификации.

6. Почему непосредственное шифрование БД аутентификации не является стойким ко взлому?

7. Опишите алгоритм хэширования LANMAN. Укажите на уязвимые места данного алгоритма.

8. Опишите алгоритм хэширования NTLM.

ЛЕКЦИЯ 3

1. Что понимают под атаками методом повторов при удаленной аутентификации?

2. В чем заключается механизм запрос-ответ при безопасной удаленной аутентификации?

3. В чем заключается механизм отметки времени при безопасной удаленной аутентификации?

4. Опишите схему протокола безопасной удаленной аутентификации CHAP.

5. Почему злоумышленник не может восстановить ответ клиента в протоколе CHAP?

6. Опишите протокол одноразовых ключей S/KEY.

7. Почему злоумышленник не может восстановить следующий пароль в последовательности в протоколе S/KEY?

8. Какой из паролей передается раньше в протоколе S/KEY – Y1 или Y2?

ЛЕКЦИЯ 4

1. Приведите примеры технических устройств, с помощью которых может решаться задача идентификации пользователя?

2. Приведите примеры технических устройств, с помощью которых может решаться задача идентификации и аутентификации пользователя?

3. В чем заключается различие между пассивными и активными пластиковыми картами?

4. Приведите примеры пассивных и активных карт.

5. Перечислите основные компоненты интеллектуальных карт.

6. Какова область применения интеллектуальных карт?

7. Каков размер идентификатора в iButton?

8. В каком компоненте смарт-карты хранится операционная система?

9. В какой компонент смарт-карты загружаются ключи при выполнении криптографических операций?

ЛЕКЦИЯ 5

1. Что понимается под биометрической аутентификацией пользователя? Приведите примеры биометрических характеристик.

2. Перечислите основные отличия методов биометрической аутентификации пользователя от других (например, парольных).

3. Что из себя представляет вектор биометрических признаков?

4. Что понимают под коэффициентом ошибочных отказов и коэффициентом ошибочных подтверждений биометрической системы?

5. Дайте геометрическую интерпретацию коэффициентов ошибочных отказов и ошибочных подтверждений.

6. Как в биометрических системах принимается решение о прохождении либо не прохождении пользователем аутентификации?

7. Какие функции выполняют СКД?

8. Какой компонент СКД принимает решения о допуске \ недопуске пользователя на охраняемый объект?

ЛЕКЦИЯ 6

1. Перечислите меры, используемые для защиты программных продуктов от несанкционированного использования.

2. В чуть заключается суть организационно-экономических мер защиты программных продуктов?

3. Перечислите модули системы технической защиты ПО от несанкционированного использования. Кратко охарактеризуйте функции каждого из них.

4. Приведите примеры характеристик среды, к которым можно осуществить привязку ПО для обнаружения факта несанкционированного использования.

5. В чем достоинства и недостатки встроенных и пристыковочных систем защиты ПО?

6. На какие из модулей системы защиты ПО от несанкционированного использования обычно осуществляет атаку злоумышленник?

7. Перечислите требования к блоку сравнения характеристик среды.

8. В чем особенности атак злоумышленника на блок установки характеристик среды и блок ответной реакции?

ЛЕКЦИЯ 7

1. Что собой представляют электронные ключи HASP?

2. Перечислите типы электронных ключей HASP. Кратко охарактеризуйте их.

3. Перечислите основные элементы электронных ключей HASP.

4. Перечислите основные функции HASP4 Standard, MemoHASP, TimeHASP, NetHASP.

5. Попарно сравните возможности ключей HASP4 Standard, MemoHASP, TimeHASP, NetHASP.

6. Словесно опишите несколько приемов защиты ПО, которыми Вы будете пользоваться при использовании HASP4 Standard, MemoHASP, TimeHASP, NetHASP.

7. В чем достоинства и недостатки пристыковочного механизма защиты ПО с помощью HASP и защиты, основанной на использовании API функций HASP.

8. Может ли электронный ключ HASP использоваться для решения задач идентификации пользователей. Если может, то какие типы?

9. Что представляет собой модель защиты структурным кодом PCS?

ЛЕКЦИЯ 8

1. Перечислите и охарактеризуйте базовые методы нейтрализации систем защиты ПО от несанкционированного использования.

2. Перечислите средства статического исследования ПО. Кратко охарактеризуйте их.

3. Перечислите средства динамического исследования ПО. Кратко охарактеризуйте их.

4. Перечислите и охарактеризуйте базовые методы противодействия отладке программного обеспечения.

5. Перечислите и охарактеризуйте несколько триков для отладчиков реального и защищенного режимов. В чем их недостатки?

6. Перечислите и охарактеризуйте базовые методы противодействия дизассемблированию программного обеспечения.

7. Охарактеризуйте способ защиты от отладки, основанный на особенностях конвейеризации процессора.

8. Охарактеризуйте возможности противодействия отладке и дизассемблированию, основанные на использовании недокументированных инструкций и недокументированных возможностей процессора. В чем недостатки данных методов?

9. Охарактеризуйте шифрование кода программы как наиболее универсальный метод противодействия отладке и дизассемблированию ПО.

ЛЕКЦИЯ 9

1. Охарактеризуйте средства анализа системы защиты ПО по данным. Как защититься от данных средств?

2. Охарактеризуйте средства анализа системы защиты ПО по алгоритмам. Как защититься от данных средств?

3. Охарактеризуйте средства преодоления систем защиты ПО. Как защититься от данных средств?

4. Охарактеризуйте средства обхода систем защиты ПО. Как защититься от данных средств?

5. Что понимают под опосредованным НСД?

6. Дайте определение программы с потенциально опасными последствиями. Какие функции свойственны данным программам?

7. Перечислите основные классы программ с потенциально опасными последствиями. Дайте их сравнительную характеристику.

8. Что понимают под активизирующим событием? Перечислите основные виды активизирующих событий для РПВ.

9. Перечислите и охарактеризуйте основные модели взаимодействия прикладной программы и РПВ.

ЛЕКЦИЯ 10

1. Опишите основные группы деструктивных функций, свойственных программным закладкам.

2. Охарактеризуйте компьютерные вирусы как один из классов РПВ. Перечислите основные свойства компьютерного вируса.

3. Какие стадии и этапы включает в себя жизненный цикл компьютерного вируса?

4. Какие вирусы называют полиморфными?

5. Опишите средства борьбы с компьютерными вирусами.

6. Перечислите общие и специализированные методы борьбы с РПВ.

7. Что понимают под изолированной программной средой?

8. Укажите основные элементы поддержки ИПС.

ЛЕКЦИЯ 11

1. Согласно какому РД выполняется тестирование ПО на наличие НДВ?

2. Сколько существует уровней контроля отсутствия НДВ?

3. Как осуществляется контроль исходного состояния программного обеспечения?

4. Какой уровень контроля необходим для ПО, обрабатывающего информацию «Особой Важности»?

5. Какой уровень контроля необходим для ПО, обрабатывающего информацию «Совершенно секретно»?

6. Какой уровень контроля необходим для ПО, обрабатывающего информацию «Секретно»?

7. Какой уровень контроля необходим для ПО, обрабатывающего конфиденциальную информацию?

8. На каком из уровней контроля осуществляется больше проверок – первом или четвертом?

ЛЕКЦИЯ 1 2

1. Что подразумевает статический анализ исходных текстов программ?

2. Что подразумевает динамический анализ исходных текстов программ?

3. Как осуществляется контроль полноты и отсутствия избыточности исходных текстов ПО на уровне файлов на различных уровнях контроля НДВ?

4. Что понимается под контролем полноты и отсутствия избыточности исходных текстов ПО на уровне функциональных объектов (процедур)?

5. Что понимается под контролем связей функциональных объектов (модулей, процедур, функций) по управлению?

6. Что понимается под контролем связей функциональных объектов (модулей, процедур, функций) по информации?

7. Что понимается под контролем информационных объектов различных типов?

8. Что понимается под формированием перечня маршрутов выполнения функциональных объектов (процедур, функций)?

ЛЕКЦИЯ 1 3

1. Перечислите перечень типовых дефектов ПО.

2. Перечислите формы проявления программных дефектов.

3. Перечислите ошибки управления в ПО.

4. Прокомментируйте ошибки, связанные с затиранием команд и переменных.

5. Прокомментируйте дефект ПО – «Обход контроля или неправильные точки контроля».

6. Прокомментируйте дефект ПО – «Скрытые и недокументированные вызовы из прикладных программ, команд ОС и аппаратных команд».

7. Прокомментируйте дефект ПО – «Неполное прерывание выполнения программ».

8. К чему может привести дефект ПО – «Не удаление средств отладки до начала эксплуатации».

ЛЕКЦИЯ 14

1. Перечислите классы угроз ОС по цели.

2. Перечислите классы угроз ОС по принципу воздействия на ОС.

3. Перечислите классы угроз ОС по характеру воздействия на ОС.

4. Перечислите классы угроз ОС по способу действий злоумышленника.

5. Перечислите классы угроз ОС по способу воздействия на объект атаки.

6. Перечислите классы угроз ОС по слабости защиты.

7. Охарактеризуйте типичные атаки на ОС.

8. Охарактеризуйте понятие «Жадные программы».

ЛЕКЦИЯ 15

1. Что такое «Защищенная ОС»?

2. Какие существуют подходы к построению защищенных ОС?

3. Какой из подходов к построению защищенных ОС более безопасен?

4. Перечислите примеры административных мер защиты ОС?

5. Почему политика безопасности должна быть адекватной условиям защиты?

6. Почему слишком жесткая политика безопасности может негативно сказаться на надежности функционирования ОС?

7. Перечислите этапы определения и поддержания адекватной политики безопасности.

8. Почему чем лучше защищена ОС, тем труднее работать с ней пользователям?

ЛЕКЦИЯ 1 6

1. Что понимается под аппаратным обеспечением средств защиты ПО?

2. Какие 2 способа используются для защиты ОЗУ процесса от несанкционированного доступа со стороны других процессов?

3. Что такое вытесняющее планирование задач?

4. Как защищаться от угрозы приостановки или прекращения выполнения задач, критичных для обеспечения безопасности, операционной системы?

5. Что такое тупиковая ситуация?

6. Как предотвратить тупиковую ситуацию в ОС?

7. Что такое уровень привилегированности процесса?

8. Что такое кольцо защиты?

ЛЕКЦИЯ 17

1. В каких состояниях может находиться поток?

2. Как вычисляется приоритет процесса?

3. Какие бывают базовые и относительные приоритеты?

4. Что такое мьютекс и какова технология его использования?

5. Какие требования к аудиту в ОС?

6. Как необходимо формировать политику аудита?

7. В чем заключается разница между правами доступа и привилегиями?

8. Какие привилегии субъектов существуют в Windows NТ?

9. Почему привилегии субъектам необходимо раздавать осмотрительно?

10. Какие 6 стандартных методов доступа существует в ОС Windows NT?

специальность 090104 «Комплексная защита объектов информатизации»

Лекция № 1

Программные и аппаратные механизмы защиты

Многие механизмы защиты могут быть реализованы как на программном, так и на аппаратном уровне, однако более стойкими считаются аппаратные реализации. Это связано со следующими причинами:

1. Целостность программной защиты легко нарушить, это дает возможность злоумышленнику изменить алгоритм функционирования защиты необходимым образом, например, заставить процедуру контроля электронно-цифровой подписи всегда выдавать верные результаты. Нарушить целостность аппаратных реализаций зачастую невозможно в принципе в силу технологии их производства.

2. Стоимость аппаратных средств защиты во многом повышается благодаря сокрытию защитных механизмов на аппаратном уровне, злоумышленник при этом не может их исследовать в отличие от программной защиты.

Программно-аппаратные средства идентификации и аутентификации пользователей

Дата: 2019-12-10, просмотров: 457.