Главной целью любой системы информационной безопасности является обеспечение устойчивого функционирования объекта, предотвращение угроз его безопасности, защита законных интересов от противоправных посягательств, недопущение хищения, разглашения, утраты, утечки, искажения и уничтожения служебной информации, обеспечение нормальной производственной деятельности всех подразделений объекта. Другой целью системы информационной безопасности является повышение качества предоставляемых услуг и гарантий безопасности имущественных прав и интересов.

Достижение заданных целей возможно в ходе решения следующих основных задач:

· отнесение информации к категории ограниченного доступа (служебной тайне);

· прогнозирование и своевременное выявление угроз безопасности информационным ресурсам, причин и условий, способствующих нанесению финансового, материального и морального ущерба, нарушению его нормального функционирования и развития;

· создание условий функционирования с наименьшей вероятностью реализации угроз безопасности информационным ресурсам и нанесения различных видов ущерба;

· создание механизма и условий оперативного реагирования на угрозы информационной безопасности и проявления негативных тенденций в функционировании, эффективное пресечение посягательств на ресурсы на основе правовых, организационных и технических мер и средств обеспечения безопасности;

· создание условий для максимально возможного возмещения и локализации ущерба, наносимого неправомерными действиями физических и юридических лиц, ослабление негативного влияния последствий нарушения информационной безопасности на достижение стратегических целей.

При совершении атаки на систему видеонаблюдения может пострадать дорогостоящее оборудование – камеры видеонаблюдения , маршрутизаторы, антенны.

Потенциальными злоумышленниками могут быть как преступники, так и работники УВД.

Если угроза будет исходить от лиц, не работающих в УВД, то возможность проникновения в дежурное помещение исключается, так как на первом этаже расположен пост охраны, и вход в дежурную часть запрещен лицам, не работающим в УВД. Нередко для достижения своих целей заинтересованные лица прибегают к помощи сотрудников, работающих на предприятии, ведь они знают систему организации изнутри. Для этого злоумышленники чаще всего используют подкуп и убеждение, известны так же случаи запугивания сотрудников.

Для исключения возможности несанкционированного доступа к данным сотрудниками УВД необходимо строго ограничить их вход в дежурную часть. Проникновение в выделенное помещение должно контролироваться средствами охраны .

В случае повреждения камеры, на пульт дежурного подается сигнал тревоги, что позволяет незамедлительно направить патрулирующий отряд к месту нарушения.

Использование в качестве протокола доступа к среде Proxim’s Wireless Outdoor Routing Protocol (WORP) предотвращает подключение к системе устройств, способных заменять или зашумлять передаваемую информацию. Расширенное шифрование защищает беспроводную передачу посредством AES. Взаимная радио идентификация исключает неавторизованное использование системы «чужими» абонентскими устройствами и широковещательньные атаки

При совершении атаки на систему видеонаблюдения может пострадать дорогостоящее оборудование – камеры видеонаблюдения , маршрутизаторы, антенны. В случае, если злоумышленник завладеет передаваемой информацией, оценить ущерб не предоставляется возможным.

На данный момент уязвимостями системы городского видеонаблюдения являются: доступ в дежурную часть всех сотрудников УВД, хранение архива без средств аутентификации.

ЗАКЛЮЧЕНИЕ

В процессе написания дипломного проекта мною были изучено построение системы видеонаблюдения городского масштаба. Для закрепления полученных знаний я участвовала в проекте модернизации действующей системы городского видеонаблюдения в рамках программы «Безопасный город». Я рассмотрела современные технологии передачи данных, и , проанализировав их, пришла к выводу, что самой оптимальной является технология WiMax.

Также мной разработаны предложения по повышению безопасности системы видеонаблюдения, хранению видеоархива и дальнейшей интеграции новых элементов.

Значимость дипломной работы заключается в том, что на основе данного проекта будет построено видеонаблюдение в других городах Пуровского района.

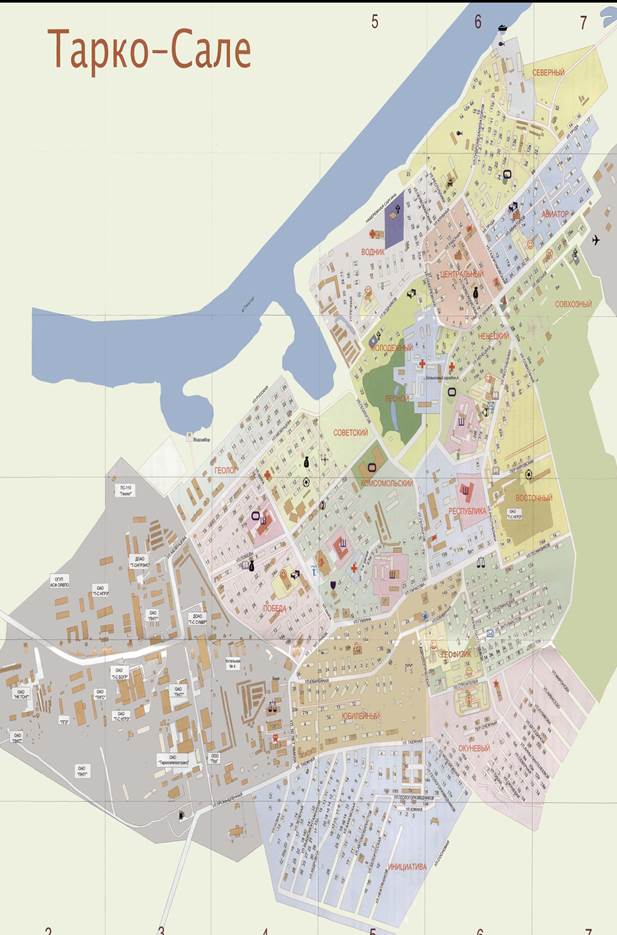

Следует отметить, данная задача по модернизации системы видеонаблюдения города Тарко-Сале успешно выполнена.

Список литературы

1. Э. Таненбаум Компьютерные сети. — 4-е изд СПб.: Питер, 2005. —992 с.

2. Гольдштейн Б.C., Пинчук А.В., Суховицкий А.Л IP-Телефония М.: Радио и связь, 2001. — 336 с.

3. Гольдштейн Б.С Протоколы сети доступа. Т. 2 3-е изд., СПб.:БХВ Санкт-Петербург, 2005. — 288 с.

4. Информационный бюллетень Microsoft «Современные подходы к обеспечению информационной безопасности».

5. Владо Дамьяновски CCTV. Библия охранного видеонаблюдения. Цифровые и сетевые технологии ООО "Ай-Эс-Эс Пресс", 2006.-280 с.

6. Ю.М. Гедзберг. Охранное телевидение. Горячая линия Талеком, Санкт-Петербург , 2005.-312

7. С.Новиков. "Передача видео в распределенных цифровых системах видеонаблюдения по протоколу TCP/IP". "Открытые системы", №9, 2003 "О системах видео-аудиорегистрации: надо ли?! И что выбрать?!"

8. "Выбор оборудования для системы видеонаблюдения". Ю.М.Гедзберг. "БДИ", №1, 1997.

9. Герасименко В.А., Малюк А.А. Основы защиты информации. — М.: МГИФИ,1997. — 538 с

10. А.А. Новиков , Г.Р. Устинов -- Уязвимость и информационная безопасность телекоммуникационных технологий. -- М: Радио и связь, 2003Организация и современные методы защиты информации. Информационно-справочное пособие. – М.: Ассоциация "Безопасность", 1996, c. 440с.

11. Поликарпова О. Н. законодательные основы защиты прав и интересов работника и работодателя в процессе обеспечения информационной безопасности предприятия, 2004

12. Шиверский А.А Защита информации: проблемы теории и практика.-М.:Юрист,1996.

13. Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов.-М.:Академический Проект; Фонд "Мир",2003.-640с.

14. Домарев В.В. Безопасность информационных технологий. Методология создания систем защиты информации. – «Диасофт», 2001

15. В.А. Сердюк -- Анализ современных тенденций построения моделей информационных атак -- Информационные технологии, 4, 2004

16. Сергей Симонов. Современные технологии анализа рисков в информационных системах .PCWEEK №37, 2001.

17. В.Кравчук. "Алгоритм безопасности" №4, 2004

18. Закон Российской Федерации «Об информации, информатизации и защите информации» 25.01.95 г.

19. РД 78.36.008-99 Проектирование и монтаж систем охранного телевидения и домофонов.

20. РД 78.36.003-2002 Инженерно-техническая укрепленность. Технические средства охраны. Требования и нормы проектирования по защите объектов от преступных посягательств.

21. РМ 78.36.001-99 Технические средства защиты. Словарь терминов и определений.

22. http://www.dsec.ru

23. http://www.sinf.ru

ПРИЛОЖЕНИЕ1

Дата: 2019-12-10, просмотров: 339.